FIDO2-Unterstützung von iOS im Kurztest

In der aktuellen Beta von iOS 13.3 beherrscht Safari den Anmeldestandard FIDO2. Im Kurztest funktionierte das mit Sticks verschiedener Hersteller.

Die Mitte November freigegebene Beta von iOS 13.3 rüstet ein lange erwartetes Feature für den Standardbrowser Safari nach: Das Login-Verfahren FIDO2, auch bekannt unter dem Namen WebAuthn. Wir haben uns die Vorabversion mal genauer angesehen.

Wenn das neue iOS aus der Beta entlassen wird, also voraussichtlich noch im Jahr 2019, ist der Standard FIDO2 auf allen Mobil- und Desktop-Plattformen verfügbar. Alle gängigen Browser unter Windows, Linux und Android unterstützen das Verfahren bereits länger. Beim macOS-Safari muss man aktuell ebenfalls die Beta verwenden.

Bisher müssen iOS-Nutzer auf den alternativen Browser Brave zurückgreifen, der zwar auch die Safari-Engine Webkit nutzen muss, von den Entwicklern aber so erweitert wurde, dass er mit genau einem FIDO2-Stick klarkommt. Nur der YubiKey 5Ci, der einzige FIDO2-Stick mit Lightning-Stecker, ist kompatibel.

Eine Übersicht über alle FIDO2-Sticks, die aktuell erhältlich sind – mit USB-A, USB-C, NFC und Lightning-Steckern – finden Sie in c't 25/2019. Dort erfahren Sie auch, was die Sticks neben FIDO2 noch können, wo Sie WebAuthn bereits nutzen können und wie Sie ein Konzept zum Absichern all Ihrer Accounts rund um die Hardware-Token entwickeln. Die Idee hinter dem Internet-Standard FIDO2 erklärt c't im Beitrag Passwortloses Anmelden dank FIDO2.

Mit Stecker anmelden

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Wir haben die Vorabversion von iOS 13.3 auf einem iPhone 8 installiert – das hat bereits eine NFC-Schnittstelle. Wer die Funktionen bereits ausprobieren will, muss sich für das Beta-Programm anmelden. Auf einem produktiv genutzten Telefon ist das nicht unbedingt empfehlenswert, für Stabilität garantiert Apple nicht.

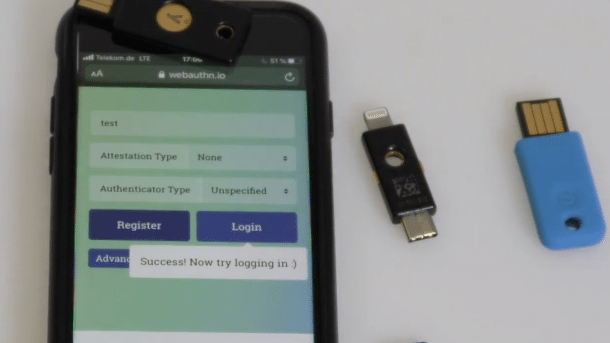

Um die Funktionalität von FIDO2 auszuprobieren, ist die Adresse webauthn.io nützlich, die von Duo Security betrieben wird. Sie simuliert eine minimale Registrierung und Anmeldung.

Getestet haben wir den Registrations- und Anmeldeprozess zunächst mit dem Lightning-Stick 5Ci von Yubico. Anders als in der Beta-Version von Safari für macOS erscheint unter iOS ein Dialog, der – wenn auch etwas schmucklos – darauf hinweist, dass man den Stick anschließen möge. Der Prozess funktionierte problemlos und schnell.

Auch NFC-Sticks stellen kein Problem dar. Getestet haben wir alle verfügbaren NFC-fähigen Sticks von Yubico und Solo. Der Token muss nur von vorne im Bereich der Kamera kurz aufs Handy gehalten werden.

Nicht funktioniert hat die erweiterte FIDO2-Funktion "User Verification". Wenn der Server diese anfordert, muss der Besitzer des Sticks sich eigentlich zusätzlich gegenüber seinem Stick verifizieren – meist mit einer PIN. Aktivierte man diese Anforderung (auf der Testseite unter "Advanced Settings"), erschien auf dem Test-iPhone keine PIN-Abfrage. Auch die optionale FIDO2-Funktion "Resident Key", die für Einfaktor-Authentifizierung gedacht ist, und bei der der Daten auf dem Stick abgelegt werden, funktionierte noch nicht.

iPhone als Token

Für die gängigen FIDO2-Aufgaben ist Safari 13.3 bereits gerüstet – für Apple gibt es aber noch einige Hausaufgaben. Neben den erweiterten Funktionen wäre eine Integration des Hardware-Security-Chips des iPhones als FIDO2-Authenticator wünschenswert. Dann könnte man das Handy auch ohne zusätzliche Hardware zum Anmelden nutzen, der private Schlüssel liegt nicht auslesbar im Security-Chip. Gleiches funktioniert bei Android und Windows-Desktops bereits, sofern die notwendige Hardware eingebaut ist.

Hoffnung auf Akzeptanz

Dass Apple FIDO2 in seinen Mobil-Browser einbaut und damit die letzte gängige Plattform FIDO2-tauglich macht, weckt die Hoffnung, dass das Verfahren auch außerhalb einer sicherheitsbewussten IT-Experten-Szene Verbreitung findet und die auf viele Arten angreifbaren Kennwörter als zweiten Faktor absichert oder irgendwann ganz ersetzt.

(jam)