DNS-Hijacker greift Macs an

Der Sicherheitsforscher Patrick Wardle hat eine neue Malware analysiert, die den Internet-Verkehr von macOS-Usern umleitet. Zudem wird ein neues Root-Zertifikat installiert.

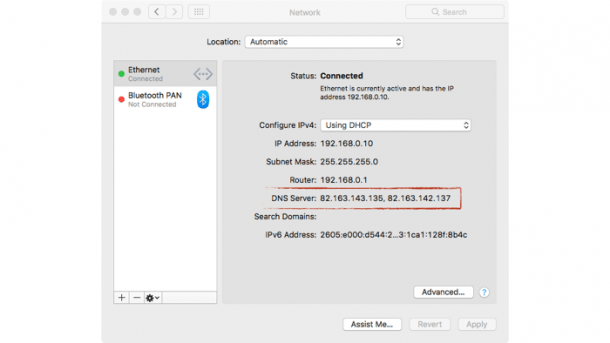

Durch MaMi umgestellte DNS-Einträge.

(Bild: Patrick Wardle)

Aktuell kursiert ein neuer Datenschädling für Mac-Nutzer, der über einige sehr problematische Funktionen verfügt. Die Malware wurde vom bekannten Sicherheitsforscher Patrick Wardle, der sie als erster näher analysiert hat, auf den Namen MaMi getauft. Der konkrete Infektionsvektor ist aktuell noch unklar – ein Nutzer im MalwareBytes-Forum hatte Probleme auf dem Rechner einer Bekannten entdeckt, die zuvor etwas heruntergeladen und "aus Versehen installiert" hatte.

Eigenes Zertifikat erlaubt Man-in-the-Middle-Angriffe

Wardle zufolge hat MaMi, das in Form eines unsignierten Mach-O-64-bit-Binaries vertrieben wird, verschiedene sehr problematische Funktionen. So stellt die Malware bei der Installation – die offenbar die Eingabe eines Administratorpassworts verlangt – zunächst die DNS-Einträge des Mac um. Anschließend werden alle DNS-Anfragen an die Server der Malware-Entwickler geleitet, die Nutzer darüber auch auf unerwünschte Websites schicken können, um weitere Angriffe zu fahren.

Daneben installiert MaMi auch ein eigens Root-Zertifikat im macOS-Schlüsselbund. Wozu genau, ist noch unklar, doch darüber ließen sich dann Man-in-the-Middle-Angriffe fahren. Denkbar wäre etwa, dass ein Nutzer durch die DNS-Veränderung auf eine vermeintlich SSL-verschlüsselte Bank-Website gelenkt wird, die aber unter der Kontrolle der Angreifer steht.

Bildschirm-Screenshots, Up- und Downloads

Weiterhin kann MaMi Screenshots des Bildschirms erstellen, Maus-Ereignisse auslösen, also den Cursor bewegen, sich möglicherweise in Form eines Launch-Items dauernd neustarten, Dateien herunter- sowie hochladen sowie Kommandos ausführen. Wardle zufolge erkannte zum Zeitpunkt seiner Überprüfung in der vergangenen Woche keiner der bei VirusTotal überprüften Scanner die Malware – das könnte sich mittlerweile geändert haben.

Wardle zufolge scheint MaMi eine macOS-Version einer ähnlichen Windows-Malware sein, die DNSUnlocker heißt. Sie nutzt die gleichen DNS-Server und das gleiche Zertifikat. Betroffene sollten zunächst prüfen, ob die DNS-Server 82.163.143.135 und 82.163.142.137 bei Ihnen gesetzt sind. Dies lässt sich im Terminal über das Kommando "networksetup -getdnsservers Wi-Fi" (bei WLAN-Betrieb) tun. Zudem sollte man im Schlüsselbund nach einem Zertifikat von "cloudguard.me" schauen. DNS-Einträge und Zertifikat sollte man dann löschen. Ansonsten sei eine Neuinstallation von macOS zu empfehlen, bevor Anti-Viren-Programme den Schädling nicht entfernen können. Wie stark verbreitet er ist, ist noch unklar.

tipps+tricks zum Thema:

(bsc)