HomeKit: Sicherheitsforscher sieht grundlegende Lücke – Apple ergreift Gegenmaßnahmen

Manipulierte Smart-Home-Geräte mit Apple-Chip können den Schlüssel zum WLAN des Nutzers preisgeben, warnt ein Sicherheitsforscher. Es handle sich um ein grundlegendes Problem, das für Jahre bestehen werde – nicht nur bei Apple.

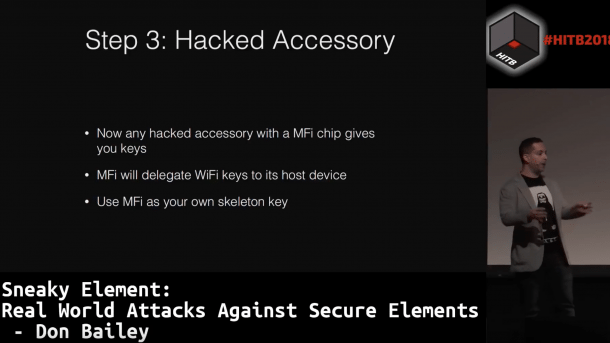

Vernetzte Geräte zur Heimautomatisierung mit HomeKit-Chip können als Einfallstor zum WLAN des Nutzers missbraucht werden. Sobald ein Hacker die Kontrolle über ein Gerät mit HomeKit-Chip erlangt habe, könne er sich er sich den WLAN-Zugang erschleichen, wie der Sicherheitsforscher Don A. Bailey auf der "Hack in the Box"-Konferenz in Amsterdam erklärte. Solche – oft selbst schlecht abgesicherte – Smart-Home-Hardware diene nämlich “unabsichtlich als Generalschlüssel”, weil sie die WLAN-Zugangsdaten abfragt und aushändigt ohne die Identität der anfragenden Software eindeutig feststellen zu können, erläutert Bailey.

HomeKit-Hardware als "Generalschlüssel" zum WLAN

Dies sei eine erhebliche Schwachstelle und eine “Hintertür zum Netzwerk”, jedoch “kein idealer Angriffsvektor” und “kein super-kritisches Problem”, räumt der Sicherheitsforscher ein. Der Angreifer müsse sich nämlich in der Nähe aufhalten und mehrere Hürden überwinden: So erfordert dies überhaupt erst, die Kontrolle über eines der HomeKit-Geräte des Opfers zu erlangen. Anschließend muss der Nutzer dazu bewegt werden, vorgegaukelte HomeKit-Hardware für das eigene Netzwerk zuzulassen – dafür könne man sich aber einfach als ein anderes, bestehendes HomeKit-Gerät ausgeben, so Bailey.

Der Nutzer kann die WLAN–Freigabe für neue oder getrennte HomeKit-Geräte bequem über die WLAN-Einstellungen von iOS erteilen, dafür komme Apples unter Verschluss stehende Technik Wireless Accessory Config (WAC) zum Einsatz, führt der Sicherheitsforscher aus. iOS habe keine Möglichkeit festzustellen, dass der HomeKit-Chip missbraucht werde und gebe in diesem Fall den Schlüssel zum WLAN bereitwillig an den Angreifer heraus.

iOS 11.3 enthält erste Schutzmaßnahmen

Apple arbeitet daran, das Problem zu beseitigen: Man kenne diese “theoretischen Angriffsvektoren” und habe erste Gegenmaßnahmen in iOS 11.3 implementiert, wie der Konzern gegenüber Forbes mitteilte. Derartige Angriffe würden es nicht ermöglichen, direkt auf iPhone-Daten zuzugreifen oder die Apple-ID zu kompromittieren, betonte Apple.

Bailey erachtet dies als eine grundlegende Lücke in der Sicherheitsarchitektur von Geräten mit “externem Secure Element”, die noch über Jahre bestehen wird, da deren Beseitigung letztlich eine Anpassung der Herstellungsprozesse erfordert. Sobald solche Hardware mit Secure Element in großem Umfang produziert werden, könne der Hersteller diese praktisch nicht mehr einzeln provisionieren und damit besser absichern.

Das eigenständig integrierte Secure Element könne so die Sicherheit der Umgebung nie abschließend garantieren, erläutert Bailey. Apple setzt für die HomeKit-Zertifizierung voraus, dass MFi-Lizenzpartner einen speziellen Chip verwenden, das Secure Element ist eines der Bestandteile. Die Angelegenheit sei jedoch kein spezifisches Apple-Problem, betont Bailey, sondern sie betreffe generell Hardware mit externem Secure Element – auch bei anderen Herstellern. (lbe)