AMD-Mobilprozessor Ryzen 5000 bringt CET-Schutz gegen ROP-Angriffe

Die Control-flow Enforcement Technology (CET) soll Malware-Attacken mit Return-Oriented Programming (ROP) erschweren.

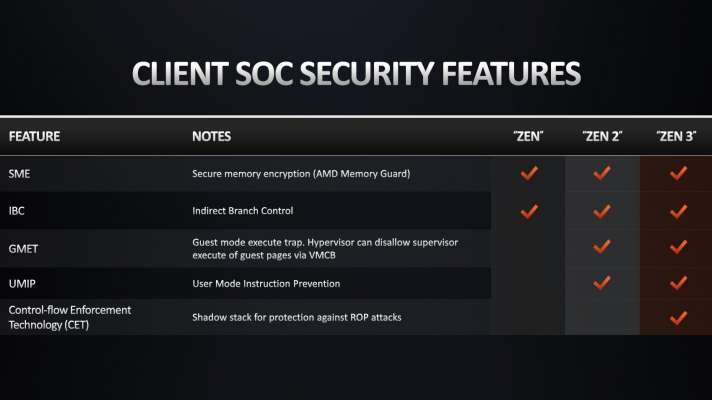

Um Schutzmechanismen zu umgehen, setzen manche Schadprogramme auf Return Oriented Programming (ROP) beziehungsweise Jump Oriented Programming (JOP). Einige moderne Prozessoren wie nun auch die AMD-Mobilprozessoren der Baureihe Ryzen 5000U und 5000H mit Zen-3-Technik sollen derartige Angriffe durch einen "Shadow Stack" erschweren.

Intel hatte schon 2016 die sogenannte Control-flow Enforcement Technology (CET) [1] als ROP/JOP-Gegenmittel veröffentlicht, die aber erst in den jüngsten Core-i-Prozessoren der elften Generation "Tiger Lake" nutzbar ist. Auch AMD verwendet die Bezeichnung CET im aktuellen AMD64 Architecture Programmer’s Manual Volume 2: System Programming [2] (PDF-Datei), das die Implementierung erklärt. Anscheinend baut AMD CET bisher allerdings nur in die Systems-on-Chip (SoCs) mit Zen 3 ein, also nicht in die AM4-Versionen des Ryzen 5000.

Microsoft will die CET-Funktionen von x86-Prozessoren mit einem künftigen Update von Windows 10 nutzen, doch bisher gibt es nur eine Preview-Version von Windows 10 mit Shadow-Stack-(SHSTK-)Support [3]. Für den Linux-Kernel hat Intel einen CET-Patch erarbeitet [4]. Apple baut das ARM-Gegenstück zu CET namens Pointer Authentication Code (PAC) [5] bereits seit dem A12 in die hauseigenen Prozessoren ein.

CPU-Kerne von ARM selbst beherrschen PAC ab dem kommenden Cortex-A78C [6], der auch auf Windows-Notebooks zielt. Kommende Prozessoren sollen noch weitere Funktionen bekommen, die Angriffe erschweren, darunter Memory Tagging [7].

(ciw [9])

URL dieses Artikels:

https://www.heise.de/-5036995

Links in diesem Artikel:

[1] https://www.heise.de/news/Intel-verankert-Anti-Exploit-Technik-in-CPU-Hardware-3236707.html

[2] https://www.amd.com/system/files/TechDocs/24593.pdf

[3] https://www.heise.de/news/Windows-10-Microsoft-testet-Anti-Exploit-Technik-4691473.html

[4] https://lkml.org/lkml/2020/12/29/396

[5] https://support.apple.com/de-lu/guide/security/seca5759bf02/web

[6] https://www.heise.de/news/ARM-Cortex-A78C-Achtkern-Prozessoren-fuer-PCs-mit-neuen-Sicherheitserweiterungen-4947920.html

[7] https://www.heise.de/news/Intel-plant-Malware-Schutz-Memory-Tagging-4869726.html

[8] https://www.heise.de/ct

[9] mailto:ciw@ct.de

Copyright © 2021 Heise Medien