BIOS/UEFI mit Ransomware infiziert

Sicherheitsforscher haben gezeigt, dass sich das BIOS/UEFI eines Computers trotz aktuellem Windows 10 und diversen aktivierten Sicherheitsmechanismen mit einem Erpressungstrojaner infizieren lässt.

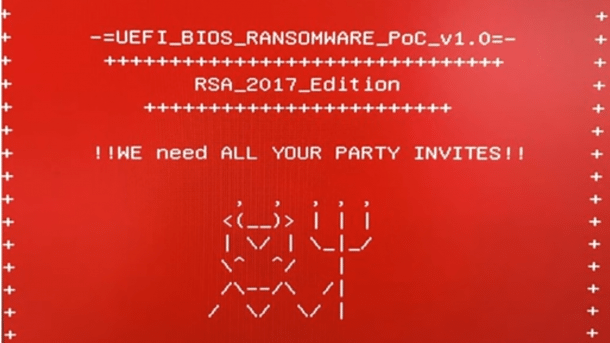

Ein Proof-of-Concept belegt, dass auch das Rechner-BIOS einer Ransomware zum Opfer fallen kann.

(Bild: Cylance)

- Uli Ries

Die diesjährige Ausgabe der seit Jahren während der RSA Conference dargebrachten Präsentation "Hacking Exposed" füllten Cylance-Boss Stuart McClure und seine Mitstreiter unter anderem mit zwei Hacks der außergewöhnlicheren Art: In einer der Live-Demos infizierten sie das Unified Extensible Firmware Interface (UEFI) eines aktuellen Gigabyte-Mainboards (Intel Skylake) mit einem Verschlüsselungstrojaner. Laut McClure sind auch Mainboards anderer Hersteller angreifbar, man müsse lediglich die Payload an die UEFI-Variante anpassen.

Zwar sind BIOS- beziehungsweise UEFI-Schädlinge an sich nichts Neues: Lösegeld-Malware wurde in diesem Bereich bisher aber weder gesichtet, noch demonstriert.

BIOS-UEFI-Lücken

Der zur Demo verwendete Computer lief den Sicherheitsforschern zufolge mit einem vollständig gepatchten Windows 10 – die Schutzmechanismen Device Guard, Secure Boot und Virtual Secure Mode sollen ebenfalls aktiv gewesen sein. Wie Angreifer diese Sicherheitsmechanismen umgehen können, beschrieben andere Sicherheitsforscher bereits Anfang 2015. Die Ansätze fußen auf BIOS-UEFI-Lücken.

Die Infektion in der Live-Demo begann mit einem präparierten Word-Dokument, das per Makros und Powershell einen Dropper herunterlud. Dieser wiederum zog den BIOS-Updater des Mainboard-Herstellers aus dem Netz und installierte ihn. An dieser Stelle wäre es in der Realität aber knifflig geworden, da ein potentielles Opfer die Installation bestätigen muss.

Digitale Signatur? Fehlanzeige

Mit nicht näher genannten Exploits umgingen die Sicherheitsforscher den Schreibschutz des Flash-Speichers und konnten so ihre um die Ransomware erweiterte Variante der Firmware auf das Mainboard flashen. An dieser Stelle machte es ihnen der Mainboard-Hersteller unnötig leicht: Die Flasher-Software überprüft das Update nicht auf Integrität, keine der Komponenten ist McClure zufolge digital signiert.

Nach einem Neustart des Computers erschien umgehend der Sperrhinweis. Ein Aufruf der UEFI-Einstellungen wird ebenso unterbunden wie ein Start des Betriebssystems. Laut McClure können nur die Mainboard- und UEFI-Hersteller eine derartige Attacke verhindern. Entweder durch digitale Signaturen oder einen Check des BIOS beim Start durch ein zweites BIOS, wie es etwa Dell anbietet. Fallen hier Ungereimtheiten auf, überschreibt der Prozess die manipulierte Firmware mit einer intakten. (des)