Gesundheitsnetz: CCC-Hacker entschlüsseln TI-Konnektor von CompuGroup Medical

Nachdem CCC-Hacker Fluepke bereits den sicheren Speicher eines Secunet-Konnektors entschlüsselt hatte, nahm sich der CCC die "KoCoBox" von CGM vor. Mit Erfolg.

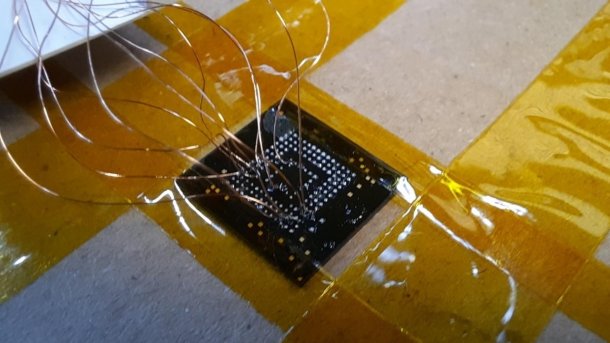

Auslesen des ausgelöteten eMMC-Speichers der KoCoBox

(Bild: jaseg)

Ein CCC-Hackerteam rund um Fluepke hat den sicheren Speicher eines weiteren Spezialrouters für die medizinische Telematikinfrastruktur (TI) geöffnet, diesmal die "KoCoBox" von der Compugroup Medical (CGM). Zuvor hatte der CCC bereits einen Konnektor der Firma Secunet analysiert, entschlüsselt und Teile des Betriebssystems in einer virtuellen Maschine gestartet. In beiden Fällen mussten sich die Hacker Zugriff auf die Dateisysteme verschaffen, die mittels einer Smartcard gesichert waren – der sogenannten gerätespezifische Sicherheitsmodulkarte Typ Konnektor (gSMC Typ K). Damit konnten sie nachweisen, dass es keine hardwareseitige Verknüpfung zwischen Konnektor-Hardware und den gSMC-K-Karten gibt. Die Verknüpfung und die Tatsache, dass die Sicherheitszertifikate der Karten nach fünf Jahren auslaufen, wurde unter anderem als Grund angeführt, um den Konnektortausch zu rechtfertigen, der Kosten von 300 bis 400 Millionen Euro nach sich zieht.

Wie schon bei dem Secunet-Gerät dokumentierte Fluepke die wesentlichen Schritte des Hacks auf Twitter:

Um mangels Debugging-Schnittstellen des CPU-Boards (Congatec QM6XLC0) der KoCoBox Zugriff auf die Daten zu erhalten, musste Fluepkes Kollege Jaseg zunächst den eMMC-Speicher der Box auslöten und auslesen.

In dem resultierenden Image fanden sich neben zwei frei lesbaren Partitionen auch mehrere mit Linux Unified Key Setup (LUKS) verschlüsselte Dateisysteme – ein unter Linux gängiges Verfahren zur Festplattenverschlüsselung.

Die verschlüsselten Dateisysteme benötigen zum Entsperren eine Passphrase. Auf die richtige Spur brachte Fluepke das Init-Skript mount-secstorage auf der frei lesbaren Systempartition der KoCoBox. Darin wird gsmck-key-tool genutzt, um von einem festen Offset des eMMC-Speichers eine PIN zum Entsperren der gSMC-K zu lesen.

Videos by heise

PIN-Magie mit Kryptomodulen

Der CCC führte das Skript in einer chroot-Umgebung aus und erhielt so die PIN. Diese wiederum wurde verwendet, um mithilfe des von CGM modifizierten OpenSC-Befehls pkcs11-tool -pin-magic die zum Entschlüsseln der LUKS-Partitionen benötigte Passphrase zu erhalten. OpenSC liefert einen Satz von Bibliotheken und Dienstprogrammen für die Verwendung von Chipkarten.

Die Passphrase konnte er dann cryptsetup übergeben, um die mit LUKS verschlüsselten Partitionen zu öffnen und die Dateisysteme zu entsperren. Dort fanden sich weitere PINs zum Ausführen proprietärer gSMC-K-Anwendungen des Konnektors.

Somit hat der CCC den sicheren Speicher des zweiten von drei Konnektorherstellern entsperrt; den Dritten im Bunde, die Firma RISE, rief Fluepke ebenfalls auf, ihm einen Konnektor zur Verfügung zu stellen.

Gematik sieht Spezifikationen nicht verletzt

Damit stellte sich die Frage, ob die Hacks von Fluepke die Spezifikationen der Konnektoren respektive der TI verletzen. Denn im "Common Criteria Schutzprofil 2: Anforderungen an den Konnektor" heißt es beispielsweise:

"Der Netzkonnektor hat Zugriff auf ein Sicherheitsmodul (gSMC-K), das sicher mit dem Netzkonnektor verbunden ist. Sicher bedeutet in diesem Fall, dass die gSMC-K nicht unbemerkt vom Netzkonnektor getrennt werden kann und dass die Kommunikation zwischen gSMC-K und Netzkonnektor weder mitgelesen noch manipuliert werden kann."

Die Gematik sieht hingegen keine Verletzung der Spezifikation, auch wenn Fluepke die Kommunikation zwischen gSMC-K und Betriebssystem mitlesen konnte. Denn das Schutzprofil müsse in Gänze betrachtet werden:

"Neben dem zitierten Sicherheitsziel zur gSMC-K (OE.NK/AK.gSMC-K) gibt es ebenso ein Sicherheitsziel für die Umgebung, dass der Konnektor vor physischem Zugriff geschützt betrieben wird (OE.NK/AK.phys_Schutz)."

Denn auch derartige "organisatorische Maßnahmen" tragen laut Gematik zum Schutz bei. Dadurch werde ausgeschlossen, dass Unberechtigte an den Konnektor oder sogar an die gSMC-K kommen und damit die Kommunikation zwischen Konnektor und Karte auslesen oder manipulieren können. Im Falle eines "physischen Angriffs" müssten manipulierte, gestohlene und außer Betrieb gesetzte Konnektoren über den Hersteller gesperrt werden und die Nutzer einen solchen Angriff melden. Funktioniert das Szenario also "nach Lehrbuch", bliebe der Angriff nicht unbemerkt. Als Reaktion darauf würden die Zertifikate der gSMC-K gesperrt, so die Gematik.

Unbemerktes Sammeln von Daten

Nun läuft ein Angriff selten nach Lehrbuch. Wenn ein Hacker dennoch unbemerkt an einen Konnektor gelangt, ließe sich vermutlich wenigstens für eine gewisse Zeit die Kommunikation des Geräts manipulieren oder abhören. Zwar teilte uns die Gematik auf Nachfrage mit, dass die technischen Betreiber der TI verpflichtet sind, "präventive Maßnahmen zur Erkennung und Analyse von Bedrohungen zu ergreifen". Doch würden diese nur bei erkennbaren Manipulationen des TI-Traffics greifen. Die Kommunikation des gehackten Konnektors selbst ließe sich hingegen unbemerkt belauschen. Auch wenn sich auf diese Weise mithilfe eines manipulierten Konnektors nur in begrenztem Umfang Daten sammeln lassen, bleibt ein Restrisiko.

CGM begrüßt CCC-Hack

Inzwischen hat CGM auf den Hack reagiert und stellt klar, dass die von Fluepke dokumentierten Ergebnissen "keine Sicherheitslücken, keine Schwachstellen und kein Fehlverhalten" aufdecken. Es wurde ein "hinsichtlich der Herstellervorgaben zur Deregistrierung unsachgemäß eingesetzter Konnektor verwendet", durch den "kein Zugriff auf Fachdienste der TI" möglich war. "Die bislang veröffentlichten Ergebnisse dieses Verfahrens zum TI Konnektor KoCoBox MED+ entsprechen dem erwarteten Verhalten und der von der gematik vorgegebenen Spezifikation." Für das Unternehmen stehe der Datenschutz "an oberster Stelle".

Nach Angaben von CGM "unterliegen alle Komponenten und Services der Telematikinfrastruktur (TI) einem komplexen Sicherheitskonzept" in dessen Mittelpunkt der Konnektor steht und sich als Ziel für Reverse Engineering von Fluepke angeboten hat. CGM betont dabei, solche Prüfungen "auf Herz und Niere" ausdrücklich zu begrüßen, da das Unternehmen darin ein "Instrument als Ergänzung zu den etablierten Entwicklungs- und Qualitätssicherungsmaßnahmen" sieht. Die Antworten ähneln damit stark denen von Secunet.

(vza)