ShadowHammer-Angriffe zielten auch auf die Gaming-Industrie

Die Shadowhammer-Attacken 2018 trafen neben ASUS mindestens drei asiatische Spielehersteller. Und damit auch die Rechner von mindestens 96.000 Gamern.

(Bild: Uli Ries (Präsentation Kaspersky Lab))

- Uli Ries

Kaspersky Lab hat im Rahmen seines derzeit in Singapur stattfindenden Security Analyst Summit neue Erkenntnisse zu der auf den Namen ShadowHammer getauften Attacke präsentiert. Dem Sicherheitssoftware-Hersteller zufolge nahmen die Angreifer im vergangenen Jahr nicht nur ASUS ins Visier, sondern auch mindestens drei in Asien ansässige Spielehersteller.

Wie Vitaly Kamluk von Kaspersky im Gespräch mit heise security bestätigte, gehören das thailändische Unternehmen Electronics Extreme sowie der südkoreanische Anbieter Zepetto zu den Betroffenen. Das von Electronics Extreme stammende Spiel Infestation wurde in der Vergangenheit auch per Steam verteilt, steht inzwischen aber nur noch direkt beim Hersteller zum Download. Außerdem wurden noch ein Pharmaunternehmen sowie ein großes südkoreanisches Industriekonglomerat als Opfer der Angriffskampagne identifiziert.

Laut Kamluk dürfte dies aber nur die Spitze des Eisbergs sein. Weitere infizierte Unternehmen sind überaus wahrscheinlich.

Schadcode beim Kompilieren in Spieledateien eingebaut

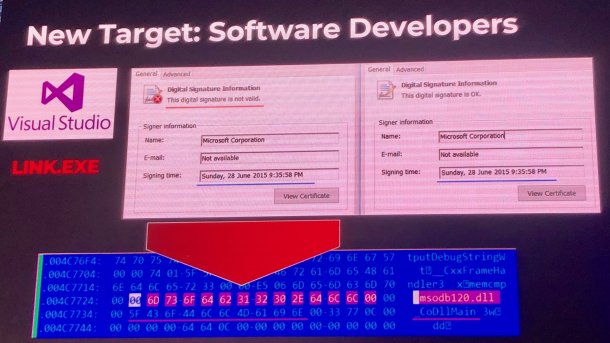

Anders als im Fall der ASUS-Firmwareupdates patchten die Angreifer die Malware diesmal nicht in eine vorhandene EXE-Datei. Sie hatten laut Kaspersky vielmehr direkten Zugriff auf die Entwicklungsumgebungen der Softwareprogrammierer ihrer Opfer. Jedes Mal, wenn ein Entwickler mittels Microsofts Visual Studio eine Executable mit einem in der Malware hinterlegten Namen erzeugen wollte, leitete die Schadsoftware den Zugriff auf die zu Visual Studio gehörende Runtime-DLL auf eine von der Schadsoftware installierte bösartige DLL namens msodb120.dll um.

Diese schleuste dann beim Kompilieren eine laut Kamluk vergleichsweise simple Backdoor in die EXE-Datei ein, bevor diese mit dem digitalen Zertifikat des Entwicklers signiert wurde. Die Backdoor, die sich als Microsofts Plattform Internet Information Services (IIS-10.0-Server) ausgab, lud dann später bei Bedarf auf dem Rechner des Opfers weiteren Schadcode nach.

Nach Angaben von Kaspersky Lab war der in den Spieledateien enthaltene schädliche Code stark obfuskiert. Zwar hätten dem Sicherheitssoftware-Hersteller bereits im November vergangenen Jahres entsprechende Samples vorgelegen. Worum es sich dabei konkret handelte, sei jedoch erst im Februar 2019 – also kurz nach dem Auftauchen der infizierten ASUS-Binaries – klar geworden.

Hackergruppe ShadowPad als Drahtzieher

Der Zusammenhang zwischen der A-Attacke und dieser zweiten Kampagne ergab sich laut Kaspersky letztlich aus bereits veröffentlichten Gemeinsamkeiten: Mindestens eine der betroffenen Gaming-Firmen ist Kunde von NetSarang, einem Anbieter von X-Server-Software für Windows. NetSarang wurde im August 2017 von der ShadowPad-Gruppe (von Microsoft Barium genannt) attackiert. Laut Kaspersky Lab steckte ShadowPad auch hinter den Angriffen auf CCleaner im September desselben Jahres.

ASUS wiederum bildete eines der Hauptangriffsziele der CCleaner-Kampagne. Forscher von Kaspersky Lab äußerten bereits vor einigen Wochen gegenüber der IT-News-Webseite Motherboard den Verdacht, dass sich die Angreifer auf diesem Umweg Zugriff zu den ASUS-Servern verschafft haben könnten.

Dass Shadowpad tatsächlich sowohl hinter den Angriffen auf ASUS als auch hinter denen auf die Spielehersteller steckt, ergibt sich laut Kaspersky Lab aus dem Zugriff der Malware auf den gleichen, von den Angreifern im Netzwerk der südkoreanischen Honkuk University versteckten Command & Control-Server (C2).

Mindestens 96.000 Rechner mit aktivierter Backdoor

Kaspersky zufolge wurden in der Folge der Infektion der drei Spieleanbieter mindestens 96.000 Rechner infiziert. Und auf allen schaltete sich die Backdoor scharf – anders als im Fall der ASUS-Attacke, bei der sich der Schadcode in Abhängigkeit von Angaben wie der MAC-Adresse auf lediglich gut 600 Rechnern aktivierte. Ausgenommen seien Maschinen, die mit russischer oder vereinfachter chinesischer Systemsprache laufen. Kaspersky geht davon aus, dass die wahre Zahl der infizierten Rechner mindestens 10- oder 20-mal so groß ist wie die bisher entdeckten 96.000.

Laut Vitaly Kamluk wirft diese Art der Malware-Verteilung die Frage auf, ob Programmierer ihren Entwicklungsumgebungen weiterhin blindlings vertrauen sollten. Im Fall der aktuellen Kampagne würde bereits ein simpler Check der digitalen Signaturen der zu Visual Studio gehörenden DLLs genügen: msodb120.dll ist mit einem ungültigen Zertifikat signiert.

Verteilung der Second Stage Payload "sehr wahrscheinlich"

Da der Command-and-Control-Server, über den die Angreifer mit der Backdoor kommunizierten, bereits im November 2018 offline ging, besteht keine Gefahr mehr, dass von dort aus noch Schadcode auf infizierte Rechner nachgeladen werden könnte. Die mit Backdoors versehenen Versionen der Spiele werden laut Kaspersky nicht mehr zum Download angeboten.

Dass bis zur Abschaltung des C2-Servers über die Backdoor die eigentliche Payload des Angriffs auf infizierte Rechner heruntergeladen und verteilt wurde, sei allerdings "sehr wahrscheinlich". Problematisch ist, dass die Analysten von Kaspersky vor der Abschaltung des C2-Servers keine Gelegenheit mehr hatten, diese zweite Malware zu untersuchen. Somit ist unklar, worum genau es sich handelt und ob überhaupt eine (zumindest generische) Erkennung durch AV-Software gegeben ist.

Wer im vergangenen Jahr Spiele von Zepetto oder Electronics Extreme installiert hat, ist im Zweifel also gut damit beraten, sein Windows-System neu aufzusetzen.

Mehr zum Thema ShadowHammer:

- ShadowHammer: ASUS verteilte offenbar Schadcode an über 1 Million Nutzer

- ASUS veröffentlicht neue Live-Update-Version nach ShadowHammer-Kompromittierung

- Leichtsinnige ASUS-Mitarbeiter könnten ShadowHammer-Angriff begünstigt haben

- MAC-Adressliste der ShadowHammer-Angriffe auf ASUS veröffentlicht

(ovw)