Smart Home: Bluetooth-Schlösser senden Passwort im Klartext

Hacking-Spaß mit dem "smarten" Haushalt: Auf der Defcon 24 in Las Vegas haben Sicherheitsexperten gezeigt, mit welchen verhältnismäßig einfachen Mitteln so ein Smart Lock auszutricksen geht.

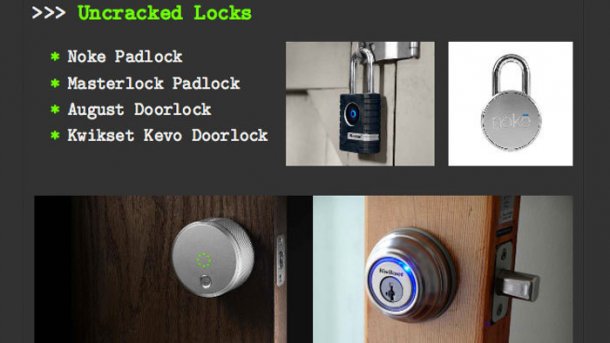

An vier Schlössern bissen sich die Hacker die Zähne aus.

(Bild: Präsentation)

Das Smart Home bietet Hackern vielfältige Angriffsflächen. Auf der Konferenz Defcon in Las Vegas haben die Sicherheitsexperten Anthony Rose und Ben Ramsey gezeigt, wie leicht "smarte" Bluetooth-Schlösser zu überwinden sind. Von 16 getesteten Schlössern konnten die Hacker zwölf über die Funkverbindung knacken. Dabei mussten die Experten nur wenig bis mittelschweren Widerstand überwinden.

Hersteller ignorieren Bedrohung

Zu den untersuchten Schlössern gehören Modelle von August, Danalocks und Quicklock. "Wir haben gedacht, wir finden ein paar Verwundbarkeiten in Bluetooth-Low-Energy-Schlössern und kontaktieren dann die Hersteller", sagte Rose. "Stellt sich heraus, dass sich die Hersteller nicht sonderlich dafür interessieren." Von den zwölf angesprochenen Herstellern habe nur einer reagiert, das ihm schon bekannte Problem aber auch nicht beheben wollen.

Das ist schon fahrlässig, angesichts der zum Teil haarsträubenden Sicherheitslücken, die Rose und Ramsey gefunden haben. Das Problem sei dabei nicht der Bluetooth-LE-Standard an sich, sondern die Implementierung der Hersteller. Vier der getesteten Schlösser übermittelten ihr Passwort im Klartext, das sich so mit einem einfachen Bluetooth-Sniffer mitschneiden ließ. Zwei der Schlösser schickten das Passwort sicherheitshalber gleich zweimal.

Verschiedene Schwierigkeitsgrade

Anderen Geräten konnten die Hacker abgefangene Daten zurückspielen und das Schloss so öffnen. Das war auch bei einem Modell möglich, das sein Passwort eigentlich verschlüsselt. Das Schloss ließ sich mit dem abgefangenen verschlüsselten Passwort öffnen, ohne dass dies vorher entschlüsselt wurde. Etwas mehr Aufwand erforderte ein Fahrradschloss von Bitlock, das die Hacker mit einer Man-in-the-Middle-Attacke kompromittieren konnten.

Bei vier Produkten – zwei Vorhängeschlössern von Noke und Masterlock sowie zwei Türschlössern von August und Kwikset – sind die Hacker über die Funkverbindung nicht zum Ziel gekommen. Bei dem Modell von August hat ein anderer Hacker auf der Def Con gezeigt, wie man dem Schloss beikommt, musste dabei aber erheblich mehr Aufwand betreiben. (vbr)