UEFI-BIOS bekommt ein Sicherheits-Expertenteam

Das UEFI Security Response Team (USRT) soll die UEFI-Sicherheit verbessern.

(Bild: UEFI.org)

Das UEFI Security Response Team (USRT) unter Führung von Phoenix soll zentraler Ansprechpartner für Sicherheitslücken des BIOS-Nachfolgers sein.

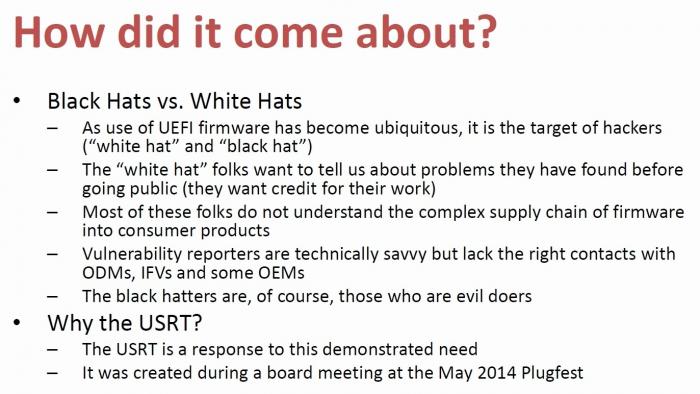

Die Industrievereinigung UEFI Forum reagiert auf die zahlreichen demonstrierten Sicherheitslücken im UEFI-BIOS mit der Bildung eines UEFI Security Response Team (USRT). Die Führung übernimmt Dick Wilkins, der für den Firmware-Hersteller Phoenix arbeitet. Das USRT soll vor allem Ansprechpartner sein für "White Hat"-Hacker, die Sicherheitslücken finden. Dazu gibt es auch eine E-Mail-Adresse mit zugehörigem PGP-Schlüssel.

Das UEFI Security Response Team ist als Subkomitee des UEFI Board organisiert, aber keine eigenständige Arbeitsgruppe. Das USRT soll wohl den nach vielen Bugs [1] und massiver Kritik etwa von Google [2] angeknacksten Ruf des UEFI-BIOS verbessern und wird von den Firmen Apple, Microsoft, Intel, AMD, ARM, Dell, Lenovo, HP und Red Hat sowie den UEFI-Zulieferern AMI, Insyde und eben Phoenix getragen. Google setzt derweil auf UEFI-Alternativen wie Coreboot/Libreboot oder NERF.

Mehr Sicherheitsbewusstsein

Zweimal jährlich veranstaltet das UEFI Forum Treffen namens Plugfests. Dort spielt in den vergangenen Jahren die Sicherheit eine immer größere Rolle [3]. Viele Vorträge greifen zuvor enttarnte Sicherheitslücken auf und geben Hilfestellung zum sicheren Programmieren von Firmware-Funktionen.

Während beim "klassischen" BIOS der Code der unterschiedlichen Hersteller wie AMI, Award, Phoenix oder Insyde oft proprietär und kaum dokumentiert war, stützen sich viele Funktionen heutiger UEFI-BIOSse auf die offene Implementierung Tianocore EDK II [4]. Dort eingebaute Fehler und Schwachstellen treten deshalb auch in vielen anderen UEFI-Varianten auf. Doch es gibt auch hausgemachte Probleme wie ungenutzte [5] Schutzfunktionen [6].

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung [7].

(ciw [8])

URL dieses Artikels:

https://www.heise.de/-3891074

Links in diesem Artikel:

[1] https://www.heise.de/news/Windows-Update-fuer-Secure-Boot-Fehler-macht-BIOS-Updates-erforderlich-3503589.html

[2] https://www.heise.de/news/Hacker-dringt-weiter-in-Intels-Management-Engine-vor-3884928.html

[3] http://www.uefi.org/learning_center/presentationsandvideos

[4] https://github.com/tianocore/tianocore.github.io/wiki/EDK-II

[5] https://www.heise.de/news/BIOS-UEFI-mit-Ransomware-infiziert-3630662.html

[6] https://www.heise.de/news/Programmier-Tipps-fuer-die-BIOS-Backdoor-2748219.html

[7] https://www.heise.de/Datenschutzerklaerung-der-Heise-Medien-GmbH-Co-KG-4860.html

[8] mailto:ciw@ct.de

Copyright © 2017 Heise Medien