Microsoft über Meltdown & Spectre: Details zu Patches und Leistungseinbußen

In einem Blog-Beitrag erklärt Microsoft-Vizepräsident Terry Myerson die Updates für Windows genauer und gibt auch Schätzungen zu Leistungseinbußen ab: Die können unter Windows Server erheblich sein.

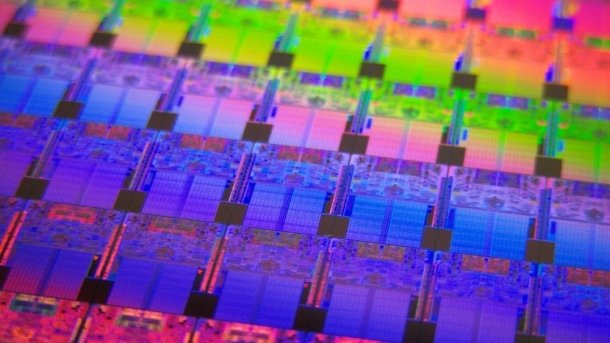

(Bild: Intel)

Wer einen Windows-Server betreibt, soll die Performance-Auswirkungen der bereitstehenden Updates für die Prozessor-Sicherheitslücken Meltdown und Spectre genau prüfen. Das rät Microsoft-Vizepräsident Terry Myerson in einem Blog-Eintrag.

Darin gibt er auch Einschätzungen zur Auswirkung der Patches auf die Leistung von Client-PCs, also auf Desktop-PCs, Notebooks und Tablets mit Windows 10, Windows 8 oder Windows 7. Demnach müssen Besitzer moderner Windows-10-Rechner mit einem aktuellen Prozessor ab Intel Skylake (Core i-6000) keine relevanten Nachteile befürchten. Die Bremswirkung der Patches liege im "einstelligen Prozentbereich", was man in der Praxis nicht spüre.

Schon anders sieht das laut Myerson bei Windows-10-Systemen mit älteren Prozessoren bis einschließlich zur Intel-Generation Haswell (Core i-4000) aus: "Einige Benchmarks" zeigten hier "signifikantere Verlangsamung", sodass "einige Nutzer einen Rückgang der Systemleistung bemerken werden".

Bei alten Computern mit Windows 7, Windows 8 und ebenfalls älteren Prozessoren bis einschließlich Haswell dürften "die meisten Nutzer" spüren, dass die Leistung sinkt.

Microsoft will "in den kommenden Wochen" Benchmark-Ergebnisse veröffentlichen.

Myerson erklärt auch, weshalb sich die Patches bei älteren Windows-Versionen stärker auswirken. Dort gebe es noch mehr Übergänge vom User- in den Kernel-Adressbereich, etwa weil das Rendering von Fonts noch im Kernel-Bereich erfolge.

Gegenmaßnahmen detailliert

In einer Tabelle erklärt Terry Myerson nochmals die drei Meltdown-/Spectre-Sicherheitslücken und die jeweiligen Gegenmaßnahmen, die die aktuellen Windows-Updates bringen. Nur die Patches gegen CVE-2017-5715 (Spectre Variante 2, Branch Target Injection/BTI) verlangen demnach BIOS- beziehungsweise CPU-Microcode-Updates.

Als Maßnahme gegen CVE-2017-5753 (Spectre Variante 1, Bounds Check Bypass) bringen die Windows-Updates neu compilierten Code mit. Außerdem hat Microsoft die Browser Edge und IE11 "gehärtet", um denkbare Angriffe mit JavaScript zu erschweren.

Ähnlich wie Linux mit KPTI schützt Microsoft Windows gegen Meltdown (CVE-2017-5754, Rogue Data Cache Load) durch eine bessere Trennung der Speicherbereiche von Kernel und Anwendungen (Isolate Kerne and User Mode Page Tables).

(Bild: Microsoft)

Hier besteht derzeit die Unklarheit, für welche Prozessoren Intel solche CPU-Microcode-Updates liefern wird, die die Hersteller der jeweiligen Rechner oder Mainboards dann wiederum in BIOS-Updates integrieren können. Einige Updates stehen aber schon bereit.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(ciw)