Notfall-Mitteilungen an Handys sind leicht zu fälschen

Selbst 4G-Netze sind anfällig für gefälschte Warnungen. Das ist gefährlich, weil ein Alarm tödliche Panik auslösen kann.

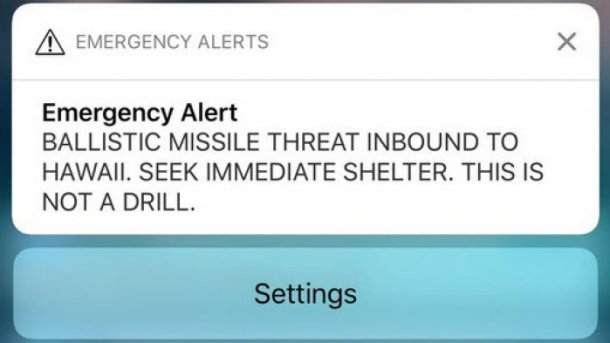

Der berühmte Fehlalarm in Hawaii 2018 war keine Fälschung, sondern ein Irrtum der zuständigen Behörde. Unruhestifter könnten aber recht einfach selbst erfundene Alarme verbreiten.

Die Idee war gut: Behördliche Mitteilungen ergehen an alle Handys in einem bestimmten Gebiet, um vor Gefahren zu warnen oder die Suche nach vermissten Kindern zu unterstützen. Leider können Dritte falsche Alarme an Nutzer in ihrer Umgebung übermitteln, und das sogar über 4G-Mobilfunk (LTE). Wissenschaftler haben das nun praktisch unter Beweis gestellt.

"Sehr einfach" sei die Sache gewesen, schreiben Gyuhong Lee, Jihoon Lee und ihre Kollegen von der Universität Colorados in Boulder. Sie haben Open Source Software und für jedermann verfügbare Software Defined Radios (SDR) auf Senderseite sowie neun handelsübliche Handys auf Empfängerseite genutzt, um die so genannten Wireless Emergency Alerts (WEA) zu übermitteln.

Wireless Emergency Alerts

Notfall-Mitteilungen an Handys werden in den USA seit 2012 eingesetzt und sind auch in Europa und anderen Erdteilen implementiert. Sie warnen vor Unwettern, verbreiten Suchmeldungen nach Terrorverdächtigen oder Kindern, und haben voriges Jahr durch eine falsche Warnung vor einem Raketenangriff auf Hawaii weltweit Schlagzeilen gemacht. In LTE-Netzen werden WEA mit einem CMAS (Commercial Mobile Alert Service) genannten Verfahren übertragen. Es hat kein separates Authentifizierungsverfahren.

Denn grundsätzlich sind LTE-Netze sicherer als beispielsweise GSM-Netze. Nicht nur muss sich das 4G-Handy gegenüber dem LTE-Netz identifizieren, auch das Netz weist sich gegenüber dem Handy aus. Schlägt das fehl, wird die Verbindung zwischen Endgerät und Netzzelle abgebrochen. Das erschwert es Angreifern, sich fälschlich als das echte Mobilfunknetz auszugeben.

Empfang auch ohne Authentifizierung

Allerdings versuchen LTE-Endgeräte nach einer fehlgeschlagenen Authentifizierung es vier weitere Male, bevor sie aufgeben. Insgesamt vergehen dabei gut 42 Sekunden. In dieser Zeitspanne kann ein Angreifer nicht weniger als 262 WEA-Alarme verschicken. Schon eine solche Mitteilung reicht aus, um auf fast allen Handys im Empfangsbereich angezeigt zu werden. Und die Handys weisen die Benutzer leider nicht darauf hin, dass die kurzzeitig genutzte Verbindung zum Netz nie authentifiziert werden konnte.

Wenn ein 4G-Handy gerade keine Daten überträgt, ist es im Idle-Modus. Dabei sucht es regelmäßig nach dem stärksten Netzsignal. Der Angreifer muss also nur stärker senden oder näher an die Zielpersonen herankommen als das echte Mobilfunknetz. Dann versuchen die Handys, sich mit dem falschen Netz zu verbinden und sind 42 Sekunden lang anfällig für die falschen Alarmmeldungen.

Doch auch Mobiltelefone mit gerade aktiver Verbindung sind nicht gefeit. Der Angreifer kann nämlich den Verbindungsabbruch erzwingen, in dem er das Funksignal des echten Netzes stört. Sobald die bestehende Verbindung abbricht, sind auch diese Handys anfällig.

Durch Laborversuche und Simulationen haben die Wissenschaftler eruiert, dass sie mit einem einzelnen Sender mit nur 0,1 Watt Sendeleistung Handys in einem gut 4400 Quadratmeter großen Teil eines Gebäudes mit falschen Alarmen beglücken können. Für ein Stadion mit 50.000 Sitzplätzen sollen vier außerhalb des Stadions platzierte Sender mit je 1 Watt Leistung ausreichen, um praktisch alle Sitze zu erreichen und auf 90 Prozent der Handys den falschen Alarm auszugeben. Panik in einem gut besuchten Stadion hat schon wiederholt zu Todesfällen geführt.

Schutz bleibt vorerst Theorie

Abhilfe ist nicht unmittelbar in Sicht. Kryptographische Signaturen für die WEA bleiben wohl eine theoretische Lösung, weil alle Netze und alle Endgeräte upgegradet werden müssten. Die Handys selbst könnten immerhin einen Hinweis ausgeben oder einen Alarm unterdrücken, wenn die Netzauthentifizierung nicht geklappt hat. Das würde den Aufwand für einen falschen Alarm deutlich erhöhen, ein Update des Betriebssystems oder der Modemsoftware reichte aus.

Außerdem könnten Endgeräte laufend technische Merkmale der Netzsender beobachten (Fingerprinting) und bei einer ungewöhnlichen Veränderung einen Verdacht melden. Zudem erwähnen die Wissenschaftler die Möglichkeit, den Standort des Senders endgeräteseitig abzuschätzen und mit einer Onlinedatenbank abzugleichen. Ein dort nicht oder mit anderem Standort verzeichneter Sender würde dann ebenfalls als verdächtig erkannt. (ds)