Sicherheitsforscher: IoT-Hersteller machen es Bugjägern unnötig schwer

Ein Sicherheitsexperte hat nicht nur diverse Bugs in Kameras, NAS-Laufwerken, mobilen Routern oder einem Retinascanner gefunden, sondern auch dokumentiert, wie wenig die betroffenen Hersteller mit solchen Meldungen anfangen können.

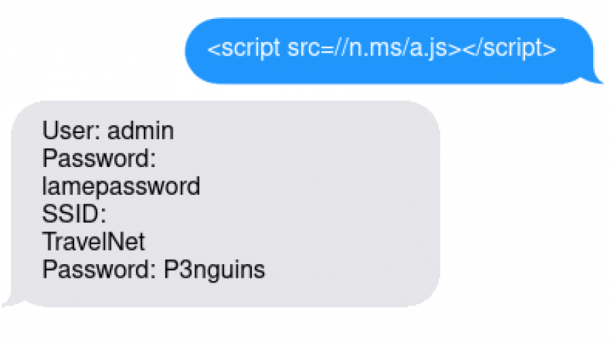

Der mobile Router TP-Link M5350 liefert aufgrund einer XSS-Lücke Nutzername und Passwort des Admin-Kontos per SMS zurück.

- Uli Ries

Jan Hörsch vom deutschen IT-Sicherheitsunternehmen Securai hat diverse Internet-of-Things-Geräte auf Schwachstellen untersucht. Er wurde dabei oft fündig, machte allerdings keine guten Erfahrungen dabei, die Lücken an die Hersteller zu melden. Er kritisiert deren Verfahren im Umgang mit Sicherheitslücken und Forschern, die es eigentlich gut meinen.

Admin-Passwort per SMS vom Router

Hörsch konzentrierte sich auf leicht aus dem Internet zugängliche Web-Komponenten der Geräte und hat auf Analysen der Firmware verzichtet – alle untersuchten Modelle ließen sich ohnehin allein über Bugs in den Web-Komponenten übernehmen. Seine Ergebnisse präsentierte er im Rahmen von Kasperskys Security Analyst Summit. Er zeigte unter anderem, dass der mobiler Router von TP-Link M5350 dauerhaft anfällig für Cross Site Scripting ist, das per SMS ausgelöst wird. Schickt ein Angreifer eine SMS mit passendem Inhalt, antwortet der Router mit den Login-Daten des Admins – inklusive Passwort im Klartext.

Bei einem Retinascanner von Panasonic (BM ET200) lässt sich die Anmeldung per Nutzername und Passwort am Webinterface umgehen, in dem man auf dem anfragenden Client das entsprechende JavaScript editiert und man so direkt auf die Hauptseite umgeleitet wird. Es wird zwar geprüft, ob der Zugriff nach erfolgtem Login passiert ist, aber auch dieser Mechanismus lässt sich aushebeln. Jeglicher Zugriff findet dann mit Admin-Rechten statt.

Alles ist root, keinen schert's

Ein Travel-Router von Startech schießt allerdings den Vogel ab. Ab Werk ist der Telnet-Dienst aktiviert und das zum Nutzer root gehörende Passwort ist fest im Gerät hinterlegt. Es kann vom Nutzer nicht geändert werden und lautet ebenfalls "root". Ohne großen Aufwand erlangen Angreifer auch Admin-Zugriff auf Webcams von Vstarcam (die unter den verschiedensten Markennamen vertrieben werden), auf dem mobilen Routern Hootoo Travelmate und Trendnet TEW714TRU sowie auf dem NAS-Laufwerken der MyCloud-Serie von Western Digital.

Laut Jan Hörsch bedarf es im Schnitt mindestens vier E-Mails mit ausführlichen Fehlerbeschreibungen und teilweise aufwändig zu erstellenden Proofs of Concept, um den betroffenen Herstellern den Ernst der Lage zu verdeutlichen. Im Fall des Retinascanners von Panasonic führte das dann lediglich zur Aussage, das Produkt werde nicht mehr produziert und daher sei auch kein Update nötig. Dass eventuell zigtausende dieser sicherheitsrelevanten Scanner noch im Einsatz sind, übergeht der Anbieter einfach.

Meldungen sind viel zu aufwändig

Es gäbe außerhalb von Bug Bounty-Programmen keinen halbwegs gangbaren Weg, um ein Dutzende Bugs an einen Hersteller wie Western Digital zu melden, erklärt Hörsch. Solange die Anbieter sich nicht auf solche externen Meldungen einstellen und entsprechend glatt laufende Prozesse einrichten, legten sie wohlmeinenden Hackern unnötig Steine in den Weg. Dabei werden Meldeprozesse immer notwendiger: Mit der steigenden Zahl der vernetzten Geräte nimmt auch die Menge an verwundbarer Software zu.

Hörsch appelliert daher an die Hersteller, sich gegenüber der Hackergemeinde zu öffnen. Andernfalls drohe ein Rückfall zur Full Disclosure bei vielen Sicherheitsforschern. Und damit würden die Kunden der betroffenen Hersteller in Gefahr gebracht. (fab)