Gitrob erschnüffelt private Daten bei GitHub

Sensible Daten landen oft ungewollt bei GitHub. Das Tool Gitrob hilft dabei, diese aufzuspüren. Ob im eigenen Code oder dem von Fremden bleibt dabei dem Nutzer überlassen.

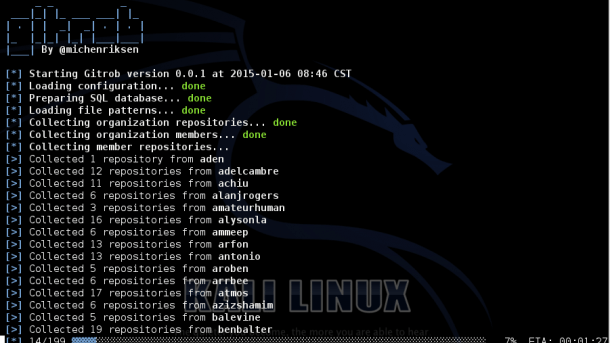

(Bild: Michael Henriksen)

- Fabian A. Scherschel

Entwickler laden immer wieder sensible Daten wie etwa geheime Schlüssel aus Versehen auf GitHub hoch. In der Vergangenheit wurden dort vor allem SSH-Schlüssel und Zugangsdaten für AWS-Konten entdeckt. Aber auch andere Daten über Firmen und deren Mitarbeiter werden dort oft ungewollt offenbart. Um das zu verhindern hat Michael Henriksen vom Sicherheitsteam bei SoundCloud ein Werkzeug namens Gitrob entwickelt. Das kann dazu benutzt werden, Daten dieser Art in Quellcode zu finden, der auf GitHub lagert.

(Bild: Michael Henriksen)

Gitrob ist ein Ruby-Programm, das aus einer Kommandozeilen-Komponente und aus einem lokalen Webserver besteht. Das Kommandozeilen-Skript sucht den Quellcode des Ziels nach bestimmten Mustern ab, die oft mit sensiblen Daten in Verbindung stehen. Das kann bei einer großen Organisation allerdings mitunter sehr lange dauern. Ist die Suche beendet, startet es den Webserver und zeigt seine Ergebnisse übersichtlich geordnet im Browser an. Gespeichert werden die Ergebnisse in einer PostgreSQL-Datenbank.

Allerdings ist Gitrob ein zweischneidiges Schwert. Zum einen können Entwickler das Tool nutzen, um im Rahmen von Pentesting den eigenen Code zu durchsuchen, zum andern kann es aber auch für Angriffe auf den öffentlichen Quellcode fremder GitHub-Konten benutzt werden. Selbst wenn man dabei nicht direkt SSH-Schlüssel erbeutet, können die gewonnenen Informationen dennoch nützlich sein. Wie Henriksen selbst beschreibt, kann ein Angreifer zum Beispiel Erkenntnisse darüber gewinnen, welcher Mitarbeiter einer Organisation Admin-Passwörter und Zugang zu internem Quellcode hat. Dieses Wissen kann dann für gezielte Phishing-Angriffe missbraucht werden. (fab)