Logitech-Lücken: Angriff mit 10-Euro-Hardware möglich, jetzt handeln!

Wie viel Geld muss ein Hacker in die Hand nehmen, um die aktuellen Lücken in Logitechs Funktastaturen und -mäusen auszunutzen? Gerade einmal 10 Euro.

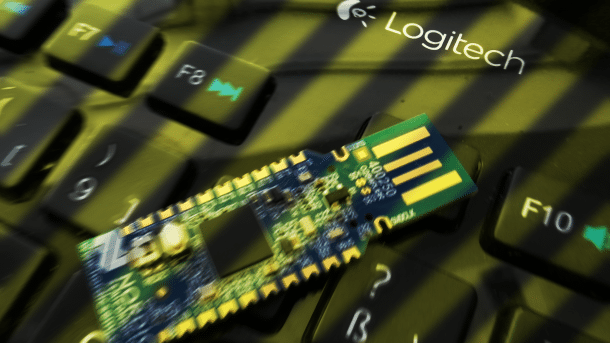

Das nRF52840-Dongle von Nordic Semiconductor

Nach wie vor klaffen kritische Sicherheitslücken in Abermillionen Funktastaturen und -mäusen von Logitech. Während der Hersteller noch an einem Firmware-Update feilt, das zumindest einige der Lücken schließen soll, ist der Entdecker der Schwachstellen, Marcus Mengs, weiter mit der Analyse der Logitech-Eingabegeräte beschäftigt. Dabei ist unter anderem der LogiTacker herausgekommen, der die Angriffe auf den Logitech-Funk weitgehend automatisch ausführt. Es handelt sich dabei um eine Firmware für ein Funkmodul im USB-Stick-Format, das nur 10 Euro kostet.

(Bild: aprbrother.com )

Die LogiTacker-Firmware läuft auf USB-Funk-Sticks mit dem Chip nRF52840 von Nordic Semiconductor. Passende Geräte gibt es von Nordic selbst, MakerDiary und April Brother. Der Stick des letztgenannten Herstellers ist mit unter 10 Euro nicht nur der günstigste, sondern aufgrund seiner externen Antenne auch besonders gut geeignet, um den Angriff zu demonstrieren. Da der Nordic-Chip ähnlich wie ein Arduino autark laufen kann, benötigt er lediglich Strom aus einer USB-Buchse, um die Attacken auszuführen.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Auf Wunsch versucht LogiTacker automatisch alle Unifying-Geräte in Funkreichweite anzugreifen und dort Befehle einzuschleusen. Diesen Modus sollte man selbstverständlich nur in einer kontrollierten Umgebung ausprobieren. Steckt man den Stick an einen Rechner, kann man ihn über eine virtuelle COM-Schnittstelle per Terminal Client steuern und konfigurieren. Dafür reicht ein Raspberry Pi oder ein Smartphone aus.

Angriff mit Lichtgeschwindigkeit

Darüber hinaus gelang es Mengs nun auch, die Gaming-Produkte von Logitech zu attackieren. Diese nutzen ein Unifying-verwandtes Protokoll namens Lightspeed. Der Hauptunterschied zu Unifying ist der höhere Datendurchsatz des Protokolls – und das kommt nicht nur Gamern, sondern auch Angreifern zugute. Mengs konnte mit Lightspeed etwa 1000 Zeichen pro Sekunde an den Rechner schicken. Das ist erheblich mehr als über Unifying möglich wäre. Eine Attacke würde über Lightspeed potenziell deutlich schneller über die Bühne gehen, insbesondere in Fällen, in denen der Angreifer seinen Schadcode über Funk direkt in die PowerShell oder das Terminal tippt.

Ein weiteres Experiment von Mengs zeigt, dass man sich nur bedingt darauf verlassen kann, dass der Logitech-Funk nur zehn Meter weit kommt – und sich ein Angreifer somit in unmittelbarer Nähe befinden muss. Bei einem Versuch konnte Marcus Mengs auch aus einer Distanz von 20 Metern noch Tastenbefehle über einen verwundbaren Unifying-Empfänger einschleusen. Und wahrscheinlich ist das Ende der Fahnenstange damit noch nicht erreicht, denn Mengs hat bei seinem Experiment noch nicht den April-Brother-Stick mit der externen Antenne eingesetzt.

Logitech-Produkte mit Unifying-Technik (7 Bilder)

Logitech K400 Plus

Zumindest etwas beruhigend ist der Umstand, dass sich Mengs für seine Demo vorbereiten musste: Er hat den nötigen Krypto-Schlüssel zuvor per USB aus dem Unifying-Receiver ausgelesen. Alternativ lässt sich der Krypto-Schlüssel während des Pairing-Vorgangs mitschneiden. Das klappt nach derzeitigem Stand nur aus einer geringeren Distanz. Doch wenn der Angreifer einmal erfolgreich war, etwa weil er direkt vor Ort war und einen unbeobachteten Moment ausgenutzt hat, kann er die eigentliche Attacke zu jedem späteren Zeitpunkt aus einer größeren Entfernung per Funk durchführen.

Handlungsbedarf

(Bild: c't)

Wenn Sie Logitech-Tastaturen und -Mäuse mit der Unifying- oder Lightspeed-Funktechnik einsetzen, sollten Sie sicherstellen, dass auf dem dazugehörigen USB-Empfänger die aktuelle Firmware installiert ist. Da die Firmware nicht automatisch aktualisiert wird, ist die Wahrscheinlichkeit hoch, dass eine alte Firmware im Einsatz ist, sofern man sich nicht bereits um die Aktualisierung gekümmert hat. Das Firmware-Update-Tool SecureDFU gibt es für Windows und macOS. Linux-Nutzer können den herstellerübergreifenden Firmware-Updater fwupdmgr nutzen.

Die aktuell erhältliche Firmware schließt nur einige der bekannten Sicherheitslücken. Weitere Schwachstellen will Logitech im August per Update beseitigen. Zwei von Marcus Mengs entdeckte Probleme bleiben jedoch bestehen, da der Hersteller andernfalls die Kompatibilität der Unifying-Geräte untereinander nicht mehr gewährleisten kann. Dazu zählt das Aufzeichnen des Krypto-Schlüssels während des Pairings zwischen Eingabegerät und USB-Receiver. Das ist insbesondere deswegen problematisch, weil der Angreifer das Pairing selbst auslösen kann, um an den Schlüssel zu kommen.

In Anbetracht dessen muss man im Einzelfall entscheiden, ob die über Funk angebundenen Eingabegeräte noch den jeweiligen Sicherheitsanforderungen genügen. Im Zweifel ist der Einsatz einer verkabelten Tastatur und Maus die bessere Option. Verwundbar sind übrigens auch die Funkempfänger der Logitech Wireless Presenter. Für die Modelle Presenter R500 und Spotlight sollen in Kürze Firmware-Updates erscheinen, die Receiver der Presenter R400, R700 und R800 tauscht Logitech kostenlos aus.

Lesen Sie hierzu auch:

- Funk-Fiasko, Gefährliche Sicherheitslücken in Logitechs Funkprotokoll Unifying in der aktuellen c't 16/2019

- Angreifbare Logitech-Tastaturen: Antworten auf die dringendsten Fragen bei heise Security

- c't deckt auf: Tastaturen und Mäuse von Logitech weitreichend angreifbar bei ct.de

(rei)