Ordinypt: Ein Ransomware-Ausbruch ohne Folgen

Der Erpressungstrojaner Ordinypt hatte augenscheinlich großes Potenzial, in der deutschen IT-Landschaft Schaden anzurichten. Anscheinend wurde er aber nur an einen relativ kleinen Kreis aus Empfängern verteilt.

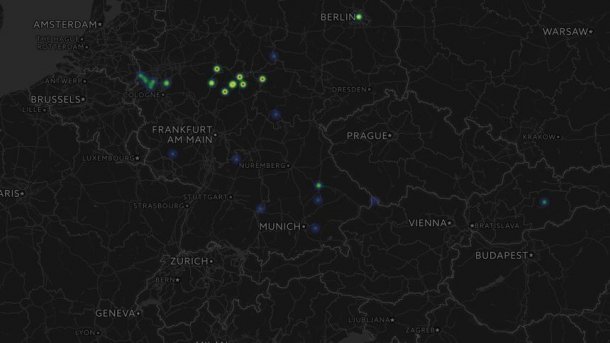

Verteilung von Ordinypt-Ausbrüchen in Europa laut ID-Ransomware

(Bild: Michael Gillespie)

- Fabian A. Scherschel

Der vermeintliche Kryptotrojaner Ordinypt (beziehungsweise HSDFSDCrypt) hatte das Potenzial, eine Lawine an infizierten Rechnern loszutreten. Die Drahtzieher hatten gut gemachte, in fast fehlerfreiem Deutsch verfasste Phishing-Mails an strategisch günstige Adressen in Personalabteilungen geschickt – bei Goldeneye waren dieser Strategie unzählige Firmen zum Opfer gefallen. Ordinypt wurde allem Anschein nach aber nur an relativ wenige Empfänger verteilt, von denen sich fast niemand mit dem als PDFs getarnten Delphi-Schadcode infizierte.

Die Angreifer sind wohl schon länger aktiv

Und das, obwohl Ordinypt bereits seit gut zwei Wochen auf den Mailservern von heise-Security-Lesern eingegangen ist. Ein Leser registrierte nach eigenen Angaben die erste Phishing-Mail nach dem aktuellen Muster sogar schon Mitte Mai, allerdings damals mit einer Variante des Cerber-Trojaners im Anhang.

Die Verteilung von Ordinypt selbst scheint nur sehr spärlich passiert zu sein. Sicherheitsforscher Michael Gillespie, der den Trojaner entdeckt hatte, als Unbekannte eine Version der Erpresserbotschaft und später ein Sample des Trojaners auf seiner Webseite ID-Ransomware hochluden, hat seitdem lediglich einige Dutzend Anfragen von Opfern des Schadcodes erhalten. Die meisten dieser Zugriffe erhielt die Seite aus Deutschland, wie Gillespie gegenüber heise Security veranschaulichte.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Inhalt geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Noch mal Glück gehabt

Das deckt sich mit den Erkenntnissen anderer Sicherheitsforscher und Berichten unserer Leser. Bei einigen wurde der schädliche Anhang der Phishing-Mails schon auf dem Mailserver neutralisiert, da sie das Mailsystem so konfiguriert hatten, dass es ausführbare Mail-Anhänge unschädlich macht – eine Standard-Sicherheitsvorkehrung. Ähnlich proaktive Maßnahmen sowie eine schleunige Erkennung des Trojaners durch viele AV-Programme schnell nach dem ersten Auftauchen von Ordinypt hat wohl Schlimmeres verhindert.

Trotzdem bleibt die Frage, warum die Drahtzieher den Wiper-Trojaner nur in einem offensichtlich sehr begrenzten Rahmen verteilt haben. So konnten sie mutmaßlich nur wenig Geld verdienen und auch nur wenig Schaden anrichten. Ob dahinter Absicht steckt oder ob bei der Verteilung der Mails etwas schief gelaufen ist, bleibt unklar.

(fab)