Cybergrüße aus Moskau

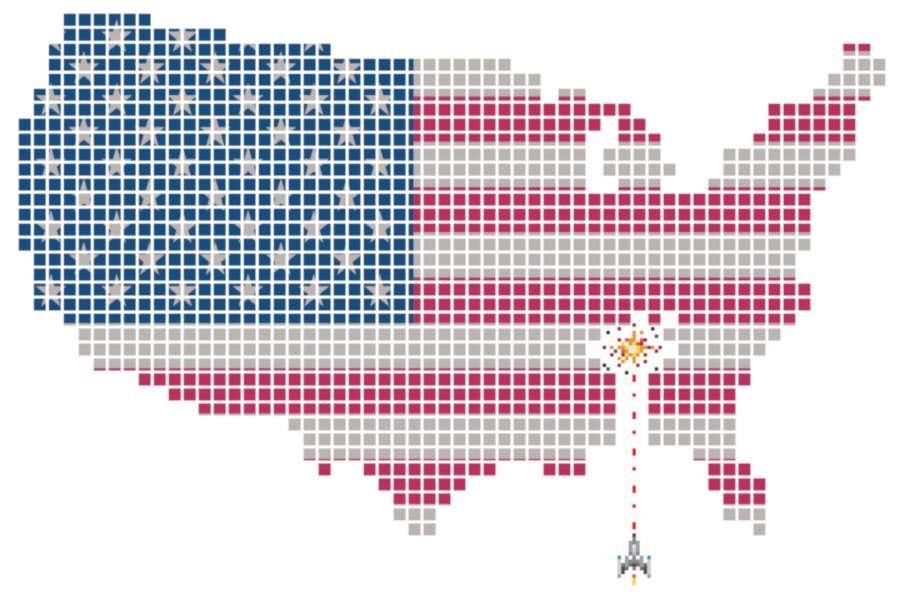

US-Sonderermittler Robert Mueller hat unlängst zwölf russische Geheimdienstoffiziere beschuldigt, unerlaubt in amerikanische Computersysteme eingedrungen zu sein. Wie war es möglich, die Täter zu identifizieren?

Robert Mueller hat geschafft, was angeblich unmöglich ist: Vor einigen Wochen legte der US-Sonderermittler eine Anklageschrift vor, in der zwölf Offiziere des russischen Militärnachrichtendienstes GRU beschuldigt werden, im letzten US-Wahlkampf Computerangriffe auf Systeme der amerikanischen Demokratischen Partei gestartet zu haben. Dabei gelten solche Attacken eigentlich als „perfekte Waffen“, weil sie kostengünstig und vor allem nicht zu ihren Urhebern zurückverfolgbar sind, wie etwa der renommierte US-Journalist David E. Sanger in seinem jüngsten Buch „The Perfect Weapon“ schreibt.

Wie hat Mueller die Täter also aufgespürt? Die kurze Antwort: Im Prinzip ist es zwar möglich, bei Cyberangriffen komplett anonym zu bleiben. Aber je häufiger eine Tätergruppe Operationen durchführt und je laxer ihre Vorgehensweise ist, desto wahrscheinlicher wird es, dass sie sich am Ende doch identifizieren lässt. Die genauen Analysemethoden von Muellers Team legt die Anklageschrift zwar nicht offen, und die Detailtiefe legt nahe, dass auch nachrichtendienstliche Erkenntnisse eingeflossen sind. Aber die generellen Konzepte der sogenannten Attribution, also der Verfahren, mit denen Sicherheitsfirmen und Nachrichtendienste Tätern auf die Schliche kommen, geben doch einen guten Einblick.