Weltweiter Erpressungstrojaner-Angriff auf Computernetzwerke

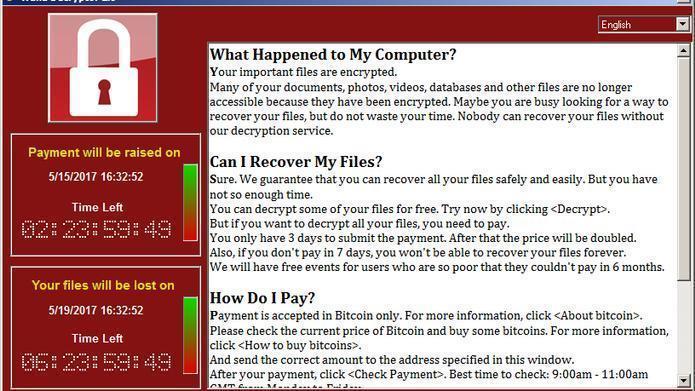

Screenshot der angezeigten Lösegeldforderung (Bild: Securelist ), Quelle: heise.de

"WannaCry": Das Bundeskriminalamt (BKA) hat die strafrechtlichen Ermittlungen übernommen. Global sollen 99 Länder betroffen sein

"Wanna Cry" hat auch komisches Potential, wie fefe stichelt : Er kommentiert die vom Spiegel gemeldete Beruhigung des Bundesamts für Sicherheit in der Informationstechnik (BSI): "Die Regierungsnetze sind von dem Angriff nicht betroffen." Es würde ihn überraschen, wenn es so wäre, so Felix von Leitner, aber möglich sei natürlich, dass die Abgeordneten am Freitagnachmittag keine e-Mails mehr öffnen.

Weltweit ist der Erpressungstrojaner in Computernetze eingedrungen, zum Teil in kritische Infrastrukturen. Die Sache wird sehr ernst genommen, in Deutschland ermittelt das BKA.

In Großbritannien soll er durch "technische Störungen" des Nationalen Gesundheitssystems dazu geführt haben, dass Operationen abgesagt wurden, Röntgenaufnahmen und Patientenakten nicht mehr zugänglich waren und Telefone nicht mehr funktionierten, wie der Guardian berichtet.

Ein "Held des Zufalls"

In dessen Meldung vom Samstagvormittag wird ein "Held des Zufalls" erwähnt, der die globale Ausbreitung der Malware zunächst gestoppt hat. Der Mann habe für knapp 11 Dollar eine Domaine registriert, deren Name in der Malware versteckt gewesen sei und habe dadurch einen "kill switch" aktivieren können. In dessen Erfahrungsbericht erläutert er, wie er zufällig darauf kam.

Nach Informationen des Guardian sei der lange "sinnfreie" Domainname von den Schöpfern der Malware für den Fall eingebaut worden, dass die Skriptschreiber selbst die Verbreitung stoppen wollen. Theoretisch ist damit freilich auch die Möglichkeit verbunden, dass sie ihr Programm aufgrund der neuen Lage updaten.

Über die Identität der Verursacher der massiven Störungen ist noch nichts bekannt. Mindestens 99 Länder sollen von der effektiven WanaCrypt0r-ransomware betroffen sein, meldete Le Monde heute Mittag, für Frankreich wird Renault genannt.

In Russland traf es Computer des Innenministeriums, wo man abwiegelte. Der Virus habe zu keinen Lücken geführt, die interne Informationen preisgegeben hätten. Inzwische sei er lokalisiert, gab die Sprecherin des Ministeriums bekannt. Auch die Aufsicht über die Bank von Russland beruhigte laut Tass. Man habe keine Zwischenfälle festgestellt, die die Weitergaben von Daten der Banken betroffen hätten.

Aus Deutschland wird berichtet, dass Rechner der deutschen Bahn befallen wurden und Fahrgäste auf Anzeigetafeln die gefürchtete Maske der Erpresser-Malware mal im großen Format statt auf ihren Geräten zu Hause bestaunen konnten.

Kritik an Microsoft und träge Anwender

In Zeiten, in denen täglich das Internet der Dinge beschworen wird und Industrie 4.0, führt der Angriff, der heute auf ungezählten Nachrichtenseiten ganz oben steht, die Verwundbarkeit von Computernetzen und bestimmter Massensoftware wie auch eine beunruhigende Rolle des US-Geheimdienstes NSA vor Augen.

Viel Kritik gibt es erneut für das Betriebssystem von Microsoft, das auf den betroffenen Rechnern, auch im russischen Innenministerium, installiert war. Updates seien nicht rechtzeitig gemacht worden, die Lücke sei bekannt gewesen, heißt es andrerseits. Dem NSA sei diese Lücke bekannt gewesen, habe sie aber nicht an Microsoft gemeldet, wird Edward Snowden zitiert. Dem wird entgegnet, dass Microsoft schon länger ein Patch entwickelt habe.

Dies wurde aber offensichtlich nicht ausreichend oft installiert. Weil die Lücke nicht bekannt genug war, weil solche Informationen aus Firmen-Prestigegründen nicht deutlich genug weitergegeben werden? Es gibt jedoch auch Kritik an "trägen Anwendern". Man könnte sie aber auch auf die Unternehmensleitung ausdehnen, die dafür sorgen müssten, dass die nötigen Updates eingespielt werden.

Entwendetes NSA-Tool

Die New York Times bringt die NSA auf eine andere Weise ins Spiel. Eine Gruppe namens "Shadow Brokers" habe aus dem Reservoir der NSA-Tools entwendet und im Netz gepostet, die solche Angriffe zumindest unterstützen. Die Zeitung geht so weit, dass sie die aktuellen Angriffe direkt darauf zurückführt:

Bei den Angriffen vom Freitag zeigt sich anscheinend zum ersten Mal, dass eine Cyberwaffe der NSA, die von Steuerzahlern finanziert wird und von einem Gegner gestohlen wurde, von Cyber-Kriminellen gegen Patienten, Krankenhäuser, Unternehmen und Regierungen losgelassen wird.

New York Times

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmmung wird hier eine externe Buchempfehlung (Amazon Affiliates) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Amazon Affiliates) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.