31C3: Steckt der Iran hinter gezielten Cyber-Angriffen mit umfunktionierter Sicherheitssoftware?

Sicherheitsforscher haben herausgefunden, dass Cyber-Kriminelle die eigentlich für Penetrationstests eingesetzte Suite Core Impact zum Ausspähen von Einrichtungen in Europa und Israel nutzen. Sie vermuten den Iran dahinter

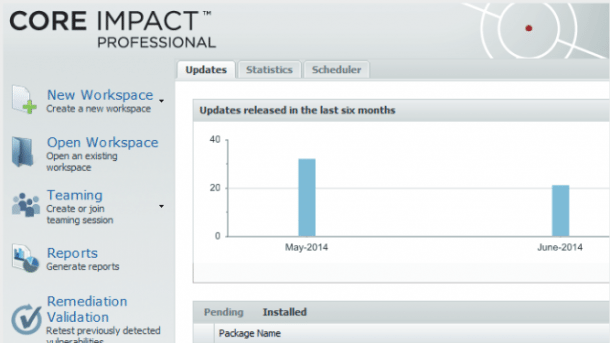

Von Cyber-Kriminellen missbraucht: die Penetrationstestsuite Core Impact

(Bild: Core Security)

Eine seit Frühjahr laufende Welle gezielter Cyber-Attacken mit ungewöhnlichen Phishing-Mails hat das Interesse von Sicherheitsexperten geweckt. Mit ziemlicher Penetranz hätten die Angreifer auf die Interessen ihrer Opfer zugeschnittene Lockvogel-Dokumente im Anhang versandt, um Malware auf deren Rechnern zu installieren, erklärte Gadi Evron von der noch jungen israelischen Firma Cymmetria am Samstag auf dem 31. Chaos Communication Congress (31C3) in Hamburg. Häufig sei das versuchte Excel-Attachment anfangs bewusst nicht angefügt und rasch eine Mail mit dem doch versprochenen Dokument nachgesandt worden, um offenbar Spamfilter zu umgehen.

Die angehängten Dateien hätten laut Evron viele unterschiedliche Inhalte, manchmal Auflistungen von israelischen Feiertagen, europäischen Ländern oder deutschen

Botschaftsvertretungen. Auch eine Agenda einer Wissenschaftskonferenz und eine Botschaft von US-Präsident Barack Obama sei darunter gewesen sowie offenbar gestohlene Dokumente wie ein Verzeichnis österreichischer Militärangehöriger.

Sei die Neugier der Nutzer geweckt worden, würden diese gebeten, Makros zu aktivieren, ergänzte Evrons Kollege Tillmann Werner von der IT-Sicherheitsfirma CrowdStrike. Die Malware werde dann aus einem zweiten Arbeitsblatt der Excel-Datei in Binärform in einem speziellen Verzeichnis auf dem angegriffenen Rechner installiert. Sie verweise vielfach auf eine externe Datei, die offenbar die eigentlichen Spionagefunktionen enthalte.

Falsche Spur nach Argentinien

Durch die Analyse der Metadaten der Schadsoftware auf dem Rechner fand Werner nach eigenen Angaben unter anderem Verweise auf ein Pseudonym des Erzeugers der Datei, verschiedene Index-Nummern sowie aufgerufene Ressourcen. Letztere seien alle mit einem Sprachcode verknüpft gewesen, der für Argentinien stehe. Es sei aber eher unwahrscheinlich, dass Angreifer aus dem südamerikanischen Land eine israelische Rüstungsfirma ins Visier nähmen.

Vielmehr deutet laut Werner vieles darauf hin, dass sich die Schadsoftware des Programmes Core Impact der US-Firma Core Security bedient, die eine Filiale in Buenos Aires betreibt. Diese Anwendung wurde eigentlich für Penetrationstests entwickelt, mit denen Firmen und Behörden die Sicherheit ihrer Systeme überprüfen lassen können. Bezeichnend sei ihre Fähigkeit, in Rechner hinter dem zunächst befallenen Gerät eindringen zu können.

Bei der Auswertung der Metadaten der Lockvogel-Dateien konnte Werner verschiedene Angriffswellen beziehungsweise "Kampagnen" identifizieren. Zum Teil benutzen sie als Absender beziehungsweise als eine Art Proxy Firmen, wie die deutsche Industrieanlagen-Betriebsgesellschaft mbH (IABG). Die Firmen selbst haben mit den Attacken aber nichts zu tun.

Über das auf Core Security ausgestellte Verschlüsselungszertifikat sei es mithilfe von Kollegen gelungen, weitere Attacken ausfindig zu machen, erläuterte Werner. Die bislang letzte stamme vom Anfang des Monats. Letztlich habe man es geschafft, den originalen Quelltext einer Komponente zum Klau von Login-Daten in die Finger zu bekommen. Dieser habe etwa eine Gmail-Adresse erhalten, an die die begehrten Informationen geschickt werden sollten.

Evron zog die Schlussfolgerung, dass hinter den Angriffen höchstwahrscheinlich ein "Nationalstaat mit begrenzten operationellen und technischen Fähigkeiten steckt", der ein ausgefeiltes Werkzeug zur Fernwartung für seine Zwecke umgewandelt habe. Konkrete Mutmaßungen über ein spezielles Land wollte er nicht machen, zeigte zum Abschluss der Präsentation aber die iranische Flagge. Besonders gefährlich an der Operation sei, dass die präparierte Malware nun jeder Cyberkriminelle mit vergleichbar wenig Aufwand in Stellung bringen könne. Weitere Details wollen die Forscher in einem speziellen Sicherheitsreport bald veröffentlichen.

(as)