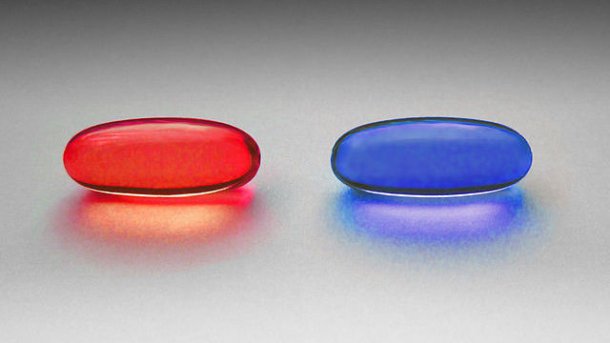

Blue-Pill-Lücke in Xen geschlossen

In der langen Liste der Sicherheits-Verbesserungen von Xen 4.5.1 finden sich auch eine Lücke, die den Ausbruch aus einer virtuellen Maschine erlaubt - und ein geheimnisvoller, noch undokumentierte Eintrag.

Die Xen-Version 4.5.1 enthält über hundert Bug-Fixes, einige davon sicherheitsrelevant. Besonders auffällig ist ein Pufferüberlauf, der einen Ausbruch aus einem Gast-System und somit Zugriff auf den Xen-Host erlaubt.

Bei den meisten geschlossenen Sicherheitslücken handelt es sich um Denial-of-Service-Probleme, bei denen ein Angreifer innerhalb eines Gast-Systems den Xen-Host in die Knie zwingen oder zumindest den Zugriff auf bestimmte Ressourcen blockieren kann. Teilweise sind auch Guest-zu-Guest-Übergriffe möglich. Der erwähnte Pufferüberlauf findet sich im Code für eine PCNET-Netzwerkschnittstelle und betrifft somit nur Systeme mit der Konfiguration "model=pcnet", die nicht standardmäßig enthalten ist (XSA-135) .

Spannend ist eine geschlossene Sicherheitslücke, die bislang nicht öffentlich dokumentiert ist; der Eintrag XSA-137 steht bis zum morgigen Dienstag unter einer Sperre. Solche Sperren kommen unter anderem zustande, wenn der Entdecker einer Sicherheitslücke das Xen-Team benachrichtigt, aber die Veröffentlichung vor einem bestimmten Termin untersagt. Dann dürfen die informierten Entwickler sogar teilweise bereits existierende Patches, die das Sicherheitsloch schließen, nicht auf Systemen einspielen, die öffentlich zu erreichen sind. Nachzulesen ist das etwa in der Sektion "Deployment during Embargo" des Floppy-Laufwerk-Patches. (ju)