App Store: Apple bestätigt "XcodeGhost"-Infektionen

Der Konzern hat laut eigenen Angaben infizierte Apps aus einem Onlineladen entfernt. Ob es alle sind, weiß niemand.

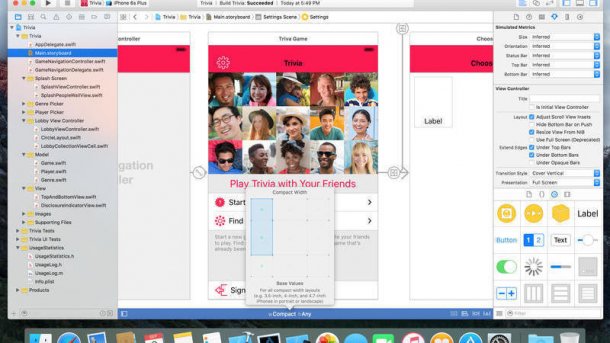

Xcode: Hier das Original aus dem App Store.

(Bild: Apple)

Apple hat sich erstmals zu der am Freitag öffentlich gewordenen Malware-Schleuder "XcodeGhost" geäußert, die zahlreiche iOS-Apps chinesischer Entwickler betreffen soll. Gegenüber der New York Times sagte eine Sprecherin, eine gefälschte Version der Entwicklungsumgebung Xcode sei von "nicht vertrauenswürdigen Quellen" ins Netz gestellt worden. "Um unsere Kunden zu schützen, haben wir alle Apps aus dem App Store entfernt, von denen wir wissen, dass sie mit dieser nachgemachten Software hergestellt wurden."

Es ist unklar, ob tatsächlich alle mit XcodeGhost erstellten Anwendungen gelöscht worden sind; diverse Entwickler haben ihre Apps bereits aktualisiert. Eine Liste (Google-Cache; Website zeitweise offline), die die Sicherheitsunternehmen Palo Alto Networks und Fox-IT erstellt haben, umfasst mehrere Dutzend Anwendungen. Der staatliche chinesische Fernsehsender spricht dagegen von über 350 Apps.

Populäre Apps betroffen

Die Liste umfasst einige der populärsten Anwendungen in China, darunter den auch in anderen asiatischen Ländern höchst populäre Chat-Dienst WeChat, den Uber-Konkurrenten Didi Kuaidi und die Visitenkarten-Scansoftware CamCard. Niemand konnte bislang sagen, wie viele Anwender die betroffenen Apps heruntergeladen haben, es könnte deutlich in die Millionen gehen. Laut Palo Alto Networks arbeiten die App-Hersteller derzeit mit Apple zusammen, um den Schaden zu erfassen.

XcodeGhost nutzte die Tatsache aus, dass es China teilweise schwierig ist, an Apples Originalsoftware zu kommen – die Downloadgeschwindigkeit ist auch dank der "Großen Firewall" eingeschränkt. Deshalb griffen Entwickler auf eine manipulierte Xcode-Version zu, die lokal gespeichert war. Apple verteilt Xcode gratis. Offenbar fehlte es an Routinen, mit denen sich überprüfen lässt, ob eine App tatsächlich mit Apples Original-Xcode erstellt wurde. Die infizierten Apps rutschten durch Apples App Review.

XcodeGhost kann phishen

Wirklich viel sollen die mit XcodeGhost infizierten Apps momentan nicht anrichten können – sie dürfen laut einem "Bekennerschreiben" auf Twitter Name und Version einer Anwendung, Systemversion, eingestellte Sprache und das Land, Identität des Entwicklers, Installationszeit der App, sowie Gerätename und -typ auslesen. Palo Alto Networks berichtet (Google Cache), dass infizierte Apps aber auch nach Passwörtern phishen können, URLs öffnen dürfen (inklusive Aufruf anderer Apps) sowie potenziell einen Blick in die Zwischenablage werfen können – dort könnten Passwörter lagern. Auch beschreibbar soll die Zwischenablage sein. (bsc)