32C3: Nintendo 3DS auf Systemebene gehackt

Ein Team um den französischen Hacker Smealum hat die Sicherungssysteme der portablen Spielekonsole "New 3DS" so weit ausgehebelt, dass vom Start weg eigene Anwendungen mit Systemrechten ausgeführt werden können.

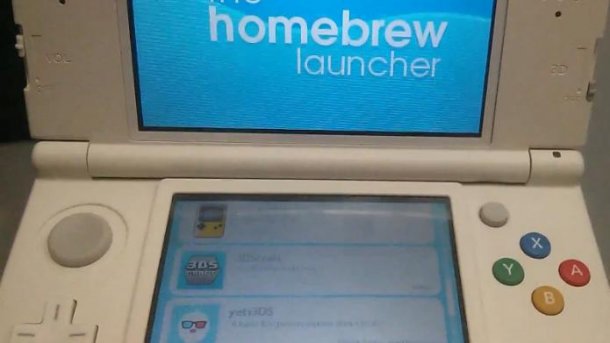

Der französische Hacker Smealum hat die Nintendo 3DS bereits mehrfach sehr genau unter die Lupe genommen und es etwa mit einem YouTube-Hack geschafft, dass eigene Software ("Homebrew") auf der portablen Spielekonsole läuft. Noch fehlte aber ein Exploit, der Nutzern volle Systemrechte gibt. Diese sind unter anderem dafür nötig, um nicht-lizenzierte Spiele zum Laufen zu bringen.

Im Rahmen des 32. Chaos Communication Congress (32C3) in Hamburg hat Smealum nun gemeinsam mit Mitstreitern neue Software zum Ausnutzen von Sicherheitslücken auf der Konsole veröffentlicht, die Anwendern den vermissten zentralen Mosaikstein liefern. Zunächst sind damit die bereits bekannten "Browser-" und "Menuhax" kompatibel mit dem neuesten Firmware-Stand 10.3.0-28 der aktuellen "New 3DS"-Generation. Darüber hinaus gibt es ein überarbeitetes "Starter-Kit" für Homebrew-Programme für Systemversionen bis zu 9.2.0-X, die die volle Systemkontrolle erlauben.

Kern der Neuentwicklungen ist ein "SNShax". NS ist eine Systemfunktion der 3DS, die unter anderem für Verschlüsselung und das Herabstufen von Anwendungen auf einen älteren technischen Stand ("Downgrading") zuständig ist. Prinzipiell sei dieser Teil des Sandbox-Sicherheitssystems der Konsole für die Hacker bereits erreichbar, erläuterte Smealum auf dem Kongress. Vom Zugriff des Grafikchips, über den man mithilfe einiger Tricks weite Systemregionen wie das Startmenü, den Browser oder spezielle Datenstrukturen ansteuern könne, sei NS aber prinzipiell abgeschirmt.

Unsicher Safe-Modus

Das Handheld-Gerät hat jedoch einen "Safe-Modus", der es zulässt, Kopien von Systemtiteln mit einer anderen Kennung zu versehen. Bei der New 3DS kommt dazu die Möglichkeit, die umgeschriebene Bezeichnung vom NS abzutrennen und letzteres so am Laufen zu halten, mit "Datenabfall" zu füttern und so in einen ansteuerbaren Bereich zu verlagern. Damit könne man eigenen Code in einem Systemmodul ausführen, eigene Dienste anbieten sowie Downgrades und Systemaufrufe durchführen, jubilierte Smealum. Nintendo habe wohl nicht realisiert, was man mit dem Grafikprozessor und dem NS alles anstellen könne.

Um den SNS-Hack durchzuführen, habe auch das Kryptosystem der Konsole ausgehebelt werden müssen, ergänzte Smealums Kollege Pluto. Dabei sei den Tüftlern zugute gekommen, dass sich über Schnittstellen für die Ein-/Ausgabe-Kommunikation ein "schöner" Pufferüberlauf habe realisieren lassen. Zudem hätten die Japaner vergessen, bei einem Fix einen zweiten benötigten Schlüssel zu verifizieren. "Epic Fail", kommentierte der Hacker. Zudem sei es gelungen, einen Standardschlüssel vom großen Bruder der 3DS, der Wii U, zu extrahieren und für das Handheld zu adaptieren.

Mit einer zu früh veröffentlichten Firmware 8.1 habe Nintendo zudem eine unreife Version der NFC-Verschlüsselung für den drahtlosen Datenaustausch mitgeliefert und den Experten damit ein normales Schlüsselpaar an die Hand gegeben, berichtete Pluto. Insgesamt sei so die Codeausführung vom Start der Konsole weg möglich geworden.

Potenziellen Angreifern Zugang zu physikalischem Speicher zu geben, sei gefährlich, resümierte Smealum. Auch die Schnittstellen für externe Steuer- oder Speichergeräte gehörten in diese Kategorie. Wenig bringe es ferner, Daten nur vor einer Entschlüsselung zu überprüfen. Dass Homebrew-Software aufgrund der Unzahl an Smartphone-Apps weniger attraktiv geworden sei, kann der Franzose nicht nachvollziehen. Für die 3DS zumindest habe sich binnen eines Jahres eine recht stabile Entwicklergemeinde zusammengefunden, die bereits eine große Menge an eigenen Programmen produziert habe. Nebenbei mache das "Reverse Engineering" der Box einfach Spaß. (as)