3DES wird zum Problem für TLS-Verschlüsselung

HTTPS- oder OpenVPN-Verbindungen lassen sich attackieren, wenn die Verschlüsselung auf das antiquierte Triple-DES setzt. Windows XP wird damit endgültig zum Krypto-Alteisen.

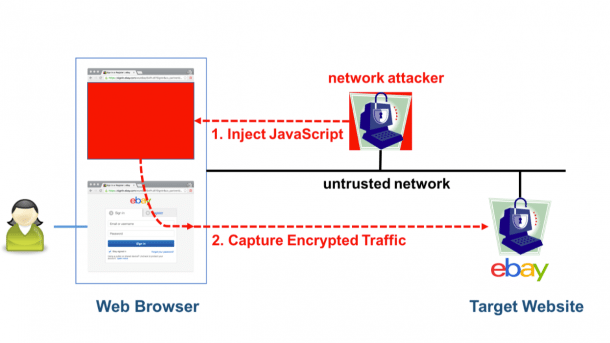

(Bild: Sweet32, Bhargavan/Leurent)

Forscher demonstrieren, dass sie die Verschlüsselung von TLS-Verbindungen, die das veraltete Triple-DES nutzen, mit etwas Aufwand knacken können. Nachdem RC4 seit einiger Zeit als geknackt gilt, war Triple-DES das letzte Verschlüsselungsverfahren von Windows XP, das noch als halbwegs sicher galt. Somit sind mit dem von Microsoft ausgemusterten Windows XP eigentlich keine sicheren Internet-Verbindungen mehr möglich.

Der Sweet32 getaufte Angriff beruht auf dem Geburtstagsparadoxon, das eine der Intuition widersprechende Wahrscheinlichkeit für sogenannte Kollisionen beschreibt: Schon in einem Raum mit 23 Personen hat man eine 50/50-Chance, dass zwei Personen am gleichen Tag Geburtstag haben; bei 70 Personen liegt die Wahrscheinlichkeit schon bei 99,9 Prozent. Auf Krypto übertragen, geht es darum, Blöcke zu finden, deren verschlüsselte Datenblöcke gleich sind. Aus diesen Kollisionen lässt sich dann Klartext ermitteln. Details dazu erklärt Matthew Green in seinem Blog sehr gut.

Die aktuelle Forschungsarbeit von Karthikeyan Bhargavan und Gaëtan Leurent demonstriert, dass dies für Verschlüsselung, die mit Datenblöcken von 64 Bit arbeitet, durchaus schon praktikabel ist. Die wichtigste Cipher, die noch mit 64-Bit-Blöcken arbeitet, ist 3DES; AES und Co verschlüsseln jeweils 128 Bit in einem Rutsch. Ein Angreifer muss für einen erfolgreichen Angriff als Man-in-the-Middle immerhin rund 256 GByte Daten mitlesen, die mit dem gleichen Schlüssel chiffriert wurden, um etwa ein Authentifizierungs-Cookie daraus zu extrahieren.

Angriff schwer aber durchführbar

Trotz dieser riesigen Datenmenge, gelang den Forschern dieser Angriff auf ein 16-Byte-Cookie in etwa 30 Stunden. Dazu injizierten sie in eine unverschlüsselte Web-Seite JavaScript, das im Browser des Opfers die Anfragen an den anfälligen Web-Server mit 3DES-Unterstützung sendete und die gewünschte Kollision erzeugte. Neben TLS/SSL sind insbesondere auch OpenVPN mit der Default-Cipher Blowfish, UMTS mit Kasumi und andere Internet-Protokolle, die noch 3DES unterstützen, anfällig für Sweet32.

Dieser Angriff ist keine große Sensation; es handelt sich eher um die zu erwartende Erosion der Sicherheitsreserven veralteter Verfahren. Damit ist nach RC4 mit 3DES das letzte für SSL einsetzbare Verschlüsselungsverfahren von Windows XP ebenfalls obsolet. Betreiber von Web-Servern und anderen TLS-gesicherten Diensten sollten die Verwendung von 3DES in ihrer Konfiguration ab sofort ausschließen. Die Entwickler von OpenSSL haben bereits angekündigt, dass sie für die Version 1.1.0 die Unterstützung von Triple-DES mit dem noch heute zu erwartenden Update entfernen wollen. Die Vorgänger-Versionen bis inklusive 1.0.x sollen es nach wie vor enthalten, allerdings nicht mehr in der Sicherheitsstufe "HIGH". (ju)