Security-Journalist Brian Krebs war Ziel eines massiven DDoS-Angriffs

Als Dank für seine Berichterstattung über den Booter-Dienst vDoS bekam es Brian Krebs nun mit einem der größten DDoS-Angriffe der Geschichte zu tun. Krebs ist auf Grund seiner Recherchen allerdings Leid gewöhnt.

- Fabian A. Scherschel

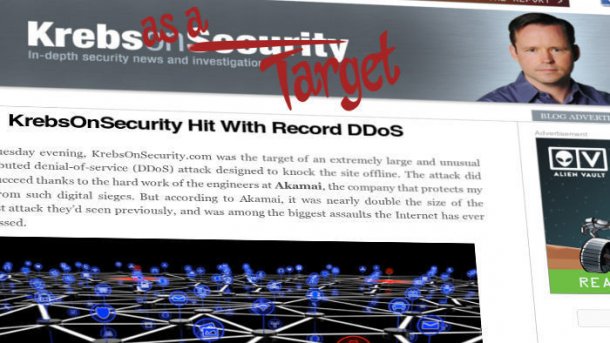

Anfang der Woche wurde der unabhängige Journalist Brian Krebs Ziel eines der größten jemals festgestellten Distributed-Denial-of-Service-Angriffe (DDoS). Laut Content-Delivery-Anbieter und Anti-DDoS-Spezialist Akamai, die Firma die auch das Blog von Krebs gegen solche Art Angriffe absichert, war es der größte Angriff dieser Art, den man bis jetzt beobachtet habe. Der Ansturm auf die Server von Krebs gipfelte demnach in 620 Gigabit pro Sekunde – knapp doppelt so viel Traffic wie beim bisher schlimmsten von Akamai beobachteten Angriff.

Krebs, der sich bei Recherchen gerne im kriminellen Untergrund des Netzes herumtreibt, hatte sich in der Vergangenheit immer wieder Feinde unter Online-Kriminellen gemacht. Er geht davon aus, dass der Angriff in Zusammenhang mit Recherchen zum in Israel beheimateten DDoS-Dienst vDoS steht. Krebs hatte die Machenschaften der beiden Betreiber entblößt was wohl auch ein Faktor bei deren Verhaftung war. Im Rahmen dieser Berichterstattung war auch herausgekommen, dass vDoS unter anderem für einen Angriff auf heise online vom Mai verantwortlich zeichnet. Text in einigen der beim Angriff auf Krebs verschickten POST-Requests deutet darauf hin, dass es sich um einen Racheakt für die vDoS-Berichterstattung handelt.

Bislang unbekanntes Riesen-Botnetz

Interessant an dem Angriff ist vor allem, dass er auf ein riesiges Botnetz hindeutet, das bisher unter dem Radar geflogen ist. Normalerweise werden solch massive Traffic-Mengen wie beim Angriff gegen Krebs mit Reflection-Attacken erreicht: Die Angreifer vervielfachen die Angriffsbandbreite mit Hilfe von Drittservern im Netz. Oft sind dies schlecht konfigurierte DNS- oder NTP-Server von Unbeteiligten. Dass die Angreifer alleine mit kompromittierten Systemen ohne Reflection an die 620 Gigabit pro Sekunde erreichen konnten, ist bemerkenswert. (fab)