Sicherheitslücke in vielen Intel-Systemen seit 2010

Die Firmware der oft kritisierten Management Engine (ME) in vielen PCs, Notebooks und Servern mit Intel-Prozessoren seit 2010 benötigt Updates, um Angriffe zu verhindern.

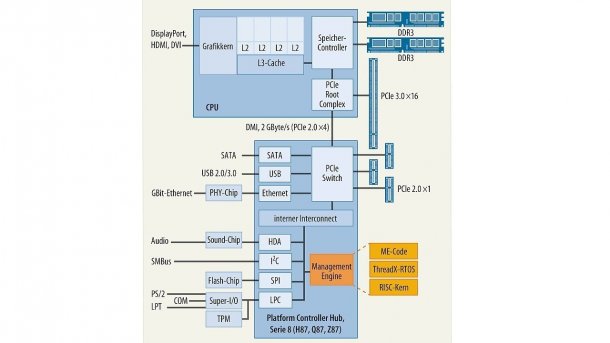

Intels Management Engine (ME) läuft als Firmware auf einem separaten Mikrocontroller im Chipsatz beziehungsweise im CPU-SoC.

In einem Security Advisory empfiehlt Intel dringend Firmware-Updates für viele Desktop-PCs, Notebooks und Server mit Intel-Prozessoren der vergangenen 7 Jahre (seit 2010). Hintergrund ist eine Schwäche in der Firmware der schon häufig kritisierten Management Engine (ME), die in fast allen Intel-Chipsätzen und SoC-Prozessoren steckt.

Betroffen sind Rechner mit einem der 2010 erstmals eingeführten Core-i-Prozessoren und zumindest rudimentären ME-Fernwartungsfunktionen (dazu unten mehr); außerdem sind die vom Core i abgeleiteten Xeons, Pentiums und Celerons betroffen.

Angriff

Bei den ME-Funktionsvarianten "Active Management Technology" (AMT) und "Intel Standard Manageability" (ISM) können Angreifer via Netzwerk höhere Zugriffsrechte erlangen, sofern diese Fernwartungsfunktionen auch eingeschaltet und eingerichtet (provisioned) sind.

Bei der abgespeckten Fernwartung namens "Small Business Advantage" (SBA) lässt sich die Schwachstelle laut Intel glücklicherweise nur von lokalen Angreifern nutzen, die physischen Zugriff auf ein betroffenes System haben.

BIOS-Updates oder ME-Updates

Intel hat bereits Updates der ME-Firmware für alle betroffenen Systeme bereitgestellt. Diese Updates können PC- und Mainboard-Hersteller in ihre BIOS-Updates für die betroffenen Systeme integrieren. Bisher liegen uns noch keine Informationen über solche BIOS-Updates vor.

Die ME-Firmware lässt sich bei vielen Systemen aber auch unabhängig vom BIOS-Code patchen. Auch dann sollte der Systemhersteller aber ein passendes Update für das jeweilige System bereitstellen.

Welche Systeme betroffen?

Betroffen sein können Systeme mit Core i7, Core i5, Core i3, Xeon, Pentium und Celeron, die seit 2010 auf den Markt kamen. Die Lücke klafft in den Firmwares für die AMT-Typen ab Version 6.

Desktop-PCs und Notebooks mit der ME-Version AMT, also mit besonderen Intel-Netzwerkchips (Ethernet und WLAN) für Fernzugriff auf BIOS-Setup und grafischen Desktop (Remote KVM), vermarket Intel als vPRO-Bürocomputer. Sie haben "Q"-Chipsätze wie Q57, Q67, Q77, Q87, Q170 und Q270. Einfachere ME-Versionen laufen in Q65, B65, Q75, B75, Q85, B85, Q150, B150, Q250 und B250.

Von den meisten dieser Chipsätze gibt es auch Mobilversionen, bei den verbreiteten "U"-Mobilprozessoren mit 15 Watt TDP in flachen Notebooks ist der Chipsatz allerdings integriert. Deshalb ist eine Chipsatzbezeichnung seltener zu finden. Betroffen sind wohl die meisten der teureren Business-Notebooks der großen Markenhersteller mit älterer ME-Firmware.

Detection Guide: Bin ich betroffen?

Im PDF-Dokument "INTEL-SA-00075 Detection Guide" erklärt Intel, wie man betroffene System unter Windows 7 und 10 erkennt. Dazu führt man das Intel SDS - System Discovery Utility aus, das Funktionstyp und Firrmware-Version der ME des jeweiligen Systems ausliest.

Die ME kann entweder komplett deaktiviert sein oder sie arbeitet in einem von drei Funktionsmodi, vom SCS-Tool "AMTSKU" genannt:

- Intel Full AMT Manageability

- Intel Standard Manageability

- Intel Small Business Advantage (SBA)

Wenn das SCS-Tool einen der vorgenannten Funktionsmodi meldet sowie eine "FWVersion" mit einer Build-Nummer unter 3000, dann ist ein Firmware-Update nötig oder hilfsweise die Abschaltung des Windows-Dienstes Local Manageability Service (LMS).

Die Build-Nummer steht in der "FWVersion" im letzten, vierstelligen Ziffernblock, also bei "11.0.0.1202" wäre sie "1202" – also angreifbar – und bei "11.6.27.3264" wäre sie "3264", also sicher.

LMS deaktivieren

Im Dokument INTEL-SA-00075 Mitigation Guide erklärt Intel, wie man auf Windows-Rechnern, für die man kein Firmware-Update für die ME bekommt, hilfsweise den Local Manageability Service (LMS) abschaltet.

Links zum Thema:

- INTEL-SA-00075/CVE-2017-5689: Intel Active Management Technology, Intel Small Business Technology, and Intel Standard Manageability Escalation of Privilege

- BSI warnt vor Risiko bei Intels Fernwartungstechnik AMT

- Free Software Foundation kritisiert AMD und Intel

- Das leistet die „Management Engine“ in Intel-Chipsätzen

- Linux-Tüftler wollen Intels Management Engine abschalten

- Spekulationen um geheime Hintertüren in Intel-Chipsätzen

- Deutschen Behörden entgleitet die Kontrolle über kritische IT-Systeme

- Innovation Engine ergänzt Management Engine (ME)

- Libiquity Taurinus X200: Linux-Notebook ohne Intels Management Engine

- POWER8-Workstation mit offener Firmware und Linux

- AMD Platform Security Processor (PSP)

- Coreboot-Entwickler empfehlen TPM für sicheres Booten

(ciw)