Pwn2Own: Touch Bar eines MacBook Pro via Safari gehackt

Über die Ausnutzung von insgesamt drei Fehlern gelang es einem Sicherheitsforscher, aus dem Browser heraus tief in macOS einzugreifen. Auch ein weiterer Safari-Hack verlief erfolgreich.

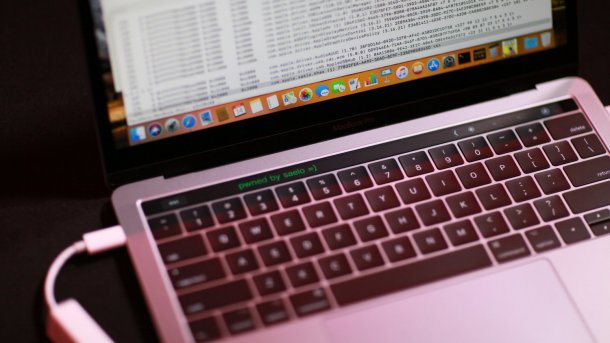

Hallo Touch Bar: 65,000 US-Dollar konnte sich Samuel Groß von phoenhex schnappen.

(Bild: Zero Day Initiative)

Auf der diesjährigen Pwn2Own der Zero Day Initiative im Rahmen der CanSecWest-Konferenz im kanadischen Vancouver gelangen Sicherheitsforschern in der letzten Woche zwei erfolgreiche Angriffe auf macOS über den Apple-Browser Safari.

Verkettung von drei Fehlern

Samuel Groß von der Gruppe phoenhex, dem zusammen mit einem Kollegen im vergangenen Jahr ein ähnlicher Angriff gelungen war, zeigte einen aus drei Fehlern bestehenden Angriff, bei dem es über Safari gelang, einen Text auf der eigentlich besonders geschützte Funktionstastenleiste Touch Bar eines MacBook Pro zu platzieren (siehe Bild). In Safari nutzte Groß einen JIT-Optimization-Bug und anschließend einen Logikfehler in macOS, um die Sandbox zu verlassen. Fehler drei war ein Kernel-Overwrite, über den Code mit Hilfe einer Kernel-Erweiterung ausgeführt werden konnte. Groß erhielt 65.000 US-Dollar und 6 "Master of Pwn"-Punkte.

EInem zweiten Team, den MWR Labs um Alex Plaskett, Georgi Geshev und Fabi Beterke, gelang am zweiten Tag der Pwn2Own wiederum ein Sandbox-Escape in Safari. Dabei wurden zwei Fehler ausgenutzt. Die Gruppe erhielt 55.000 Dollar und 5 "Master of Pwn"-Punkte.

Dritter und vierter Versuch gescheitert

Ein dritter Versuch, einen Safari-Exploit – auch hier einen Sandbox-Escape – durchzuführen, scheiterte indes. Richard Zhu, der im November auf der Mobile Pwn2Own demonstrierte, wie man mit zwei Safari-Fehlern die iPhone-7-Sicherheitsroutinen aushebeln konnte, schaffte es in der ihm zur Verfügung stehenden halben Stunde nicht, seinen Angriff durchzuführen.

Weiterhin versuchten sich die Ret2-Systems-Mitglieder Nick Burnett, Markus Gaasedelen und Patrick Biernat an einem Kernel-Fehler, der eine Privilege-Escalation versprach – auch hier über den Angriffsvektor Safari. Auch hier reichte die von der Jury bereitgestellte Zeit nicht aus, wobei der Exploit etwas später schließlich gelang. Die bei der Pwn2Own ausgenutzten Fehler werden den Herstellern gemeldet – entsprechend dürfte bald mit Updates für macOS und Safari zu rechnen sein, die die Lücken stopfen. (bsc)