Updates fixen böses Loch in Signals Desktop-App

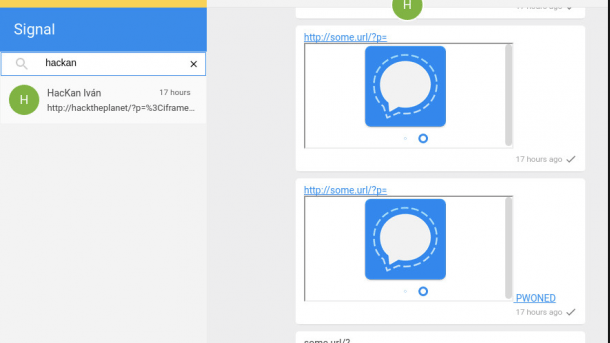

Mit einfachen Nachrichten konnte ein Angreifer HTML-Code in die Desktop-App des verschlüsselnden Messengers einschleusen und damit sogar alle Nachrichten seines Opfers auslesen. Die aktuelle Version 1.11 beseitigt diese Lücken.

Sicherheitsforscher haben gleich mehrere Lücken in der Desktop-App des Messengers Signal entdeckt. Der Open-Source-Messenger bietet Ende-zu-Ende-verschlüsselte Chats. Die Sicherheitslücken beruhen darauf, dass jemand über Nachrichten HTML-Code einschleusen kann, den die App dann im Kontext des Chat-Fensters ausführt. Erweiterte Exploits demonstrierten dann, dass sich darüber sogar der Inhalt aller Chats des Anwenders auslesen und exfiltrieren ließ.

Die Entdecker der Lücke kontaktierten zunächst die Signal-Entwickler. Diese haben prompt reagiert und aktualisierte Versionen bereitgestellt. Sie mussten dann aber ihren Fix nochmals nachbessern, als sich herausstellte, dass quasi das gleiche Problem auch in anderen Funktionen der App auftritt.

Unsicher sind alle Versionen der Signal-Desktop-App vor Version 1.11; die mobilen Versionen sind nicht betroffen. Wer die App einsetzt, sollte diese möglichst schnell auf die neueste Version aktualisieren. Einer der Entdecker Iván Ariel Barrera Oro beschreibt weitere Details in seinem Blog-Beiträgen signal-desktop HTML tag injection (CVE-2018-10994) und signal-desktop HTML tag injection variant 2 (CVE-2018-1110).

Bedenkliche Ignoranz

Der Entdecker der zweiten Lücke dokumentiert, dass die Entwickler der App für die Darstellung von zitiertem Text offenbar die Methode dangerouslySetInnerHTML des React-Frameworks eingesetzt haben, deren Name ganz offensichtlich ernst gemeint ist. Die Nutzung solch offensichtlich unsicherer Funktionen wirft ein denkbar schlechtes Licht auf die App. Weil sich die Berichte über Sicherheitsprobleme häufen, sollte man darüber nachdenken, auf den Einsatz der Desktop-App von Signal zumindest in Szenarien mit höchsten Schutzanforderungen zu verzichten, bis etwa ein Code-Review bescheinigt, dass sie zumindest keine groben Patzer mehr enthält.

(ju)