Böser Bug in PostScript trifft GhostScript und damit viele andere Programme

Ein Problem in den Tiefen der PostScript-Spezifikation lässt sich ausnutzen, um bösartigen Code auszuführen.

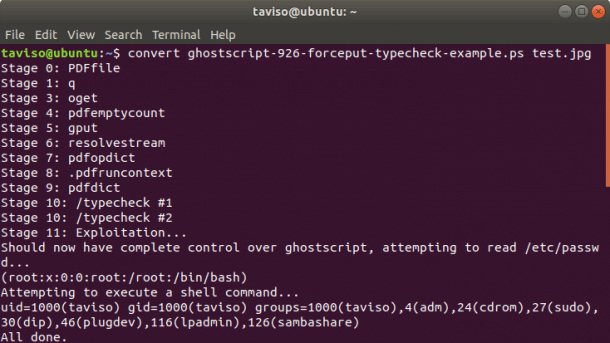

(Bild: Ormandy)

Eine kritische Sicherheitslücke in GhostScript zieht große Kreise. Das Open-Source-Programm ist der Standard für das Interpretieren von PostScript. Somit lässt sich der Fehler über viele Programme wie Evince, ImageMagick, Nautilus, Gimp und sogar das das Kommandozeilen-Tool less triggern. Öffnet der Anwender eine speziell präparierte PostScript-Datei mit einem dieser Programme, könnte der Angreifer Schadcode auf seinem System ausführen. Updates sollen diese Lücke schließen.

Das Beseitigen der Sicherheitsprobleme gestaltete sich sehr aufwändig, weil das grundlegende Problem eigentlich in der Spezifikation der Sprache PostScript steckte, erklärt der Entdecker der Lücke, Tavis Ormandy. Das Sicherheitsproblem mit dem Bezeichner CVE-2019-6116 betrifft GhostScript bis Version 9.26. Die GhostScript-Entwickler haben einen Satz von Patches entwickelt, der es entschärfen soll. Die Linux-Distributoren wie Suse, RedHat und Ubuntu liefern derzeit aktualisierte GhostScript-Versionen aus.

Das wird wohl nicht das letzte Problem dieser Art sein. Ormandy jedenfalls fordert, dass man eigentlich das Ausführen von "untrusted PostScript" einstellen sollte. Das Konzept, den PostScript-Interpreter via -dSAFER in eine Sandbox einzusperren, die Zugriff auf das Dateisystem und das Ausführen von Code verhindert, funktioniert offenbar nicht zuverlässig genug. (ju)