Cisco-Router: Forscher melden Hinweise auf aktive Angriffe

Eine vergangene Woche gepatchte Sicherheitslücke in mehreren Cisco-Geräten scheint nun aktiv von Angreifern ausgenutzt zu werden. Nutzer sollten zügig handeln.

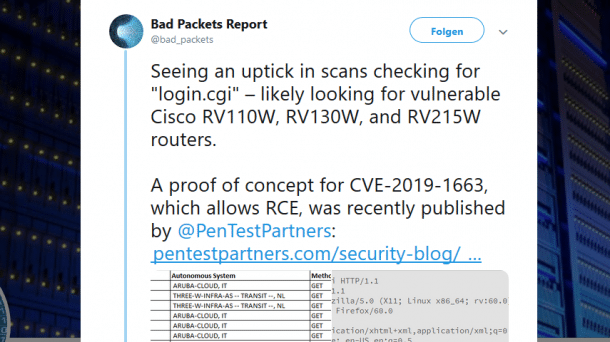

(Bild: Twitter)

Nachdem Cisco in der vergangenen Woche Sicherheits-Updates für eine kritische Lücke veröffentlicht hat, haben Forscher nun Anzeichen für aktive Angriffe beobachtet.

Wer in seinem Netzwerk einen RV110W Wireless-N VPN Firewall, einen RV130W Wireless-N Multifunction VPN Router oder einen RV215W Wireless-N VPN Router betreibt, sollte spätestens jetzt die bereitstehenden Aktualisierungen vornehmen. Andernfalls könnten sich unauthentifizierte, entfernte Angreifer über die Lücke mit der Kennung CVE-2019-1663 laut Ciscos Sicherheitshinweis hohe Privilegien erschleichen, um damit beliebigen Programmcode auszuführen.

Pentest Partners, eines von zwei Unternehmen, die die Lücke ursprünglich entdeckten und an Cisco meldeten, veröffentlichte einen detaillierten Proof-of-Concept des Angriffs. Demnach basiert er auf der Übermittlung eines manipulierten "pwd"-Werts an das login.cgi-Skript des webbasierten Geräte-Interface. Die Firma Bad Packets, die Botznetz- und andere verdächtige Netzwerkaktivitäten überwacht, registrierte in der vergangenen Woche ein erhöhtes Aufkommen an Scans nach login.cgi – und vermutet dahinter Angreifer auf der Suche nach verwundbaren Geräten. Die IT-Sicherheitsfirma Rapid7 wiederum entdeckte rund 12.000 potenziell gefährdete Router weltweit.

Die gefixten Webinterface-Versionen 1.2.2.1 (für RV110W), 1.0.3.45 (für RV130W) und 1.3.1.1 (für RV215W) stehen in Ciscos Software-Center zum Download bereit. (ovw)