Browser-Fingerprinting: iOS erlaubte genaues Tracking

Apple hat in iOS 12.2 eine Lücke geschlossen, über die bösartige Websites mittels Bewegungssensor Nutzer verfolgen konnten – und das ohne jede Löschmöglichkeit.

(Bild: Apple)

Moderne Browser auf Mobilgeräten erlauben Websites, die Bewegungssensoren von Smartphones und Tablets auszulesen. Unter iOS war dies allerdings bis Version 12.2 des Betriebssystems "zu genau" möglich, wie die Sicherheitsforscher Jiexin Zhang, Alastair Beresford und Ian Sheret von der University of Cambridge nun in einem neuen Paper darlegen. Dadurch entstand ein umfassendes Datenschutzproblem.

Die Forscher nennen die Sicherheitslücke "SensorID" und demonstrieren, wie es mit dem im iPhone integrierten Beschleunigungs- und Kreiselsensor sowie dem Magnetometer möglich ist, ein Fingerprinting durchzuführen, mit dem sich Nutzer weitläufig verfolgen lassen. Auf diese Weise, so die Forscher, entstehe ein "global einzigartiger Fingerabdruck". Dieser ist nicht wie ein Cookie löschbar und überlebt sogar ein Zurücksetzen des Geräts auf die Werkseinstellungen.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Einzigartiger Fingerabdruck in einer Sekunde

Der Angriff soll bis iOS 12.2 durch "jede Website" sowie "jede App" durchführbar gewesen sein. Eine Zustimmung seitens des Nutzers sei nicht notwendig gewesen. Die Erstellung des Fingerabdrucks, der mit Hilfe des Auslesens der Sensorkalibrierung entsteht, dauere weniger als eine Sekunde. "Der Angriff bietet eine wirkungsvolle Methode, den Nutzer zu verfolgen, während er sich durch das Web oder von App zu App auf dem Telefon bewegt", so Zhang, Beresford und Sheret, die das Szenario am Dienstag auf dem IEEE Symposium on Security and Privacy 2019 vorgestellt haben.

Laut den Sicherheitsforschern sind jegliche iOS-Geräte betroffen, auf denen iOS 12.2 – aktuell ist iOS 12.3 verfügbar – noch nicht eingespielt wurde. Dazu gehören auch die jüngsten iPhone-Modelle XS, XS Max und XR. Theoretisch sollen auch Android-Geräte wie Googles Pixel 2 und 3 angreifbar sein, allerdings soll das Fingerprinting hier weniger genau erfolgen.

Das Problem lag in der Kalibrierung

Das Team der University of Cambridge-entdeckte, dass sowohl der Kreiselsensor als auch das Magnetometer von iOS-Geräten in der Fabrik kalibriert werden und diese Daten sich von Gerät zu Gerät unterscheiden. Mit einem eigens entwickelten Algorithmus sowie durch Abfrage der Sensordaten per App oder Browser gelang es ihnen problemlos, Rückschlüsse auf die spezifischen Eigenheiten der Kalibrierung von 25 Geräten zu ziehen.

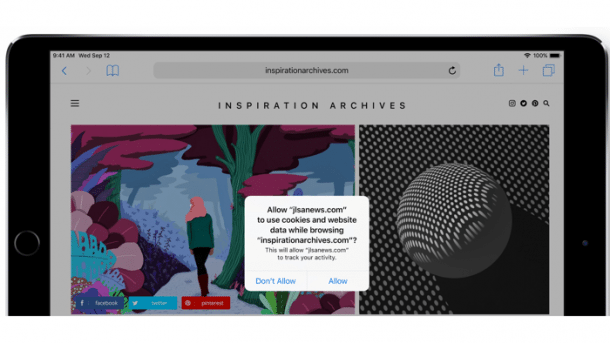

Apple hat das mit der CVE-Kennung CVE-2019-8541 ab iOS-Version 12.2 behoben, indem die Sensordaten um Zufallsinformationen ("Random Noise") ergänzt wurden. Zudem ist ein Zugriff auf Bewegungsdaten in Mobile Safari nun per default nicht mehr möglich: Der Nutzer muss dies explizit erlauben.

Ob die Methode tatsächlich "in the wild" zum Fingerprinting zum Einsatz kam, wissen die Forscher nicht. Allerdings verwenden 2653 der 100.000 wichtigsten Websites im Alexa-Ranking Bewegungsdaten, und mehr als 100 gaben diese an entfernte Server weiter.

(bsc)