Simjacker: Spionage-Malware greift via SMS auf SIM-Karten zu

Über eine Schwachstelle in vielen SIM-Karten könnten Angreifer Mobiltelefon-Besitzer ausspionieren. Bisher geschah dies aber anscheinend nur in Einzelfällen.

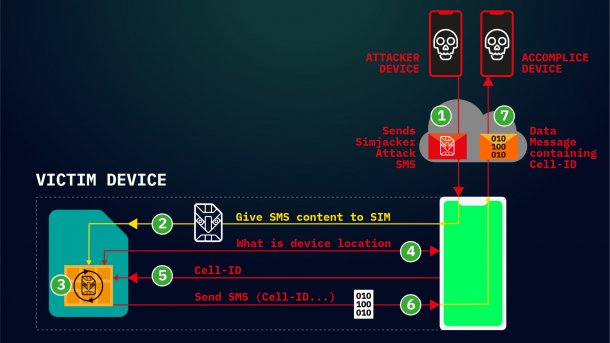

(Bild: adaptivemobile.com)

Sicherheitsforscher wollen Schadcode entdeckt haben, der – von Angreifern mittels spezieller SMS verschickt – auf SIM-Karten zugreifen und dort verschiedene Befehle ausführen kann. Die zugrundeliegende, auf den Namen "Simjacker" getaufte Schwachstelle ermöglicht unter bestimmten Voraussetzungen etwa das Sammeln gerätespezifischer Daten, das Mithören von Gesprächen, das Einschleusen weiterer Malware sowie das Deaktivieren der betreffenden SIM-Karte (Denial-of-Service).

Gesammelte Daten schicke der Schadcode anschließend per SMS an eine vordefinierte Mobilfunknummer des Angreifers. Eine Nutzerinteraktion sei nicht notwendig. Vielmehr bekomme das Opfer von dem Angriff nichts mit, da weder in der SMS-Inbox noch in der -Outbox empfangene oder gesendete Nachrichten auftauchten.

Angriff über das S@T-Protokoll

Wie aus einem Blogeintrag der Simjacker-Entdecker von AdaptiveMobile Security hervorgeht, ist die Ausnutzbarkeit der Schwachstelle nicht vom Mobiltelefon-Hersteller oder -Modell, sondern davon abhängig, ob auf den SIM-Karten der so genannte S@T Browser (SIMalliance Toolbox Browser) vorhanden ist. Das S@T-Protokoll werde von Mobilfunknetzbetreibern in 30 Ländern mit insgesamt über einer Milliarde Einwohnern genutzt. Welche Länder das sind, schreibt AdaptiveMobile nicht.

Im Kontext des S@T Browsers ist es möglich, so genannte STK (SIM Toolkit)-Befehle auf der SIM-Karte auszuführen. Die von den Forschern entdeckte Malware verschicke solche Befehle in S@T-Push-Nachrichten an die Geräte. Das Problem dabei sei, dass die SIM-Karten den Daten- beziehungsweise Code-Download (nebst anschließender Ausführung) aus solchen Nachrichten erlaubten, ohne die Herkunft der Nachrichten zu überprüfen.

Auf diese Weise sei es mittels S@T Push unter anderem möglich, Informationen wie die (für jedes Gerät einzigartige) IMEI-Nummer, den Standort, die Spracheinstellungen oder den Batteriestatus abzufragen. Auch könne man über das kompromittierte Gerät SMS oder MMS im Namen des Opfers zu verschicken oder eine (mit Schadcode präparierte) Webseite öffnen.

In ihrem Blogeintrag nennen die Forscher eine ganze Reihe von STK-Befehlen, die sie im Rahmen eigener Tests erfolgreich auf entfernten Mobilgeräten ausführten.

Spionage-Angriffe auf ausgewählte Ziele

Das Forscherteam berichtet, dass die Simjacker-Schwachstelle in freier Wildbahn von einer privaten (im Blog nicht näher bezeichneten) Überwachungsfirma missbraucht werde, um im Auftrag verschiedener Staaten Individuen auszuspähen. Die Forscher glauben, dass die Angriffe bereits seit mindestens zwei Jahren stattfinden.

Die Zahl der angegriffenen Personen ist derzeit wohl überschaubar: In einem bestimmten Land habe das Team pro Tag Angriffe auf etwa 100 bis 150 Telefonnummern beobachtet; das an einigen wenigen Tagen erreichte Maximum lag bei 300 angegriffenen Nummern. In 47 Prozent aller Fälle sei innerhalb einer Woche lediglich ein einziger Angriff auf eine individuelle Nummer (d.h. Empfang einer SMS mit Schadcode) erfolgt. Zur Gesamtzahl der angegriffenen Mobilgeräte macht das Team keine Angaben.

Höchste Zeit zum Nachbessern

Zwar wird Simjacker wohl (noch) nicht für großflächige Angriffe missbraucht; dennoch besteht die Gefahr, dass Angriffe über den S@T Browser künftig häufiger in freier Wildbahn stattfinden könnten. Das Forscherteam von AdaptiveMobile Security hat bislang noch keinen Proof-of-Concept-Code veröffentlicht, will jedoch im Oktober dieses Jahres auf der Sicherheitskonferenz Virus Bulletin weitere Details enthüllen.

AdaptiveMobile Security hat im Zuge seiner Nachforschungen die für die S@t-Spezifikation zuständige SIMAlliance kontaktiert. Die zuletzt veröffentlichte Spezifikation stammt von 2009; jetzt hat die SIMAlliance aber zumindest neue Security-Guidelines für S@t-Push-Nachrichten nachgeschoben. Es liegt an den Mobilfunkanbietern, die Schutzmechanismen zu implementieren.

Die Verbreitung der Schwachstellen-Informationen innerhalb der mobilen Community übernimmt laut der Forscher das Coordinated Vulnerability Disclosure (CVD)-Programm der GSM Association.

Mehr zum Thema staatliche Spionage:

- Kasachstan: Regierung will verschlüsselten Internet-Verkehr überwachen

- Android, Chrome und Firefox entziehen Zertifikaten von DarkMatter das Vertrauen

(ovw)