Google macht Netzwerksicherheits-Scanner "Tsunami" zum Open-Source-Projekt

Primär auf Netzwerke großer Unternehmen zielt der erweiterbare Security-Scanner Tsunami. Eine "Pre-Alpha-Version" nebst ausführlicher Doku liegt bei GitHub.

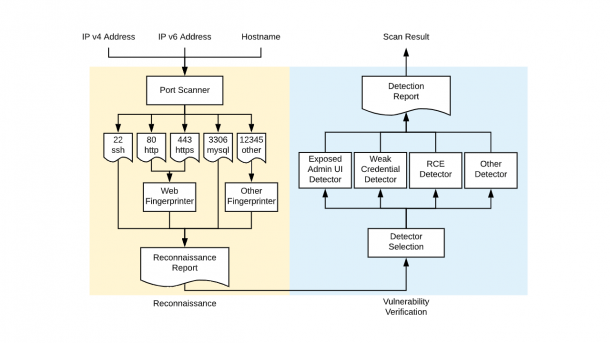

Den groben Workflow eines Netzwerk-Scans mit Tsunami zeigt dieses Diagramm.

(Bild: Google)

Google hat bei GitHub den Code eines bislang intern entwickelten Netzwerksicherheits-Scanners veröffentlicht, der speziell auf die Analyse großer Unternehmensnetzwerke ausgerichtet ist. Laut Google befindet sich "Tsunami" derzeit noch im "Pre-Alpha"-Status. Man arbeite aber aktiv an der Weiterentwicklung der Scan-Engine und plane weitere Plugins, mittels derer sich Tsunamis Funktionsumfang flexibel erweitern lassen soll.

Wie bei den bereits existierenden Google-Open-Source-Projekten setzt das Unternehmen auch beim Tsunami Security Scanner auf eine aktive Beteiligung durch die Community. Ein "offiziell unterstütztes Google-Produkt" ist der Scanner ausdrücklich nicht.

Videos by heise

Scan in zwei Schritten

Details zum Scan-Prozess nennt Google im Dokumentationsabschnitt "Tsunami Scan Orchestration". Demnach erfolgt im ersten Schritt ("Reconnaissance") ein kompletter Scan der Zielsysteme, wobei unter anderem Informationen etwa zu offenen Ports, verwendeten Protokollen und Software gesammelt werden. Basierend darauf generiert Tsunami einen Report, der mögliche Schwachstellen festhält. In Schritt 2 ("Vulnerability Verification") werden spezielle Plugins verwendet, um diese Schwachstellen zu verifizieren.

Laut der im vergangenen Monat erfolgten Ankündigung des Tsunami-Projekts in Googles Open-Source-Blog nutzt der Scanner für einige Aufgaben bereits vorhandene Tools wie etwa den Netzwerkscanner Nmap. Zudem greife er während des Scan-Prozesses auf die Kubernetes-Engine (GKE) zurück.

Schwachstellen-Erkennung soll ausgebaut werden

Die mittels Plugins umgesetzte Schwachstellen-Erkennung umfasse zum Projektstart zunächst (nur) zwei Funktionen. Zum einen könne sie über das Internet erreichbare und damit potenziell angreifbare User Interfaces bestimmter Anwendungen wie etwa Jenkins, Jupyter oder Hadoop Yarn aufspüren. Zum anderen würden schwache Zugangsdaten erkannt, wenn sie in Verbindung mit Protokollen und Anwendungen (unter anderem SSH, FTP, RDP und MySQL) zum Einsatz kämen.

Geplant sei aber, in den kommenden Monaten "viele weitere" Plugins, unter anderem zum Erkennen von RCE-Angriffsmöglichkeiten (Remote Code Execution), zu veröffentlichen. Man arbeite auch an der Mächtigkeit und Erweiterbarkeit der Engine selbst.

Code und weitere Informationen

Der Java-Code der Tsunami Engine und der bislang verfügbaren Plugins unterliegt der Apache-Lizenz in Version 2.0. Wer den Scanner bereits jetzt testen, sich an der Entwicklung beteiligen oder einfach einen Blick auf das Projekt nebst ausführlicher Dokumentation werfen will, wird in zwei separaten GitHub-Repositories fündig:

(ovw)