Exploit für kritische Lücke in Rocket.Chat veröffentlicht

Wer die im Mai geschlossene kritische Lücke in Rocket.Chat noch nicht gefixt hat, sollte das schleunigst nachholen.

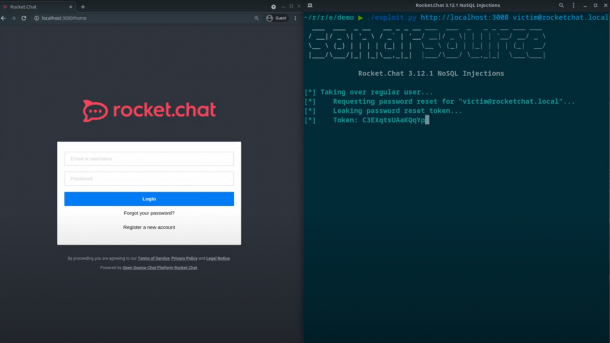

Im Rahmen einer Coordinated Disclosure beschrieb Sonarsource Mitte Mai eine Sicherheitslücke in Rocket.Chat, die Blind NoSQL Injection und damit das Ausführen von Code ermöglicht. Jetzt wurde auf GitHub ein Demo-Exploit veröffentlicht, mit dem sich das sehr leicht umsetzen ließe.

Die Lücke betrifft Methode getPasswordPolicy() der Versionen vor 3.13.2, 3.12.4 und 3.11.4. Der Angreifer benötigt lediglich einen unprivilegierten Zugang, um im Kontext eines Adminstrators eigenen Code auszuführen – selbst wenn dieser eigentlich durch Zweifaktor-Authentifizierung geschützt wäre. Die Einstufung von CVE-2021-22911 als kritisch (CVSS 9,8) ist somit mehr als gerechtfertigt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Weitere Lücken

Sonarsource hat diese Rocket.Chat-Lücke dem Entwicklerteam im März gemeldet. Die reagierten prompt und haben Mitte Mai die oben aufgeführten Versionen veröffentlicht, die die Lücke schließen. In der Zwischenzeit hat Rocket.Chat bis hin zu 3.12.7, 3.13.5 und 3.14.4 laut der Übersichtsseite zu den Security-Updates drei weitere "High Severity Issues" gefixt, zu denen noch keine Details bekannt sind. Administratoren sollten ihre Installation dringend überprüfen und bei Bedarf aktualisieren.

(ju)