NSA: Keine Hintertür für Spione in quantengesicherter Verschlüsselung

2015 musste das NIST einen Verschlüsselungsalgorithmus beerdigen, da ihn die NSA unterwandert hatte. Bei Post-Quanten-Kryptografie soll das nicht passieren.

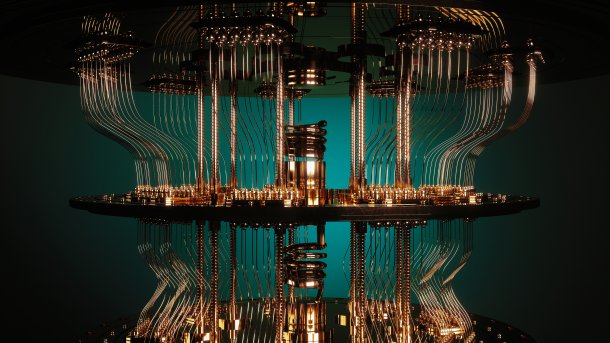

(Bild: Bartlomiej K. Wroblewski / Shutterstock.com)

Die USA bereiten neue Verschlüsselungsstandards für das Zeitalter von Quantencomputern vor, die so wasserdicht sind, dass selbst die besten staatlichen Codeknacker des Landes sie angeblich nicht umgehen können werden. Die National Security Agency (NSA) ist zwar erneut an Teilen des laufenden Normungsprozesses beteiligt. Der technische US-Geheimdienst besteht aber darauf, dass er keine Möglichkeit haben werde, die entwickelten Standards für Post-Quanten-Kryptografie auszuhebeln.

Diesmal wirklich keine Hintertür

"Es gibt keine Hintertüren", beteuerte Rob Joyce, Direktor für Cybersicherheit bei der NSA, gegenüber der US-Nachrichtenagentur Bloomberg. Eine solche Backdoor ermöglicht es Insidern und Angreifern, eine absichtlich versteckte Schwachstelle auszunutzen, um die Verschlüsselung zu knacken.

Bei der US-Normungsbehörde NIST, dem National Institute of Standards and Technology, läuft derzeit die finale Runde eines Wettbewerbs zur Kür eines oder mehrerer neuer nationaler Standards für quantengesicherte Verschlüsselung. Ziel ist es, einen Ersatz für aktuell verwendete Algorithmen für die Public-Key-Kryptografie zu finden, mit denen etwa E-Mails, Online-Banking, medizinische Daten, der Zugang zu Kontrollsystemen und nationale Sicherheitsaufgaben abgesichert werden. Die Bekanntgabe der Gewinner soll dem Vernehmen nach unmittelbar bevorstehen.

Videos by heise

Quantensichere Kryptografie für US-Wirtschaft

Leistungsfähige Quantencomputer könnten gängige Verschlüsselungsverfahren nach Ansicht von Experten im Handstreich überwinden. Konkret bedroht sind vor allem häufig eingesetzte asymmetrische Verfahren wie Diffie Hellman, DSA und RSA. Problematisch dabei ist, dass die Primfaktorzerlegung und Berechnung diskreter Logarithmen auf Quantenrechnern mit dem Shor-Algorithmus in vergleichsweise kurzer Zeit gelingen könnte. In diesem Fall wäre die heutige Public-Key-Kryptografie gebrochen.

Nach Schätzungen von Wissenschaftlern und der NSA könnte die Quanteninformatik in einer Zeitspanne zwischen fünf und 50 Jahren für solche Zwecke einsatzbereit sein. Das Weiße Haus hat daher vorige Woche einen Plan vorgestellt, der die gesamte US-Wirtschaft auf quantenresistente Kryptografie umstellen soll. Geplant ist dafür der Einsatz neuer NIST-Algorithmen, soweit dies "bis 2035 machbar ist". Die Standardisierungsbehörde solle demnach ein Migrationsprojekt am National Cybersecurity Center of Excellence sowie eine offene Arbeitsgruppe mit der Industrie einrichten, um die Forschung zu quantengesicherten kryptografischen Technologien voranzutreiben.

NSA will Vertrauen wieder aufbauen

Führende Kryptologen beäugen den aktuellen NIST-Wettbewerb skeptisch und setzen auf Alternativen. 2015 sah sich die Behörde auf Basis von Enthüllungen des NSA-Whistleblowers Edward Snowden sowie anhaltender Kritik aus der Security-Community gezwungen, den umstrittenen Algorithmus Dual_EC_DRBG (Dual Elliptic Curve) aus ihrer Empfehlung für Zufallszahlengeneratoren zurückzuziehen. Das Verfahren für elliptische Kurven war in die Kritik geraten, nachdem bekannt geworden war, dass die von der NSA entwickelte Programmroutine eine Hintertür enthält. Der Geheimdienst hatte sich viel Mühe gegeben, Dual_EC_DRBG als Standard zu etablieren. Dabei spielte auch die IT-Sicherheitsfirma RSA eine unglückliche Rolle.

Die NSA ist nun bemüht, zerstörtes Vertrauen wieder aufzubauen. Der Geheimdienst, der in den USA auch als Cybersicherheitsbehörde fungiert, verfüge bereits über eigene geheime quantenresistente Algorithmen, erklärte Joyce. Man habe aber bewusst keinen davon für den aktuellen Wettbewerb eingereicht. Mathematiker der Behörde arbeiteten jedoch mit dem NIST zusammen, um den Prozess zu unterstützen. So versuchten sie etwa, die Kandidaten zu knacken, um ihre Leistungsfähigkeit zu testen.

Die Anwärter im NIST-Rennen "scheinen alle stark und sicher zu sein und genau das, was wir für die Quantenresistenz brauchen", führte Joyce aus. "Wir haben mit allen gearbeitet, um sicherzustellen, dass sie solide sind." Der Zweck der offenen, internationalen Prüfung der einzelnen NIST-Algorithmen sei es, Verlässlichkeit zu schaffen.

NIST will unabhängig agieren

Das NIST, das den Post-Quanten-Wettbewerb 2016 ins Leben rief, betont seine Unabhängigkeit. In die engere Wahl gekommen sind der Behörde zufolge aus den ursprünglich 69 realisierbaren Einreichungen sieben Finalisten "aus der ganzen Welt". Während die NSA in der Vergangenheit bei der Entwicklung und Bearbeitung von Standards geholfen habe, seien diesmal alle Entscheidungen intern getroffen worden, versicherte ein NIST-Sprecher gegenüber Bloomberg. Man habe sich dabei auf die Expertise des eigenen Post-Quanten-Kryptografie-Teams verlassen.

Die Algorithmen-Auswahl gilt nur als erster Schritt. Das NIST wird dann die Bemühungen überwachen, die siegreichen Verschlüsselungsverfahren in öffentliche Standards umzuwandeln. Es ist geplant, diese 2024 zur Verfügung zu stellen, damit Regierungen und die Wirtschaft sie übernehmen können. Auch der endgültige Standard soll auf Schwachstellen oder Fehler hin überprüft werden können.

Staatlicher Bedarf an Abhörsicherheit

Auch hierzulande hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) künftige Quantencomputer als immer realer werdende Bedrohung für bestimmte Verschlüsselungsansätze eingeschätzt. Es sucht ebenfalls nach Alternativen und Übergangslösungen. Die Behörde demonstrierte voriges Jahr so erstmals eine quantengesicherte Videokonferenz gemeinsam mit dem Bundesforschungsministerium.

Die Bundesregierung erachtet die Quantenkommunikation mit dem verlängerten Forschungsrahmenprogramm für IT-Sicherheit als "Schlüsseltechnologie für Abhörsicherheit". Nur diese erlaube es künftig, "durch die Nutzung grundlegender physikalischer Effekte die Vertraulichkeit von sensiblen Informationen zu wahren". Parallel soll die staatliche Hackerbehörde Zitis aber auch aktuelle Verschlüsselungsverfahren mit Quantencomputern knacken können.

(tiw)