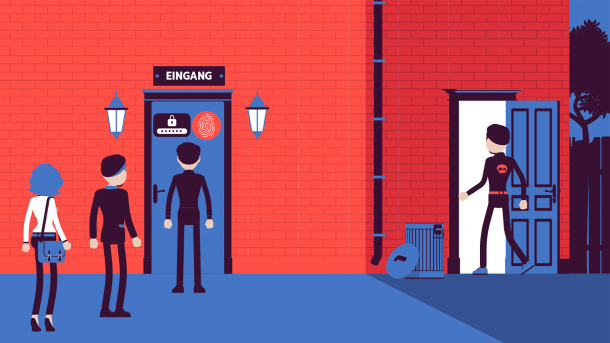

Erwartete Angriffswelle auf Zwei-Faktor-Authentifizierung & wie man sich schützt

Sobald eine IT-Sicherheitsmaßnahme weitverbreitet ist, hebeln Cyberkriminelle sie systematisch aus. Das gilt auch für die Zwei-Faktor-Authentifizierung (2FA).

- David Kelm

Seit Langem gilt die Zwei-Faktor-Authentifizierung (2FA) als eine der effektivsten Methoden zum Schutz von Onlinekonten. Dabei handelt es sich um Log-in-Verfahren, bei denen der Identitätsnachweis eines Nutzers durch Kombination zweier unterschiedlicher und vor allem unabhängiger Faktoren erfolgt. Neben dem Passwort wird zum Beispiel noch ein PIN-Code abgefragt, der per SMS versandt, per App generiert oder dem Nutzer per Anruf mitgeteilt wird.

Andere Onlinedienste bieten 2FA-Verfahren per USB-Sticks an, in denen digitale Sicherheitsschlüssel einprogrammiert sind. Da die Hacker nur schwer Zugriff auf diese zusätzlichen Zahlencodes und Zugangsschlüssel erlangen konnten, blieben die Onlinekonten weitgehend vor Übergriffen geschützt.

Deshalb hat sich die 2FA in vielen Unternehmen als Sicherheitsstandard etabliert. Das reicht von Tech-Riesen wie Google, Amazon, Apple oder PayPal über Onlinehändler aller Sparten und Größen bis hin zu spezialisierten Internetdiensten wie Dropbox. Auch im Arbeitsleben breiten sich die zweistufigen Authentifizierungsverfahren aus, da sie eine vertrauensvolle Zusammenarbeit verheißen – ob innerhalb des Unternehmens, per VPN im Homeoffice, vor Ort beim Kunden oder innerhalb von Cloud- und SaaS-Szenarien.