Die iOS-Spyware Pegasus – eine Bestandsaufnahme

Die Spionage-Software Pegasus erschüttert die iPhone-Welt. Wie kann ich mich schützen? Liegt das iOS-Sicherheitskonzept in Schutt und Asche? Ist das das Ende? Eine Analyse der bekannten Fakten schafft Klarheit.

Die Citizen Labs und Lookout haben eine neuartige, mächtige Spyware in freier Wildbahn entdeckt, die auf iPhones zugeschnitten ist. Der Auslöser war, dass Unbekannte versucht hatten, einen Menschenrechtsaktivisten aus den Vereinigten Arabischen Emiraten auf eine Web-Seite zu locken. Der leitete die verdächtige SMS-Nachricht mit dem Link an die befreundeten Sicherheitsexperten der Citizen Labs weiter. Deren Analyse zeigte dann, dass die Web-Seite bereits beim Öffnen sämtliche Schutzmechanismen des iPhones außer Funktion setzte und das iPhone in eine mobile Wanze verwandelt.

Neue iOS-Lücken

Der Angriff erfolgte über eine SMS, die den Link zu der von den Angreifern präparierten Web-Seite enthielt. Wie Lookout in einer technischen Analyse (PDF) dokumentiert, nutzte diese Web-Seite mit einem Exploit drei bislang unbekannte Sicherheitslücken in iOS aus:

- CVE-2016-4655: eine Lücke im iOS Webkit, die dazu führt, dass eine Web-Seite beim Öffnen aus der dafür vorgesehenen Umgebung ausbrechen kann.

- CVE-2016-4656: eine Kernel-Lücke, über die der Exploit Speicheradressen ermitteln kann.

- CVE-2016-4657: ein Fehler in der Speicherverwaltung des iOS-Kerns, der einen Jailbreak ermöglicht. Konkret kann der Exploit darüber iOS-Schutzmechanismen außer Kraft setzen und Spionage-Software mit uneingeschränkten Rechten auf dem Gerät installieren.

(Bild: Hacking Team Leaks via Citizen Labs)

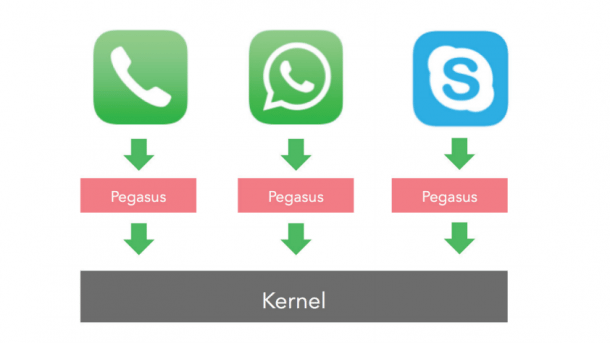

Der Jailbreak und die anschließende Installation der Spyware erfolgt heimlich im Hintergrund und ohne dass der Anwender dies bemerkt. Die installierte Spionage-Software ermöglicht unbegrenzten Zugang zu allen Ressourcen des iPhones -- ebenfalls ohne dass der Anwender das mitbekommt. Die gesammelten Informationen sendet die Spionage-Software dann teilweise sogar in Echtzeit an einen Server der Angreifer.

Ausspionierte Smartphone-Daten

Die Spionage-Software hat insbesondere Zugang zu GPS-Positionsdaten, kann Telefongespräche mitschneiden, Mails lesen oder auch schreiben, bietet Zugriff auf WhatsApp, iMessages, Kontaktdaten und vieles mehr. Sie ist damit wohl die am weitesten entwickelte iOS-Spyware, die bisher in freier Wildbahn gesichtet wurde. Sie erlaubt die vollständige Überwachung der damit infizierten Geräte beziehungsweise letztlich deren Eigentümer.

Gemäß der Analyse von Lookout und Citizen Labs wurde diese Spyware unter dem Namen Pegasus von der israelischen Firma NSO Group entwickelt und seit etwa zwei Jahren verkauft beziehungsweise im Rahmen eines "Software as a Service"-Konzepts gegen die vom Kunden benannten Ziele eingesetzt.

Schutz vor Infektion

Apple hat mit iOS 9.3.5 ein Update bereit gestellt, das die drei zur Installation der Pegasus-Spyware genutzten Sicherheitsprobleme beseitigt. Damit ist eine Infektion auf dem beschriebenen Weg nicht mehr möglich.

Was bei der Installation des Updates auf einem bereits infizierten System geschieht, ist bislang nicht geklärt. Unsere Vermutung ist, dass die Software zwar auf dem Gerät verbleibt, aber auf Grund der erneut in Kraft gesetzten Schutzvorkehrungen wie dem Code-Signing nicht mehr lauffähig ist. Sobald wir dazu konkretere und fundiertere Informationen haben, werden wir dies hier nachtragen.

Lookout bietet eine Pegasus-Erkennung mit Hilfe ihrer eigenen iOS-App an. Deren Nutzung erfordert aber eine Registrierung bei Lookout und bringt eine Reihe weiterer Zusatzdienste wie eine Lokalisierung des Geräts und Backups mit, deren Nutzen eher fraglich ist. Das von Lookout gegebene Schutzversprechen ist jedenfalls zweifelhaft. Gemäß ihrer eigenen Analyse hätte selbst eine vollwertige Installation der Lookout-Sicherheits-Software eine Infektion und Überwachung mit Pegasus nicht verhindern können.

Es ist zu hoffen, dass noch einfachere, Standalone-Entdeckungs-Tools für Pegasus auftauchen. Falls uns welche bekannt werden, tragen wir diese ebenfalls nach.

Bedrohung durch Pegasus

So weit es bisher bekannt ist, gab es vor Apples Update keinen wirksamen Schutz gegen Pegasus. Es konnte alle iOS-Geräte mit allen iOS-Versionen unbemerkt infizieren. Es ist sozusagen das High-End Cruise Missile unter den Smartphone-Trojanern – es könnte jeden treffen, wird aber nur sehr gezielt eingesetzt.

Nachdem Apple durch das Update die zugrunde liegenden Sicherheitslücken dokumentiert hat, ist es wichtig, dieses Update zeitnah zu installieren. Denn man muss damit rechnen, dass Nachbauten der Exploits versuchen werden, massenhaft andere Schadprogramme auf iOS-Geräte zu spülen.

Die Chance, dass man sich Pegasus bereits eingefangen hat, ist äußerst gering, schon weil der Einsatz sehr teuer ist. Lookout spricht von einem Einstiegspreis ab 25.000 US-Dollar pro Zielgerät. Die bereits früher wegen ihrer Geschäfte in die Diskussion geratene Firma NSO Group beteuert darüber hinaus, ihre Software nur an Regierungen und für gesetzlich erlaubte Zwecke zu verkaufen.

Egal was man von diesen fragwürdigen Versprechen hält – die konkrete Gefahr, die dem Einzelnen durch Pegasus droht, misst sich vor allem daran, wie exponiert man ist. Die Citizen Labs dokumentieren in ihrer Analyse Indizien für weitere Pegasus-Einsätze in Mexiko und Kenia. Otto-Normalbürger in Deutschland dürfte davon ebenso wenig bedroht sein wie von einem Angriff durch ein echtes, ferngesteuertes Cruise Missile. Menschenrechts-Aktivisten oder Journalisten in Unrechtsstaaten haben hingegen einen Grund mehr, ihren digitalen Assistenten mit Misstrauen zu begegnen.

Schutz vor Spionage

Es ist nicht anzunehmen, dass Pegasus die einzige Spyware ihrer Art ist und das grundsätzliche Problem, dass sich Geräte kompromittieren lassen, jetzt gänzlich ausgeräumt ist. So lange es einen Markt für derartige Lücken und Dienstleistungen gibt, wird es auch Angebote geben, die diesen bedienen. Das Problem ist auch in keiner Weise iOS-spezifisch; die Hacking-Team-Leaks dokumentierten bereits, dass deren Konkurrenz bei NSO auch Exploits für Android und Blackberry im Portfolio hat.

Wer sich zukünftig vor derartigen Angriffen schützen will, kann nicht auf einfache Lösungen etwa in Form einer Schutzsoftware hoffen. Das einzige was gegen solche Attacken hilft, ist eine konsequente Risiko-Analyse und -Minimierung, wie sie im militärischen Bereich als Operations Security (Opsec) bekannt ist. Einen kompakten Überblick, was solche Smartphone-Malware bereits kann und wie man sie systematisch aufspürt und analysiert, gibt übrigens der Mobile-Security-Experte des Siemens-CERT im heise-Security-Webinar am 15. September.

Eine oft gestellte Frage ist, ob diese Erkenntnisse die Sicherheit von iPhones im speziellen oder Smartphones im Allgemeinen in Frage stellen. Die nüchterne Antwort lautet: Wir haben durch diese Enthüllungen technisch nichts Neues erfahren. Es war bereits bekannt, dass es derartige Lücken gibt, dass sie ver- und gekauft werden und dass sie von potenten Angreifern für ganz gezielte Attacken auf einzelne Personen eingesetzt werden.

Es ist nicht damit zu rechnen, dass Pegasus ein Dammbruch für die iPhone-Sicherheit darstellt und sich jetzt die Massen von Smartphone-Trojanern auch über iOS-Geräte ergießen werden. Denn Pegasus dokumentiert keine gänzlich neuartigen, technischen Probleme oder Defizite, wie Hersteller mit Sicherheitsproblemen umgehen. Apples iOS-Plattform setzt auf moderne, hochwertige Sicherheitskonzepte und der iPhone-Hersteller hat mit seinem zügigen Update vorbildlich reagiert. Der Rest ist ein politisches, rechtliches und vor allem gesellschaftliches Problem. (ju)