Forscher demonstriert erfolgreichen Angriff auf iPhone-Sperre

Mit Teilen für unter 100 Dollar knackte ein Forscher der Cambridge-Universität einen vierstelligen Passcode auf einem iPhone 5c. Das FBI hatte über 1 Million ausgegeben, um Zugriff auf das iPhone des San-Bernardino-Attentäters zu erlangen.

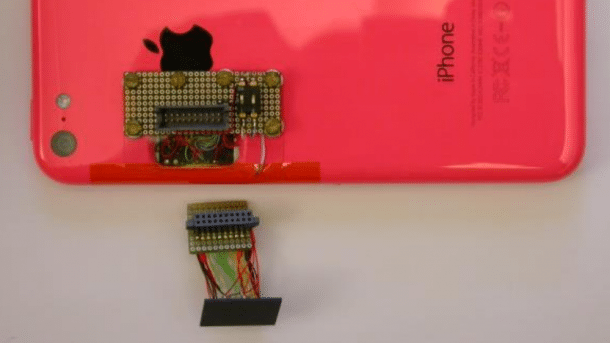

(Bild: Sergei Skorobogatov)

Sicherheitsexperten wie Jonathan Zdziarski wiesen bereits früh darauf hin, dass es durch Spiegeln und Zurückspielen des Flash-Speichers möglich sei, die erzwungenen Verzögerungen beim Durchprobieren der Passcodes eines iPhones zu umgehen. Durch dieses NAND Mirroring sollte es somit möglich sein, vergleichsweise schnell vierstellige Passcodes zu knacken. Dass das tatsächlich funktioniert, hat jetzt ein Forscher der University of Cambdrige demonstriert.

Mit Löt-Gerätschaften, billigen Bauteilen aus dem Elektronikversand und viel Geduld gelang es Sergei Skorobogatov, den Flash-Speicher eines iPhone 5c auszubauen und den Inhalt auf einen Backup-Speicher zu kopieren. Über eine selber gebaute Steckvorrichtung verband er den Speicher wieder mit dem Gerät und probierte 6 Passcodes. Statt die für weitere Versuche fälligen Zwangspausen von 1, 5, 15 und schließlich 60 Minuten abzuwarten, spielte er die gesicherten Originaldaten in den Speicher zurück und hatte direkt 6 neue Versuche. Das Ganze dauerte rund 45 Sekunden. Um alle möglichen 10.000 Kombinationen eines vierstelligen Passcodes durchzuprobieren, benötigt man also insgesamt rund 20 Stunden.

Lange Passcodes schützen

Das Problem der Forensiker, die Zugang zu den Daten eines iPhones erlangen wollen: Die Daten sind komplett verschlüsselt. Und zwar mit einer Kombination aus einem Schlüssel, der unzugänglich im Gerät hinterlegt ist (UID Key) und dem Passcode des Anwenders. Ersteres bedeutet, dass das Durchprobieren auf dem iPhone selbst erfolgen muss und keine hochoptimierte Cracking-Hardware zum Einsatz kommen kann. Der zweite Schlüssel-Teil sorgt dafür, dass der Anwender die Sicherheit seiner Daten selbst bestimmen kann. Das Knacken von Passcodes mit 6 Ziffern auf diesem Weg würde bereits 3 Monate dauern; noch längere beziehungsweise komplexere Passcodes dürften so kaum noch zu Knacken sein.

Skorobogatov beschreibt die vielen kleinen und größeren Hürden, die er beim NAND Mirroring zu überwinden hatte im PDF The bumpy road towards iPhone 5c NAND mirroring. Ein Video demonstriert den Angriff sogar vor laufender Kamera. Da Apple bis einschließlich iPhone 6 die gleichen NAND-Speicher-Typen einsetzt, ließe sich die Technik auch dort einsetzen. [Update: Allerdings schützt ab dem iPhone 5s die sogenannte Secure Enclave den Zähler über die Fehlversuche. Somit sollte der Angriff zumindest in dieser simplen Form nicht möglich sein.] Erst ab dem 6s käme NAND mit PCIe-Interface zum Einsatz, was höhere Anforderungen an die zu verwendende Hard- und Software stelle, erklärt Skorobogatov.

Im Frühjahr hatte das FBI über eine Million Dollar bezahlt, um Zugang zum gesperrten iPhone 5c des San-Bernardino-Attentäters zu bekommen. Das dabei eingesetzte Verfahren ist immer noch nicht bekannt; vermutlich wurde aber eine unbekannte Sicherheitslücke in iOS genutzt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Update

19.9.2016, 16:00: Hinweis auf die Secure Enclave hinzugefügt.

20.9.2016, 13:00 Die Secure Enclave kam bereits mit dem iPhone 5s, nicht erst in den 6er-Modellen.

(ju)