l+f: Tor-Deanonymisierung zu 81% erfolgreich

Forscher demonstrieren vergleichsweise einfache Analysetechniken auf Basis von Netflow-Daten.

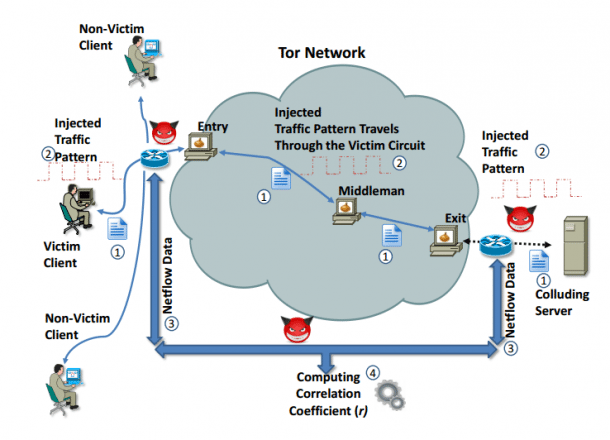

Mit den Netflow-Informationen etwa aus Cisco-Routern kann man Traffic-Muster, die ein Server in das Tor-Netz einspeist, mit den Daten korrelieren, die es verlassen. Damit kann man eine aktive Tor-Route zwischen Eingangs- und Exit-Knoten rekonstruieren und so letztlich die IP-Adresse eines Tor-Nutzers bestimmen. In konkreten Experimenten gelang das bereits in 81,4 % der Fälle, erklärt ein Forscherteam um Sambuddho Chakravarty in On the Effectiveness of Traffic Analysis Against Anonymity Networks Using Flow Records (PDF). Die Angriffstechnik wurde unter anderem bereits im c't-Artikel Gefahren der Tor-Nutzung im Alltag beschrieben. Er erfordert allerdings einen Angreifer, der signifikante Teile des Internet-Verkehrs auswerten kann, um das in realen Szenarien durchzuführen, und skaliert nicht wirklich gut, erklärt das Tor-Projekt.

lost+found: Die heise-Security-Rubrik für Kurzes, Skuriles und manchmal auch Triviales aus dem Bereich IT-Security – mehr davon – als RSS

(ju)