Gefälschte iOS-Apps per Enterprise-Zertifikat auf Geräten verteilt

Das Sicherheitsunternehmen FireEye hat eine Angriffsform auf iPhone und iPad demonstriert, vor der Experten bereits seit längerem gewarnt haben. Allerdings bedingt sie, dass Nutzer mitarbeiten.

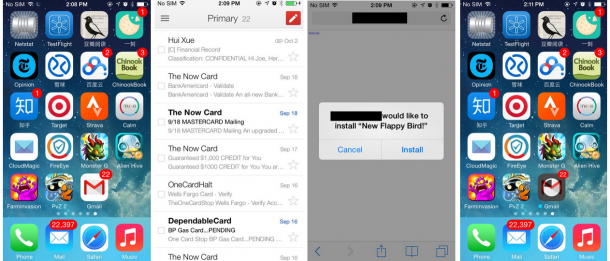

(Bild: FireEye)

Das Sicherheitsunternehmen FireEye hat eine schon seit längerem bekannte Angriffsform auf iOS-Geräte ohne Jailbreak in einem YouTube-Video demonstriert. Der von der Firma "Masque Attack" getaufte Exploit arbeitet mit manipulierten Doppelgänger-Anwendungen. Bei dem beschriebenen Angriffsversuch bekämen Nutzer allerdings Warnungen angezeigt, die sie stutzig machen dürften – sie müssen die Installation bestätigen.

Der Austausch sei nicht über den App Store von Apple möglich, sondern über eine Funktion, die es Unternehmen ermöglicht, eigene Anwendungen direkt auf die Geräte zu bringen, schreibt FireEye – das sogenannte Enterprise-Zertifikat, das Apple sich mit 300 US-Dollar im Jahr allerdings teuer bezahlen lässt.

In dem beschriebenen Angriffsszenario bekommt der Nutzer etwa über eine Website, eine SMS oder eine E-Mail die Aufforderung, eine App zu installieren. Diese Installation muss bestätigt werden. Beim ersten Ausführen der Malware wird der User zudem vom iPhone gewarnt, dass die Anwendung aus einer potenziell unsicheren Quelle stammt. Ignoriert er diese Warnung, wird das erwähnte Enterprise-Zertifikat mittels Provisioning Profile auf das Gerät gebracht. Dann kann sich eine präparierte App an die Stelle einer echten Anwendung setzen, schreibt FireEye – nur der Bundle-Identifier müsse übereinstimmen.

Der iOS-Sicherheitsexperte Jonathan Zdziarski hatte die von FireEye nun demonstrierte Angriffsform bereits Anfang Oktober in seinem Blog beschrieben. Hier zeigte er, wie es möglich war, die populäre Twitter-App TweetBot so zu manipulieren, dass sie keine Werbung mehr zeigte – und konnte sie dann wieder auf dem iOS-Gerät installieren.

Besonders gefährlich werde es, wenn zum Beispiel Apps von Banken oder Online-Händlern ersetzt würden, in denen der Nutzer seine Login-Daten eintragen könne, schreibt FireEye. In einem Test sei es den Forschern gelungen, beispielsweise eine App für Googles E-Mail-Dienst Gmail durch eine eigene Anwendung zu ersetzen. Die gespeicherten bisherigen Mails seien dabei weiterhin sichtbar gewesen.

Apple äußerte sich zunächst nicht zu dem FireEye-Bericht. Nutzer sollten in Reaktion auf die Angriffsform, die in ähnlicher Form auch vom in China kursierenden WireLurker-Schädling verwendet wurde, keinesfalls Apps außerhalb des App Stores installieren beziehungsweise bei merkwürdigen Nachfragen lieber auf "Nein" klicken. Gleiches gilt für den Wunsch von Enterprise- oder Entwickler-Zertifikaten, sich zu installieren. In den iOS-Einstellungen kann man zudem überprüfen, ob solche Zertifikate bereits auf dem Gerät sind und diese löschen, sollten sie nicht willentlich auf dem Gerät sein. (mit Material von dpa) / (bsc)