Viele USB-Geräte verwundbar für BadUSB-Angriffe

Der Angriff, der aus einem harmlosen USB-Speicherstick ein Trojanisches Pferd macht, das keine Antivirensoftware aufspüren kann, lässt sich auch gegen Webcams, SD-Card-Reader und viele andere USB-Geräte richten.

Auf der Sicherheitskonferenz PacSec hat Karsten Nohl weitere Ergebnisse seiner Forschung zu reprogrammierbaren USB-Geräten veröffentlicht. Seine vorläufige Bilanz: Etwa die Hälfte aller USB-Chips sind für seine BadUSB-Angriffe anfällig. Das betrifft prinzipiell alle Geräteklassen, die USB nutzen – vom SD-Card-Adapter bis hin zur Webcam. Und es ist für Anwender quasi unmöglich, festzustellen, ob ein Gerät verwundbar ist.

Im Sommer demonstrierte Nohl seinen BadUSB-Angriff, bei dem ein PC etwa einen USB-Speicherstick mit einer trojanisierten Firmware umprogrammiert. Danach gibt sich dieser am nächsten PC, an den er angestöpselt wird, etwa als USB-Tastatur aus und infiziert diesen durch gefälschte Tastatureingaben. Kürzlich wurden sogar Tools im Netz veröffentlicht, mit denen man BadUSB-Angriffe recht einfach nachvollziehen kann.

Nohl demonstrierte in seinem Vortrag, dass sich dieses BadUSB-Szenario keineswegs nur auf USB-Speichersticks und bösartige Tastaturen bezieht. In einer anderen Demo meldete sich etwa ein angeblich nur zum Laden an ein Laptop angeschlossenes Smartphone als USB-Netzwerk-Interface an und leitete dann via DHCP dessen Netzwerk-Verkehr über sich um.

Bei seinen Analysen von USB-Geräten und -Chips stellte sich heraus, dass sich sehr viele davon wahrscheinlich über vergleichbare Mechanismen trojanisieren lassen. Allerdings gibt es keine Regel a la "Speicherstick böse, Webcam gut", um die Gefahr zu vermeiden. So dokumentiert die öffentlich zugängliche Übersicht seiner BadUSB-Forschungsergebnisse, dass etwa die untersuchte SpeedLink Reflect LED Webcam wahrscheinlich nicht anfällig ist, während er die Creative Labs Live! Cam Sync HD Model VFO770 als "höchstwahrscheinlich verwundbar" einstuft.

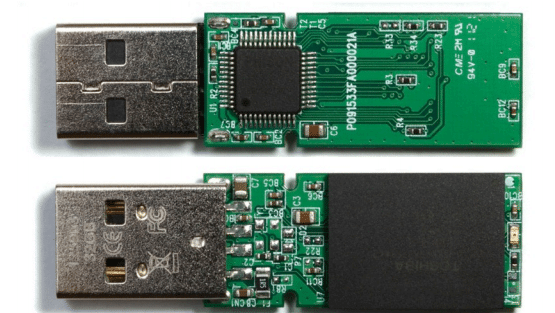

Den Unterschied machen die verwendeten USB-Controller-Chips aus, die sich nur zum Teil von außen – also über den USB-Port – umprogrammieren lassen. Manchen fehlt auch schlicht der für einen Angriff benötigte, beschreibbare Flash-Speicher. Einen sicheren Update-Mechanismus mit signierten Firmware-Updates fand Nohl jedoch bei keinem der untersuchten Geräte vor.

Welcher Chip zum Einsatz kommt, sieht man einem Gerät von außen nicht an; oft verbergen sich sogar hinter einer Marke verschiedene Innereien. Somit bleibt zum Schutz vor BadUSB-Angriffen nur Whitelisting erlaubter USB-Geräte, wie es etwa der kostenlose USB Keyboard Guard von G Data ermöglicht. Auch dieser Ansatz bietet keinen perfekten Schutz, weil viele USB-Geräte sich gar nicht eindeutig identifizieren lassen sondern nur eine Typ-spezifische ID tragen. Grund zur Panik bedeuten Nohls Erkenntnisse aber trotzdem nicht. Der zu betreibende Aufwand für derartige BadUSB-Angriffe bedeutet, dass diese wohl zumindest auf absehbare Zeit höchstens bei sehr gezielten Angriffen etwa für Industriespionage zum Einsatz kommen werden. (ju)