OnionDuke: Downloads von Tor-Nutzern mit Schadcode verseucht

Sicherheitsforscher von F-Secure haben entdeckt, dass ein Tor-Exit-Knoten in Russland Downloads mit einem Schadprogramm infiziert, das mit einem Spionagetrojaner verwandt ist.

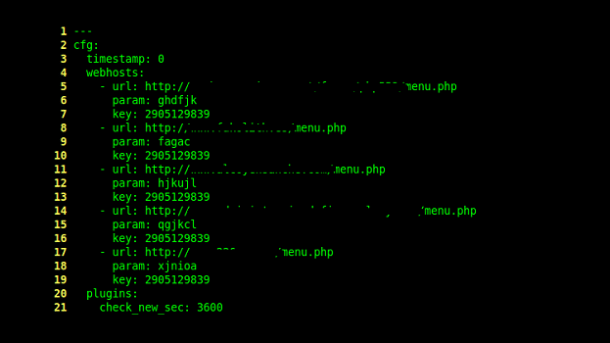

OnionDuke Konfigurationsdatei

(Bild: F-Secure)

- Fabian A. Scherschel

Die Forscher fanden OnionDuke nach Berichten über einen russischen Tor-Server, der Schadcode in Downloads eingeschleust hatte. Das perfide bei dem entdeckten Angriff ist, dass zwar der eigentliche Inhalt ausgeführt wird, aber auch der Trojaner. Dadurch schöpft das Opfer in der Regel keinen Verdacht. Da sich der Trojaner in einer Hülle um die eigentliche Datei befindet, können eingebaute Integritäts-Prüfungen in der heruntergeladenen Software keine Manipulationen am eigenen Code entdecken und geben Entwarnung. Der Trojaner kommt aber trotzdem mit aufs System.

Einmal auf dem Rechner, stiehlt der Schadcode Login-Informationen oder spioniert die Infrastruktur des Opfers aus. F-Secure geht davon aus, dass diese Informationen später für gezielte Angriffe genutzt werden. Neben normalen Downloads wurden auch über .torrent-Dateien verteilte Binaries infiziert. Hier zielen die Angreifer wohl auf Opfer ab, die Tor nutzen, um das Herunterladen raubkopierter Inhalte zu verschleiern.

Die URLs der Kontrollserver des Trojaners wurden anscheinend ausgewählt, um möglichst wenig Verdacht zu erregen. Unter ihnen befinden sich Domains wie airtravelabroad.com, nasdaqblog.net und nytunion.com. Auf Grund der verwendeten Domains gehen die Forscher davon aus, dass hinter dem Angriff die selben Hintermänner stecken, die auch schon den MiniDuke-Trojaner steuerten. Deshalb hat F-Secure den neuen Schadcode OnionDuke getauft. Man habe den Einsatz des Schädlings bis frühestens Oktober 2013 nachweisen können.

F-Secure empfiehlt Nutzern auf Grund der Angriffe, die Nutzung von Tor zu überdenken. Zwar biete Tor Anonymität, trotzdem male sich der Nutzer "eine riesige Zielscheibe auf den Rücken", wenn er das Netzwerk benutze. Es sei unter keinen Umständen eine gute Idee, Binärdateien über eine unverschlüsselte Verbindung aus dem Tor-Netz zu laden. Zu einem ähnlichen Schluss kommt auch Heise-security-Chefredakteur Jürgen Schmidt in seinem c't-Artikel Eigen-Tor. Auch Tor-Router wie etwa die kürzlich lancierte Anonabox sind aus den selben Gründen keine gute Idee. (fab)