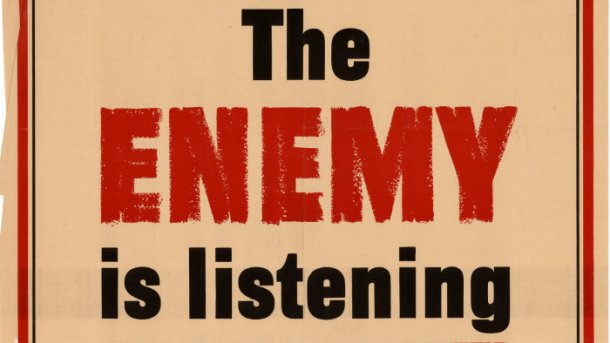

Der Feind hört mit: IP-Telefone von Snom aus dem Netz angreifbar

Eine Reihe von Lücken in den IP-Telefonen von Snom erlaubt es Angreifern aus dem Internet, die Geräte komplett in ihre Gewalt zu bringen. Betroffen sind alle Desktop-Telefone des Herstellers: Angreifer können eigene Firmware aufspielen.

- Torsten Kleinz

Das Bürger-CERT des Bundesamts für Sicherheit in der Informationstechnik (BSI) warnt vor einer ganzen Anzahl gravierender Sicherheitslücken in den VoIP-Telefonen der Firma Snom. Das Berliner Unternehmen ist einer der größten Hersteller solcher Geräte weltweit und macht mit dem Slogan "Abhörsicherheit made in Germany" Werbung. Die Geräte unterstützen sowohl TLS als auch das SRTP (Secure Real-Time Protocol), um die Kunden vor unerwünschten Mithörern zu schützen.

Doch bei einer kurzen Sicherheitsüberprüfung fand ein Team der Firma SEC Consult mehrere kritische Sicherheitslücken, die einem Angreifer vollen Zugriff auf die Geräte verschaffen können. Laut Snom sind sämtliche Firmwareversionen und alle von der Firma hergestellten Desktop-IP-Telefonen betroffen. Das BSI schätzt das von den Lücken ausgehende Risiko als "hoch" ein und warnt davor, dass die Telefone von externen Angreifern als "Sprungbrett ins interne Netzwerk" missbraucht werden könnten.

Plötzlich hört der Geheimdienst mit

Die Schwachstellen reichen vom Cross Site Scripting im Webinterface bis zur Änderung der Firmware durch unprivilegierte Nutzer. Besonders brisant: Durch manipulierte OpenVPN-Profile ließen sich auf den Geräten Befehle mit Root-Berechtigung ausführen. Den Sicherheitsforschern gelang es außerdem einen SSH-Zugang zu installieren, der sich auch durch ein Factory Reset nicht mehr entfernen ließ.

In Kombination der Lücken können Angreifer so eigene Firmware auf die Geräte aufspielen. Mit einem Proof-of-Concept-Exploit konnten die Forscher sowohl Gespräche abhören und umleiten, als auch die Mikrofone der Geräte aktivieren, um einen Raum abzuhören. SEC Consult erwähnt in seinem Advisory die Möglichkeit für Geheimdienste, diesen Prozess im großen Stil zu automatisieren.

Das BSI rät dringend, Updates zu installieren

SEC Consult hatte die Lücke im Oktober 2014 entdeckt; wie lange sie schon in den Geräten schlummert, ist unbekannt. Betroffen sind sämtliche Firmware-Versionen, die älter als Version 8.7.5.15 sind und alle Desktop-IP-Telefone vom Snom 370 bis hin zur 800er-Serie. Der Hersteller betont, dass nur Geräte gefährdet gewesen seien, bei denen das Passwort des Webservers nicht gesetzt oder ein unsicherer Provisionierungs-Server eingesetzt worden sei.

Snom hat inzwischen ein Firmware-Update veröffentlicht, das alle Schwachstellen abdichten und schon installierte Schadsoftware von den Geräten entfernen soll. Trotzdem rät SEC Consult Kunden dazu, von Snom umfassendere Sicherheitstests einzufordern. Das BSI empfiehlt "dringend", die Telefone so schnell wie möglich abzusichern. Wie Nutzer von älteren Snom-Geräten, die nicht mehr unterstützt werden, verfahren sollen, ist momentan nicht geklärt. (fab)