Konkurrenz für die NIST: Bernsteins Elliptische Kurven auf dem Weg zum Standard

Zu den von NSA und NIST entwickelten ECC-Verfahren zeichnen sich Alternativen ab. Die Standardisierung von Bernsteins Curve25519 für TLS ist nun einen Schritt weiter.

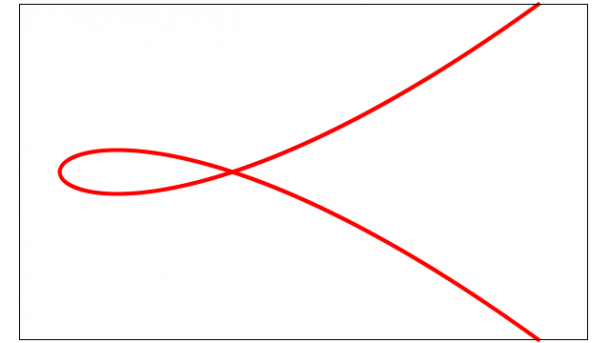

Curve25519 arbeitet auf der abgebildeten Elliptischen Kurve y2 = x3 + 486662x2 + x

Simon Josefssons Entwurf spezifiziert eine Authentifizierung im Rahmen einer TLS-Verbindung auf Basis von Bernsteins Curve25519. Dabei handelt es sich um ein kryptographisches Verfahren auf Basis von elliptischen Kurven, das als Alternative zu den in Verruf geratenen Kurven des amerikanischen NIST antritt.

Projekte wie Apples iOS, OpenSSH und GnuPG setzen bereits auf das von Dan J. Bernstein entwickelte Krypto-Verfahren Curve25519; für gesicherte Web-Verbindungen via https, verschlüsselten Transport von E-Mails und viele andere Dienste, die TLS nutzen, müssen dessen Standards erst erweitert werden. Der Draft zu EdDSA und Ed25519 beschränkt sich dabei absichtlich auf die Beschreibung, wie die Authentifizierung einer TLS-Verbindung zu erfolgen hat. Für den TLS-Schlüsselaustausch via Diffie Hellman auf Curve25519 (ECDHE) hat Josefsson einen separaten Vorschlag eingereicht, der bereits im März zur Verabschiedung ansteht.

Kryptografie auf der Basis von elliptischen Kurven (Elliptic Curve Cryptography, ECC) punktet vor allem durch kurze Schlüssel. Für das in die Jahre gekommene RSA müsste man für langfristige Sicherheit eigentlich schon Schlüssel mit 15360 Bit verwenden, um eine vergleichbare Sicherheit zu AES mit 256 Bit zu erreichen (genaueres beschreibt der Artikel ENISA-Empfehlungen zu Krypto-Verfahren bei heise Security). Bei ECC-Verfahren genügen da schon 512 Bit.

Kürzere Schlüssel bedeuten schnellere Krypto-Operationen und benötigen weniger Speicherplatz; Krypto-Experten sind sich weitgehend einig, dass den ECC-Verfahren die Zukunft gehört. Problematisch ist allerdings, dass die bisher am weitesten verbreiteten Kurven von der NIST unter aktiver Mithilfe der NSA entworfen wurden und das Vertrauen in diese Kurven in den letzten Jahren sehr gelitten hat. Darüber hinaus seien die NIST-Kurven langsam und sehr fehleranfällig bei der Implementierung, argumentiert etwa Bernstein.

Manfred Lochter, Krypto-Experte beim BSI und Mit-Autor der Brainpool-Spezifikation in RFC 7027 begrüßt gegenüber heise Security eine Standardisierung von weiteren Elliptic-Curve-Verfahren. Die vom BSI favorisierte Brainpool-Kurve sieht er nicht in direkter Konkurrenz zu Curve25519 sondern vielmehr als weiterhin notwendige Alternative etwa für die Umsetzung von Krypto-Verfahren in Hardware. (ju)