Verschlüsselung: Deutlich verbesserte Angriffe auf RC4

Zwei Forscherteams haben bekannte Angriffe so weit optimiert, dass man damit aus verschlüsselten Verbindungen Passwörter extrahieren kann. Sie unterminieren damit das Vertrauen in das immer noch viel genutzte Verschlüsselungsverfahren weiter.

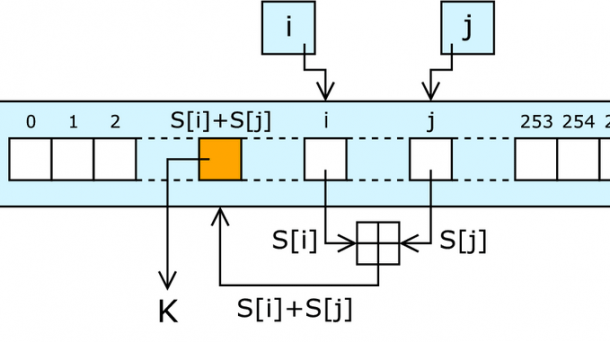

(Bild: RC4)

RC4 gilt bereits seit langem als problematisch; die IETF hat das Verschlüsselungsverfahren schon zur "Krypto Non Grata" erklärt. Jetzt zeigen deutlich verbesserte Angriffe, dass sie dabei gut beraten waren und Hersteller von Software und Admins bald nachziehen sollten.

Der Angriff von Itsik Mantin beruht auf seit langem bekannten Schwächen in RC4. In seinem Paper mit dem Untertitel Breaking SSL with a 13-year-old RC4 Weakness demonstriert er, dass die damals von ihm und Adi Shamir aufgedeckten Probleme bislang deutlich unterschätzt wurden. Sie lassen sich demnach durchaus nutzen, um etwa Session-Cookies oder Passwörter aus TLS-gesicherten Verbindungen zu extrahieren.

Auch Christina Garman, Kenneth G. Paterson und Thyla van der Merwe greifen in Attacks Only Get Better: Password Recovery Attacks Against RC4in TLS ein bekanntes RC4-Problem auf. Sie zeigen, dass sich mit verbesserten Methoden selbst geringfügige statische Korrelationen praktisch nutzen lassen, um die TLS-gesicherte Authentifizierung in IMAP und HTTP zu knacken.

Beide Angriffstechniken erfordern Randbedingungen, die in der Praxis selten umzusetzen sind; sie stellen in der Praxis also keine Gefahr dar, die jetzt Panik rechtfertigt. Aber sie zeigen ganz deutlich, dass RC4 am Ende ist und endgültig ausgemustert werden sollte. (ju)