IETF auf dem Weg zu selbst gewählten Kryptostandards

Die Internet Engineering Task Force hat sich auf zwei Kurven geeinigt, die verschlüsselten Transport von Daten künftig sicherer machen sollen: Die Curve25519 und die Goldilocks-Kurve.

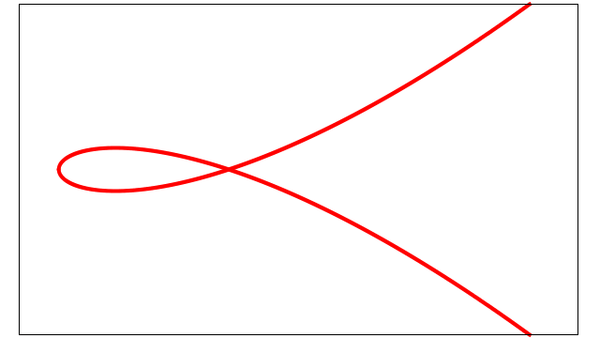

Curve25519 arbeitet auf der abgebildeten Elliptischen Kurve y2 = x3 + 486662x2 + x

- Monika Ermert

Bis 2013 verließ sich die Internet Engineering Task Force (IETF) bei der Wahl von Kryptostandards für ihre Protokolle auf den Sachverstand des National Institute for Standards and Technology (NIST). Mit dem Eingeständnis von NIST, dass sie der NSA besondere Mitspracherechte bei der Gestaltung der Standards eingeräumt und der Dienst das in mindestens einem Fall klar ausgenutzt hatte, soll sich das ändern.

Zwei Kurven für mehr Sicherheit

Zwei elliptische Kurven, die Curve25519 und die Goldilocks-Kurve (Ed448) sollen künftig den verschlüsselten Transport im Internet sicherer machen. Die Crypto Research Forum Group (CFRG) der Internet Research Task Force (IRTF) hat Curve25519 und Ed448 nach einigem Streit als neue Kurven zur Verschlüsselung mittels Transport Layer Security (TLS) bestimmt (draft-irtf-cfrg-curves-02). Zur Schlüsselvereinbarung soll Elliptic Curve Diffie–Hellman Exchange (ECDHE) zum Einsatz kommen, die Auswahl der Signatur-Algorithmen steht noch aus. Zum ersten Mal hat die CFRG damit neue Kryptoalgorithmen für die IETF ausgewählt. Im Ergebnis ok, aber das Auswahlverfahren war noch ziemlich chaotisch, sagen viele Beobachter.

Einigkeit über die Auswahl der beiden elliptischen Kurven gab es nicht. Noch nicht einmal der in der IETF und beim Forschungsarm IRTF übliche grobe Konsens (rough consensus) konnte nach einer Vorstellung der Kurven im vergangenen Jahr erreicht werden. Am Ende waren es die Vorsitzenden, die nach einer Reihe von Abstimmungen zu den Eigenschaften der Kurven, die Entscheidung trafen. In der IRTF ist das, anders als in der IETF möglich, versicherte Kenny Patterson, einer der CFRG Chefs.

Der britische Wissenschaftler ist einer von drei Vorsitzenden. Seine Co-Vorsitzenden sind Alexey Melnikov, Mitarbeiter beim britischen Unternehmen Isode, das unter anderem Mail- und Kommunikationsdienste fürs Militär anbietet und Kevin Igoe, Mitarbeiter der NSA, den selbst Snowdens Enthüllungen nicht aus dem Sessel heben konnten. Igoe überstand erst kürzlich eine Beschwerde aus dem Kreis der IRTF-Teilnehmer.

Curve22519 von Dan Bernstein

Die Auswahl der Curve25519 war für viele Experten eine gute Wahl. Die vom US-Kryptoforscher Dan Bernstein kreierte Kurve bietet nicht nur die Vorzüge, für die elliptische Kurven in der Kryptographie derzeit geschätzt werden: höhere Sicherheit bei kürzeren Schlüsseln. Die Kurve (deren mathematische Formel so aussieht: y^2 = x^3 + 486662x2 + x modulo p, mit p = 2^255 - 19) wird schon seit Jahren genutzt, ohne dass erfolgreiche Angriffe oder mögliche Einfallstore bekannt geworden sind. Darüber hinaus sehen viele in Bernsteins Person eine Gewähr dafür, dass bei dieser Kurve die NSA nicht mitgeredet hat. Der an den Unis in Chicago und Eindhoven tätige Forscher hatte zwischen 1996 und 2002 wegen Exportbeschränkungen für Kryptocode einigermaßen erfolgreich gegen die US-Regierung geklagt.

Goldilocks

Durchsetzen musste sich Curve22519 gegen Vorschläge eines Teams von Microsoft. Das Interesse von Microsoft war unter anderem, eine größere Kurve zu standardisieren. Diesen Wünschen kamen die CFRG Vorsitzenden am Ende durch die Wahl einer ganz neuen Kurve nach. Erst 2014 hat Mike Hamburg, Kryptoexperte am MIT, Goldilocks (x2 + y2 ≣ 1 - 39081x2y2 mod 2448 - 2224 - 1) beschrieben. Die neue Kurve erlaubt eine 223 Bit-Verschlüsselung, 25519 nur 128bit. Sie ist laut Hamburg Teil des von Bernstein und der deutschen Kryptologin Tanja Lange betriebenen Safecurve-Projekts.

Mit Quantencomputern könnten alle elliptischen Kurven angegriffen werden, sagen die Experten. Aber, je mehr Bit, desto länger müssen aber auch die rechnen. Sobald die Signatur-Algorithmen bestimmt sind, werde die CFRG der TLS WG eine Gesamtempfehlung übermitteln, so Patterson.

Adelsschlag der NIST steht aus

Wie NIST mit der Kurvenwahl durch die IETF umgeht, muss sich noch zeigen. Die Behörde veranstaltet im Juni ein eigenes Forum (PDF), um Nachfolger für sein aktuelles Kurvenset zu suchen. Zwar habe man bei diesen keine akuten Schwächen festgestellt, doch sei die allgemeine Entwicklung im Bereich elliptische Kurven vorangeschritten. Nach dem Skandal um den nicht mehr ganz zufälligen Zufallsgenerator hat NIST nicht nur gelobt einzelne Krytostandards auf ihre Sicherheit zu überprüfen, sondern seinen gesamten Prozess. Auch das laufende Memorandum of Understanding mit der NSA ist auch dem Prüfstand.

Die CFRG würde ihre TLS-Kandidaten bei der Konferenz ebenfalls vorstellen. Für TLS eingesetzt werden sollen sie aber auch ohne Standard-Adelsschlag der NIST. Dem ersten IETF-eigenen Kryptostandard für TLS könnten bald weitere folgen.

(rei)