Weiterleitung auf SMB-Freigabe petzt Passwort-Hash

Durch eine Umleitung auf SMB-Freigaben kann ein Angreifer Windows dazu bringen, den Passwort-Hash des angemeldeten Nutzers zu verschicken. Das Problem ist seit über 18 Jahren bekannt, ausnutzen lässt sich die Lücke über etliche bekannte Programme.

Windows geht beim Zugriff auf SMB-Ressourcen zu freizügig mit dem Passwort-Hash des angemeldeten Nutzers um – und das schon seit 18 Jahren. Die Sicherheitsfirma Cylance hat den aktuellen Stand der Dinge untersucht und neue Angriffsvektoren beschrieben.

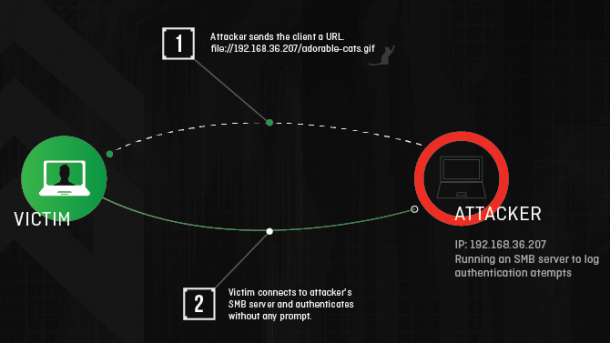

Lockt ein Angreifer sein Opfer in spe auf einen SMB-Server, sendet der Rechner des Opfers unter Umständen den NTLM-Hash des angemeldeten Windows-Nutzers an den Server – in der Hoffnung, den Nutzer damit authentifizieren zu können. Bei der möglichen Beute handelt es sich um einen Hash des Windows-Passworts, mit dem man allerlei Unheil anstellen kann sowie den dazugehörigen Benutzernamen. Ein Angreifer kann sich damit zum Beispiel am Firmennetzwerk des Opfers anmelden, ohne aufwendig das zugrunde liegende Klartext-Passwort rekonstruieren zu müssen.

Verwundbare Windows-Funktionen

Wie Cylance herausfand, betrifft das Problem nicht nur den Internet Explorer, sondern auch viele Anwendungen, welche etwa bestimmte Standardfunktionen der Windows-Bibliothek URLMon.dll nutzen; zu denen zählen URLDownloadToFile() und URLDownloadToCacheFile(). Betroffen seien Programme von mindestens 31 Herstellern, darunter bekannte Namen wie AVG, Adobe, Apple, BitDefender, Microsoft, Oracle und Symantec. Dementsprechend vielfältig sind auch die Angriffsmöglichkeiten.

Versucht etwa AVG AntiVirus neue Virensignaturen über einen HTTP-Request abzurufen, kann ein Angreifer als Man-in-the-Middle das Antivirenprogramm durch eine 302-Weiterleitung dazu bringen, auf eine SMB-Ressource zuzugreifen. Die Weiterleitung schickt den Client auf eine URL wie file://<IP-Adresse>/datei.jpg oder \\<IP-Adresse>\datei.jpg. Die betroffenen Funktionen in der Windows-Bibliothek versuchen sich dann ohne Rückfrage gegenüber dem SMB-Server zu authentifizieren. Eine weitere Gelegenheit zur Umleitung ist die URL-Vorschau einiger Chat-Clients, zudem sei der Angriff mit speziell präparierten Excel-Dokumenten möglich.

Angriff seit 1997 bekannt

Auch der Internet Explorer ist anfällig – und das anscheinend bereits seit Version 3. Bereits am 14. März 1997 dokumentierte Aaron Spangler das Problem. Microsoft hat seitdem mehrfach gepatcht, das Grundproblem scheint jedoch, möglicherweise aus Kompatibilitätsgründen, weiterhin zu bestehen. Cylance hat einen rudimentären SMB-Server namens SMBTrap entwickelt, um das Sicherheitsproblem zu veranschaulichen. Dieser zeigt den übertragenen NTLM-Hash an und versucht auf Wunsch auch, mit einer Wörterbuchattacke das dazugehörige Klartext-Passwort zu ermitteln.

Schützen kann man sich, indem man die an SMB beteiligten Ports 139 und 445 ausgehend blockiert, etwa mit dem Router oder der Unternehmensfirewall. Die gute Nachricht ist, dass dies oftmals schon praktiziert wird, so blockiert etwa die Fritzbox standardmäßig Zugriffe nach außen auf diesen Ports. Berichten zufolge filtern auch einige Provider entsprechende Verbindungen. Das schützt jedoch freilich nicht vor Angriffen im lokalen Netz.

Update 9:00, 15.4.2015: Die Tatsache, dass man sich in Windows-Netzen allein mit dem Hash des Passworts ausweisen und danach Dienste nutzen kann, ist ein bekanntes, grundlegendes Design-Problem der eigentlich veralteten NT-Lan-Manager-Dienste. Aus Kompatibiltätsgründen werden NTLM-Hashes jedoch immer noch in vielen Firmennetzen akzeptiert. Mit der Angriffstechnik Pass-the-Hash verschaffen sich Angreifer dann Zugang zu Dateien, E-Mails und oft sogar Administrator-Accounts. In einem Vortrag auf der heise-Security-Konferenz Ende des Monats demonstriert der Sicherheitsberater Philipp Buchegger das Problem live und erläutert die Möglichkeiten, sich zu schützen. (rei)