Umfassende Online-Test-Suite für IPv6, DNSSEC und Anti-Spoofing

Die Testseite Internet.nl checkt Web- und Mailserver, ob und wie gut sie IPv6, DNSSEC, TLS/SSL und Anti-Spoofing-Verfahren einsetzen. Der Ansatz gefällt, weil er viele Tests zusammenfasst – noch ist aber nicht alles perfekt.

Das niederländische Wirtschaftsministerium, diverse Verbände der Internet-Wirtschaft und der RIPE NCC haben kürzlich anlässlich der niederländischen Cyber Week 2015 die Web-Seite Internet.nl ins Leben gerufen. Damit lassen sich wesentliche Kommunikationskonfigurationen von Web- oder Mailservern auf einen Schlag testen – beispielsweise, ob sie per IPv6 erreichbar sind, ob die Domain signiert ist (DNSSEC-Einsatz) und wie sicher die eingesetzte TLS-Verschlüsselung ist. Damit will Internet.nl bei der Bewältigung von mehreren Problemen helfen. Noch fasst die Testseite ihre Ergebnisse aber nur grob zusammen und erläutert die Grundlagen der Bewertungen nur knapp. Auch erscheinen manche Bewertungen fragwürdig.

Ist beispielsweise der für den angegebenen Domainnamen zuständige DNS-Server nicht per IPv6 erreichbar, bewertet Internet.nl gleich die gesamte IPv6-Tauglichkeit der Seite als "Not/partially reachable from modern internet addresses (IPv6)". Für die IPv6-Erreichbarkeit einer Web-Seite ist es aber unerheblich, ob die zugehörige DNS-Information per IPv6 oder per IPv4 abgerufen worden ist. Probleme gibt es nur dann, wenn ein Client nur per IPv6 ins Internet kommt und deshalb auch DNS-Abfragen nur per IPv6 abschicken kann. Das dürfte aber nur bei absichtlicher Abschaltung oder bei grober Fehlkonfiguration des IPv4-Protokolls vorkommen.

Die Web-Seite ip6tools liefert demgegenüber umfassendere Analysen. Gleiches gilt für DNSSEC: Auch hier liefert internet.nl einen ersten Anhaltspunkt, ob die Technik korrekt implementiert worden ist. Wenn man aber Details braucht, muss man (sofern man eine Web-Seite nicht per Hand testen will) auf andere Prüf-Seiten ausweichen, beispielsweise auf tlsa.info. Diese testet dann auch, ob und wie DANE/TLSA auf der zu testenden Domain eingerichtet ist.

Bewertungen noch zu einfach

Der TLS-Test von Internet.nl liefert zu vereinfachte Bewertungen. Das fällt beispielsweise im Vergleich mit der Test-Suite von SSLLabs auf. So bewertet internet.nl die RC4-Verschlüsselung sowie den Forward-Secrecy-Parameter DH-1024 grundsätzlich negativ und merkt an, dass der kryptografische Schutz mittels TLS auf dem Server nicht vorhanden oder zu schwach ist – das trifft natürlich zu. Für die Bewertung aus pragmatischer Sicht reicht es aber nicht, einzelne Verfahren generell herabzustufen. Beispielsweise sollten Nutzer wie auch Administratoren in Betracht ziehen, dass RC4 noch von diversen Clients eingesetzt wird. Nur wenn feststeht, dass ein Server solche Clients nicht versorgen soll, kann man RC4 streichen.

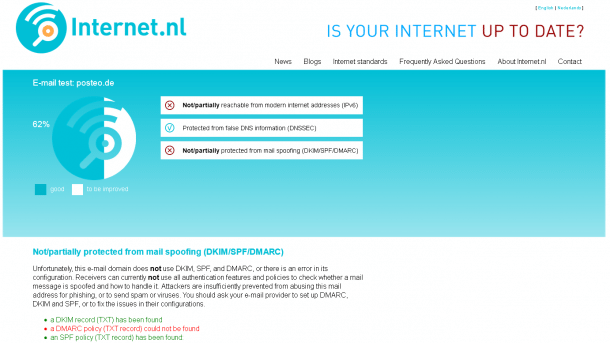

Auch der Mailserver-Test braucht noch ein wenig Feinarbeit: Zum Beispiel moniert die Seite beim Mail-Provider Posteo.de im ersten Satz des Fließtexts fehlende Anti-Spoofing-Techniken (DKIM, SPF, DMARC). In der Auflistung danach führt es aber DKIM und SPF auf. Insgesamt ist es sicherlich eine gute Idee, auf einer Testseite gleich mehrere Techniken und Standards zu überprüfen. Etablierte Test-Seiten haben aber noch ein wenig Vorsprung. (rek)