Antiviren-Software und Apples Schutzmechanismen für Mac OS X nutzlos

Einem Sicherheitsforscher zufolge sei es trivial, einen Mac nachhaltig mit Malware zu verseuchen. Weder würde gängige Antivirensoftware helfen, noch Apples eigene Mechanismen wie XProtect oder das Signieren von Apps.

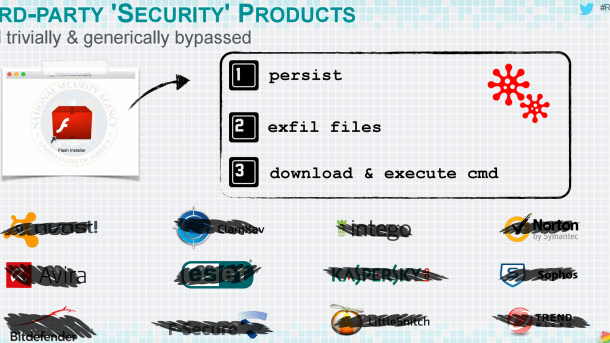

Keine der getesteten Antivirenlösungen für Apples OS X verhinderte die Installation einer zu Testzwecken programmierten Malware.

(Bild: Patrick Wardle)

- Uli Ries

Patrick Wardle, der leitende Sicherheitsforscher der Unternehmensberater Synack, hält nicht viel von den Sicherheitsmechanismen von Apples OS X, die sich ihm zufolge leicht überlisten lassen. Im Jahr 2014 seien über 50 neue Malware-Familien für OS X aufgetaucht. Dies sei ein Trend nach oben, der sich durch den steigenden Marktanteil (14 Prozent in den USA) von Macs erklären lasse. Seine Erkenntnisse teilte er in einem Vortrag auf der diesjährigen RSA Conference mit.

Apples Sicherheitsmechanismen überlisten

Derzeit hätten es Malware-Autoren leicht, Schadsoftware an den Schutzmechanismen des Sytems vorbei auf Mac-Rechnern zu installieren. Denn systemeigene Mechanismen wie Gatekeeper, XProtect, die Sandbox von OS X oder das Signieren von Apps böten kaum Schutz. Gatekeeper beispielsweise prüfe nur, ob eine Anwendung aus einer vertrauenswürdigen Quelle, also beispielsweise aus dem App-Store, stammt – aber nicht, ob das Softwarepaket bösartig modifiziert worden ist und während der Installation fremden Code mit ins System schleust.

XProtect, das Anwendungen anhand ihres Hash-Werts als gut oder böse klassifiziert, lasse sich noch einfacher überrumpeln: Das simple Umbenennen einer an sich bekannten Malware genüge, um XProtect zu täuschen. Auf die für Apps aus dem App-Store vorgeschriebene Sandbox von OS X sei ebenfalls kein Verlass. Es gebe diverse Schwachstellen im System, durch deren Missbrauch ein Ausbruch aus der laut Wardle ansonsten stabilen Sandbox möglich sei. Googles Project Zero habe beispielsweise mehr als 20 solcher Bugs entdeckt.

Der Check von Codesignaturen halte ebenfalls keine Angreifer ab: Zwar prüfe OS X, ob eine Signatur gültig ist. Fehle die Signatur aber, weil sie beispielsweise vom Angreifer entfernt wurde, starte das System die bösartig modifizierte Anwendung klaglos. Selbst wenn sie zuvor zigmal mit gültiger Signatur in Erscheinung trat. Das Entfernen der Signatur lasse sich mit einem simplen Python-Skript erledigen.

Seit OS X Mavericks müssen auch Kernel-Erweiterungen (Kernel Extensions, kext) signiert sein. Der hierfür notwendige Kext-Daemon kann jedoch aus dem Userland heraus so manipuliert werden, so dass der Signatur-Check wegfällt. Ein Beenden des Daemons führt auch ans Ziel, da die zum Start der Erweiterung verwendeten Komponente in diesem Fall ohne den Check fortfährt, berichtet Wardle.

Für die meisten der von Wardle beschriebenen Modifikationen sind Root-Rechte nötig. Diese seien aber beispielsweise durch die noch nicht vollständig geschlossene Rootpipe-Lücke zu erlangen. Wardle hat wenige Tage vor seiner Präsentation ein Video veröffentlicht, das dies demonstriert.

Antiviren-Anwendungen nicht wirklich wirksam

In einem von Wardle durchgeführten Test von gängiger Antiviren-Software für OS X habe sich gezeigt, dass diese Infektionen nicht effektiv verhindern. Eine von ihm selbst geschriebene Demo-Malware, die sich dauerhaft im System einnistet und Daten nach außen transferiert, wurde jedenfalls von keiner der mehr als zehn getesteten Anwendungen abgefangen.

Die für das nachhaltige Verankern von Malware im System verfügbaren Techniken, darunter plists, cron-jobs, Skripte, Plug-ins für die Suchfunktion Spotlight oder Login-Items, beschreibt Wardle ebenfalls in seiner Präsentation. Die meisten dieser Techniken würden auch von der im Netz zu findenden, aktiven und teilweise mit gültigen Entwicklerzertifikaten signierten Schadsoftware wie CallMe, Crisis, Kitmos oder Yontoo verwendet.

Damit Mac-Nutzer sich und ihre Rechner schützen können, hat der Fachmann zwei kostenfreie Tools entwickelt: Knock Knock erfasst alle automatisch gestarteten Dateien und schickt deren Hashwerte an VirusTotal, um den Nutzer über eventuelle Gefahren zu informieren. Block Block läuft im Hintergrund und meldet, wenn sich ein Prozess an einer der einschlägigen, von Malware verwendeten Stellen im System einnisten will. Mit Root-Rechten lassen sich solche Checks aber auch wieder abschalten. (des)