Venom-Schwachstelle: Aus Hypervisor ausbrechen und VMs ausspionieren

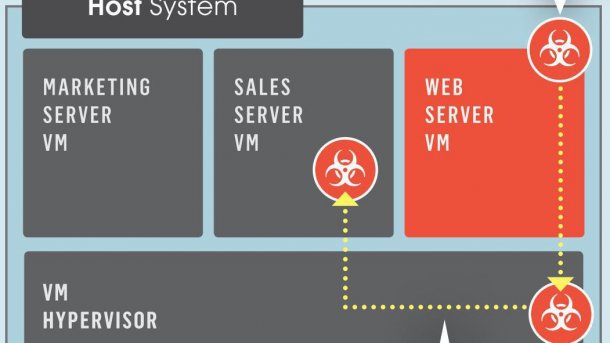

Wer ein virtuelles System in der Cloud nutzt, sollte aufpassen: Es besteht die Gefahr, dass der Nachbar aus seiner VM ausbricht.

(Bild: CrowdStrike)

Wer sich heutzutage einen Server bei einem Webhoster mietet, bekommt eine von mehreren Virtuellen Maschinen (VM) zugewiesen. Damit die VMs voneinander abgeschottet auf einem Host-System laufen, managt ein Hypervisor den parallelen Betrieb. Über die Venom-Sicherheitslücke (CVE-2015-3456) in verschiedenen Hypervisors könnten Angreifer aus einer VM ausbrechen, das Host-System übernehmen und von da aus Daten aus anderen VMs abgreifen. Das schildert der Sicherheitsforscher Jason Geffner von CrowdStrike in seinem Bericht.

Geffner zufolge ist die Schwachstelle im Code für den Floppy-Disk-Controller der Hypervisors Xen, KVM und QEMU zu finden. Dabei könne ein Angreifer über einen Pufferüberlauf eigenen Code ausführen. VMware, Microsoft Hyper-V und Bochs sollen allerdings nicht betroffen sein. Ob Oracle's VirtualBox gefährdet ist, geht aus dem Bericht nicht hervor. Da die Lücke im Code des jeweiligen Hypervisors zu finden ist, sind alle Betriebssysteme betroffen, auf denen ein verwundbarer Hypervisor läuft. Für QEMU und Xen sind bereits Sicherheits-Updates verfügbar, die der Admin des Host-Systems einspielen muss.

Um den Exploit auszuführen, müsse ein Angreifer über Admin-Rechte in seiner VM verfügen. Alternativ sei ein Angriff auch über eine Malware vorstellbar. Geffner zufolge hat man aktuell noch keine Attacken dieser Art beobachtet. Der verwundbare Floppy-Disk-Controller wurde bereits im Jahr 2004 in den Programmcode von QEMU aufgenommen.

Obwohl heutzutage niemand mehr Floppies verwendet, gehört der Treiber nach wie vor zur Standard-Konfiguration der betroffenen VMs.

[UPDATE, 19.05.2015 14:40 Uhr]

Auch Oracles VirtualBox, VM und Linux sind von der Venom-Schwachstelle betroffen. Oracle hat bereits Patches veröffentlicht. Auf einer Webseite zeigt der Entdecker der Lücke Jason Geffner auf, welche Anbieter bereits Updates und Lösungsstrategien anbieten. (des)