Angreifer nutzen kritische Lücke in ProFTPD aus

Wer den FTP-Server ProFTPD betreibt, muss handeln: Durch eine schwerwiegende Schwachstelle können Online-Ganoven beliebigen Code ausführen. Und das tun sie auch bereits.

In dem quelloffenen FTP-Server ProFTPD klafft eine kritische Lücke, durch die Angreifer beliebigen Code einschleusen und auf Dateien außerhalb der freigegebenen Verzeichnisse zugreifen können. Die Schwachstelle (CVE-2015-3306) wird bereits von Cyber-Ganoven ausgenutzt, um Server zu kompromittieren. Fatal ist, dass der Angreifer nicht authentifiziert sein muss. Passende Exploits kursieren im Netz.

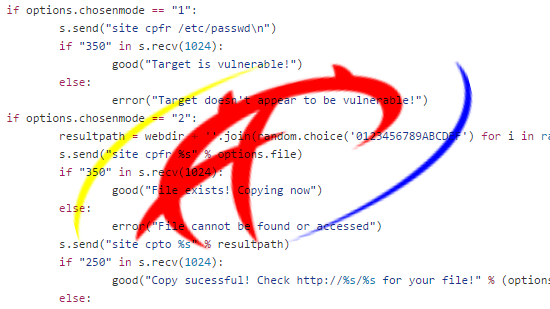

Die Lücke klafft im ProFTPD-Modul mod_copy. Ein Angreifer kann den Server über die Befehle SITE CPFR und SITE CPTO zum Beispiel anweisen, PHP-Code in das öffentlich zugängliche Verzeichnis des Webservers zu schreiben. Ruft er die Datei anschließend über ihre URL auf, wird der Code ausgeführt. Auch der Abtransport vorhandener Dateien wie etwa /etc/passwd ist durch die Lücke möglich.

Angriffe auf die Lücke tauchen wie folgt im Logfile des FTP-Daemons auf: proftpd[XXXXX] HOSTNAME (REMOTE_IP): error opening destination file '/var/www/datei.html' for copying: Permission denied. Allerdings loggt das Programm in der Standardkonfiguration nur fehlgeschlagene Angriffsversuche.

Update vom 19. Mai 2015, 11:20: Im Artikel wurde ursprünglich fälschlicherweise behauptet, die Versionen 1.3.5 und 1.3.4e wären bereits gegen die Ausnutzung der Lücke abgesichert. Tatsächlich sind auch diese – derzeit aktuellen – Versionen anfällig. Schutz liefert ein Patch, für den man ProFTPD selbst kompilieren muss. Ferner kann man die Zeile LoadModule mod_copy.c in der Datei /etc/proftpd/modules.conf auskommentieren, wodurch das verwundbare Modul offenbar nicht mehr geladen wird.

(rei)